卢建平,刘锦锋,杨波

(重庆通信学院 通信指挥系,重庆 400035)

摘要:云环境中网络虚拟化已成为网络技术演进的重要方向,虚拟化网络环境面临的网络安全问题则成为当前网络安全研究的热点。虚拟化条件下的网络既面临传统网络中已存在的安全问题,也有引入虚拟化特性之后出现的一系列新问题。通过对网络中的各要素及其关系进行描述,分析了虚拟化网络环境的特性,进而分析了虚拟化网络环境面临的安全威胁,包括物理网络威胁、虚拟局域网威胁和虚拟网络威胁等。通过构建威胁矩阵进行网络安全风险分析,指出高、中、低等不同级别安全威胁的类型。针对典型的网络安全风险,给出了相应的安全防护对策。

关键词:虚拟化;网络安全;安全威胁;风险分析;对策

中图分类号:TP393.08

文献标识码:A

DOI: 10.19358/j.issn.1674-7720.2017.11.001

引用格式:

卢建平,刘锦锋,杨波.基于虚拟化的网络安全问题研究[J].微型机与应用,2017,36(11):1-4.

0引言

云计算蓬勃发展,作为云环境构建重要支撑的虚拟化技术得到了广泛应用[1]。在云环境中,安全问题一直是人们关注的焦点[23]。研究云环境中的安全问题,必然涉及虚拟化环境中的网络安全问题研究。

虚拟化具有环境隔离、底层控制、接口兼容、动态配置等优势,提供了一种有效的安全监控手段,为解决系统安全问题提供了新的思路[4]。但是,由于虚拟化技术并没有从本质上解决传统计算环境面临的诸多安全问题,同时针对虚拟化技术自身的安全威胁也越来越多,尤其是在虚拟化网络环境中,不仅包含原有传统网络的固有威胁,还引入了众多新的安全威胁[57]。

1虚拟化网络环境分析

网络虚拟化主要包括网络中计算节点的虚拟化、网络设备的虚拟化和网络互联的虚拟化[8]。由于虚拟化平台的存在,虚拟化网络呈现出许多新的特性[9]:(1)网络中计算资源实体由物理服务器变为虚拟机;(2)网络中存在二元的网络设备,包括传统网络固有的物理网络设备和虚拟化平台内部的虚拟网络设备;(3)组网方式由纯粹的物理互联变为包括虚拟网络和物理网络共同作用的复合网络。

网络是由不同的对象及其之间互联形成的各种关系的总和,此处基于该定义对虚拟化网络环境进行分析。如图1所示,在虚拟化网络环境中,主要包括物理服务器、物理网络设备(pSwitch)、网络存储设备、虚拟机监控器(Hypervisor)、管理虚拟机(Management VM)、客户虚拟机(Guest VM)、虚拟网络设备(vSwitch)以及外部网络等对象,而对象之间在各类管理控制信息和数据信息的交互过程中建立连接关系,这些对象和连接关系的总和构成了虚拟化网络环境。此处对各种对象及其连接关系说明如下(对照图1中的编号):

(1)外部网络连接:存在于各虚拟机和外部网络及其之间。该连接主要为从外部网络访问各虚拟机所包含的网络服务提供接口和链路支持。

(2)业务信息连接:存在于虚拟化环境中各虚拟机及其之间的各网络设备。该连接主要用于虚拟化环境中各虚拟机之间的业务信息交互。

(3)物理管理连接:存在于管理虚拟机和物理服务器之间。该连接主要用于管理者远程管理虚拟服务器,对部署在被管理虚拟机服务器上的虚拟化系统进行重启、停止以及重新安装部署等操作。

(4)虚拟管理连接:存在于管理虚拟机和虚拟机监控器之间。该连接主要用于管理者对虚拟化平台上各虚拟机进行管理和配置,包括对虚拟机所提供的服务及其管理接口进行操作和控制,保障管理信息传输。

(5)受限的虚拟管理连接:存在于管理虚拟机和虚拟机监控器之间。与(4)不同的是,该连接所提供的管理信息通道,支持管理者在同一时刻内只能对某一台虚拟机实施管理操作,而不能对整个虚拟化平台进行管理,管理者不具备对虚拟网络设备以及虚拟机迁移等进行操作的权限。

(6)虚拟机迁移连接:存在于各虚拟机监控器之间。该连接主要用于实现在各虚拟机服务器之间实施虚拟机迁移,快速部署虚拟机服务器。

(7)物理管理信息存储连接:存在于虚拟化管理平台和网络存储设备之间。该连接主要用于将管理数据存储到网络存储设备之上,由于管理数据包含了众多虚拟化环境中的敏感信息,必须得到妥善保存,该存储设备需要和其他用于业务信息存储的设备进行物理隔离。

(8)物理业务信息存储连接:存在于虚拟机监控器和网络存储设备之间。该连接主要用于将位于虚拟服务器磁盘空间上的特定用户数据存储到网络存储设备之上。

(9)虚拟存储连接:存在于虚拟机和网络存储设备之间。该连接主要用于将特定虚拟机的用户信息如虚拟磁盘信息存储到网络存储设备之上,用作数据冗余,在需要对虚拟机数据进行回滚、恢复、备份等操作时使用。

在上述9种不同的连接中,都包含相应的网络设备,包括实体网络设备和虚拟网络设备。

2虚拟化网络环境面临的威胁

网络虚拟化带来了诸多有用的特性,但它并未能提供如同物理网络一般的安全级别,一定程度上反而降低了网络的安全保护性能[10]。首先,传统网络中存在漏洞的情况也会在虚拟的网络部件中体现出来[11],虚拟网络中的流量可能会被重路由到非安全的路径而导致信息泄露。其次,网络威胁虽然能被虚拟化安全应用所缓和,但这些措施同样会带来如同传统方式所引发的风险。再次,传统网络中二层的交换设备曾受困于VLAN跳跃攻击、ARP欺骗、生成树攻击等威胁,已被很多安全产品成功解决,但在虚拟网络中,这些安全产品无法生效,产生了新的安全威胁。

2.1对物理和虚拟局域网的威胁

无论是物理划分还是虚拟划分,网络中每一个网段都有其设定目的和需求,因此网段间的隔离便成为保障基本网络安全的关键。理论上讲,所有的网络通信都会进入特定的物理端口,但大部分情况下由于虚拟化服务器物理端口支持上的不足或其他条件限制,这种预期难以实现。在虚拟化平台内部,来自各虚拟机属于不同VLAN的流量都通过平台中的虚拟交换机中继,全部汇入某一公用物理端口,这就为攻击者创造了从VLAN中逃逸进而威胁其他网络通信安全的条件。与传统网络一样,虚拟化网络面临着VLAN跳跃攻击、CAM/MAC洪泛攻击、ARP欺骗、生成树攻击、DoS攻击、MAC地址欺骗等攻击威胁,此处以VLAN跳跃攻击为例进行说明。

VLAN跳跃攻击的方法是:攻击者从自身所处的VLAN段逃逸出来,拦截或修改其他VLAN的流量,从而达到跳跃攻击多个VLAN段的目的。VLAN跳跃攻击通常针对思科的专有协议即动态中继协议DTP进行实施,主要目标是802.1q和中继封装协议。攻击者创建其他VLAN标识的流量信息,这种方式在虚拟化环境中也有所体现。例如,在VMware ESX/ESXi平台中[12],主机支持三种类型的VLAN标识,即外部交换标识EST、虚拟交换标识VST和虚拟客户标识VGT,这些标识用于确定VLAN数据帧支持何种方式的传输,包括物理交换模式、虚拟交换模式和虚拟机方式等。在虚拟客户标识模式下,当二层的数据帧和虚拟交换机进行交互时,VLAN标识存在于虚拟机网络堆栈和物理交换机之间。如果虚拟客户标识(VGT)被用于802.1q的中继,则恶意的VM用户将利用该机制产生一些类似的数据帧,伪造并篡改信息。攻击者还可以模拟物理交换机或虚拟交换机的中继协商,使得自身不仅用于发送,还可以接收来自其他VLAN的流量信息。

2.2对虚拟化网络的威胁

针对虚拟化系统网络的攻击是虚拟化环境中出现的特有安全威胁,此处结合前文虚拟化网络环境分析对一些主要的攻击威胁进行说明。

(1)对物理管理连接的威胁

对物理管理网络的访问能力使得攻击者可以威胁一套完整部署的虚拟化系统。攻击者可以随意关闭、重启并对所有的物理服务器和虚拟机进行操控。这也是只有高权限的用户通过特定的端口才能访问管理接口并管理各主机设备的主要原因。

(2)对虚拟机迁移连接的威胁

由于虚拟机迁移涉及到众多敏感的明文数据信息传输,在迁移时通常会分隔成一个独特的LAN或VLAN,限制网络数据的传播。对虚拟机迁移网络实施攻击,攻击者能够窃取客户机的敏感信息,甚至进一步去操控这些信息,而且由于大多数的迁移方案都没有进行数据加密,因此这种威胁十分有效。当前VMware已经在其迁移产品vMotion中采用了SSL来解决这个问题,但仍只有少数的虚拟化环境中应用了该功能。

(3)对虚拟管理连接的威胁

由于管理信息的重要性,虚拟管理通信实体也应被放入一个单独的网段。通过对虚拟管理通信信息的访问,攻击者可以修改虚拟网络的拓扑结构,操纵端口到VLAN之间的映射,将虚拟交换机设置为混杂模式(用于在同一个VLAN对其他网络的通信信息进行拦截),开放特定端口创建“后门”等。因此,虚拟管理网络应该拥有一个足以防御二层攻击的专用网段。此外,在部署虚拟化平台如VMware ESX时,利用控制台程序使用同一网络接口启用一些默认的虚拟机端口,使得虚拟机可以访问纯文本信息以及敏感的管理数据。

同样, VMware中管理客户端通过SSL访问ESX主机构成了另一种威胁。由于自签名证书并非由授信的第三方颁发,任何人都可以生成新的密钥对,并对公钥进行签名,不知情的用户会简单地接收这样的证书,由于证书的不可信,造成了严重的安全问题。

(4)对存储连接的威胁

存储虚拟化同样具有强安全性需求。首先,存储数据可能包含各种敏感应用数据;其次,存储数据可能包含可供攻击者利用进而威胁虚拟化环境的系统数据。首先需要重视的是对本地存储的攻击威胁,例如当对虚拟化平台之上的vmdk文件进行访问时,可能会导致客户机到主机的逃逸等隐患的发生。此外,对虚拟存储网络而言,最大的安全威胁来源于恶意用户对传输数据的嗅探攻击。造成这种问题的根源在于,无论硬件还是软件都没有从根本上提供相应的解决方案。例如,光传输通道以明文形式传输所有数据,因此必须通过其他途径对未授权资源的访问进行控制和隔离。此外,软件提供商如VMware提供的存储迁移解决方案(Storage vMotion),以及Xen环境中使用的基于IP的存储服务,存储信息流往往是非加密的格式化数据,攻击者很容易窃取或修改整个磁盘的信息。另外,在共享存储的虚拟磁盘上,具备特定权限的攻击者可以对其进行非法访问[13]。

(5)对业务信息连接的威胁

业务信息连接用于传输用户的特定流量数据,如网络服务访问、VPN等,这些数据可能包含着众多的用户相关敏感信息,一旦泄露将为恶意用户实施网络攻击创造条件,例如通过获取相应的合法口令信息访问特定的网络服务,进入虚拟机服务器,然后通过挖掘相应网络服务的漏洞加以利用,利用技术手段提升自身的用户权限,进而威胁虚拟化平台的安全。因此,对业务信息连接也需要进行有效的防护。

3安全对策

虚拟化网络环境面临的安全威胁,对各类网络用户的信息安全造成了严重影响,必须采取针对性的措施,增强网络安全。

3.1安全风险分析

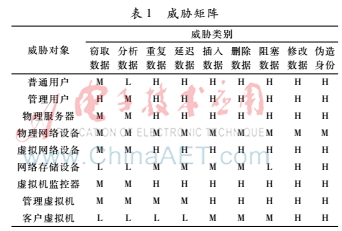

风险分析是进行安全管理的一个必要过程[14],因此,应当对虚拟化网络环境中各网络元素及用户可能面临的侵扰或破坏风险进行评估,为实施网络安全管理提供有益借鉴。进行风险分析的一个有效方法是构建威胁矩阵,用来表示各个部分潜在的各类威胁。在表1中,H表示高度威胁,M表示中度威胁,L表示低度威胁。一般来讲,风险分析必须包含网络中的所有有关成分,此处的威胁矩阵重点对虚拟化相关的元素及其面临的各类网络威胁进行对照分析,给出威胁等级。参考威胁矩阵,网络用户和管理

者应当重点关注高度威胁,对中度威胁和低度威胁也应采取相应的防护措施。

3.2安全措施建议

通过对虚拟化网络环境面临的各类安全威胁实施风险分析,针对典型的安全威胁给出相应的安全措施建议:

(1)针对虚拟机迁移和虚拟存储网络的信息嗅探和截取攻击,可以通过构建相应的安全通信通道来改进,例如使用SSL和IPsec等技术。

(2)传统的二层网络和节点部署了众多的措施来防御攻击,但由于网络组成中的各种软件组件,包含各类缺陷,并不能从设计层面全面解决所有安全威胁,因此在软件设计时应采用安全的程序设计并加强测试,减少漏洞出现。

(3)VLAN跳跃攻击可以通过禁止GVT并配置端口转发模式为Trunk,同时限制只传输特定标记的数据帧来解决。此外,内部VLAN传输关键数据时应当使用另一个VLAN来进行,与其他数据进行隔离,杜绝攻击者对相应端口进行操作进而访问内部的关键传输数据。

(4)生成树攻击可以通过传统的一些措施如BPDU防护来解决,因此虚拟交换机应当支持这种特性并进行配置部署,这需要在虚拟化软件设计时予以考虑。

(5)为减轻DHCP地址范围不足的风险,物理交换机和虚拟交换机必须配置为只允许特定的IP/MAC地址访问该网络。对于MAC地址欺骗风险,也是可以通过相应的措施预防,例如在VMware ESX中,管理员禁用客户机改变虚拟MAC地址的权限,确保在虚拟化平台中注册的MAC地址不被修改,虚拟网络设备则不会接收来自该客户机的数据包,防止了MAC地址欺骗的发生。

(6)为缓和对虚拟存储网络的攻击威胁,系统管理者应当将存储流量与其他流量进行区分,并利用IPSec和SSL等技术支持的安全通道来传输数据,防止嗅探和会话劫持攻击。

(7)对于业务信息连接的防护,最好的方法是对其进行隔离。由于业务信息连接一般通过数据管理区域(Data Management Zone,DMZ)连接内部网络,因此必须对DMZ进行重点防护,从而限制恶意用户的攻击行为。

总之,对虚拟网络而言,应当借鉴传统网络中的安全防护措施进行安全体系构建,同时也应重视虚拟化特性自身的特点,加强对虚拟化基础设施的安全防护,构建多重防护体系,增强系统安全防护能力。

4结论

本文通过对虚拟化网络环境的特性分析,指出其面临的网络安全威胁,通过构建威胁矩阵实施风险分析,给出相应的安全对策。研究虚拟化条件下的网络安全问题,不应仅仅关注网络本身,而应从底层出发审视诱发各类网络安全威胁的根本原因,加强对虚拟化基础设施的安全防护,这是保障虚拟化系统安全的基础,也是进行网络安全防护的前提和关键。

参考文献

[1] 陈康,郑伟民.云计算:系统实例与研究现状[J].软件学报,2009,20(5):13371448.

[2] 易涛.云计算虚拟化安全技术研究[J].信息安全与通信保密,2012(5):6365.

[3] IDC. New IDC IT cloud services survey: top benefits and challenges[EB/OL].[2016-05-06].http://blogs.idc.com.

[4] Zhao Xin, BORDERS K, PRAKASH A.Virtual machine security systems[EB/OL].(2012-06-09)[2016-12-22].http://web.eecs.umich.edu/~aprakash/eecs588/handouts/virtualmachinesecurity.pdf. 2009.

[5] 秦中元,沈日胜,张群芳,等.虚拟机系统安全综述[J].计算机应用研究,2012,29(5):1618-1622.

[6] SALAUN M. Practical overview of a Xen covert channel[J].Journal in Computer Virology,2010,6(4):317-328.

[7] PRICE M. The paradox of security in virtual environment[J].Computer,2008,41(11):22-28.

[8] CHOWDHURY M, BOUTABA R. A survey of network virtualization[J]. Computer Networks, 2010,54(5):862-876.

[9] 卢建平,冯婷,秦天文.虚拟化环境下网络管理研究[J].重庆通信学院学报,2013,32(6):23-27.

[10] 黄瑛,石文昌.云基础设施安全性研究综述[J].计算机科学,2011,38(7):24-30.

[11] 谭文辉.基于VMware虚拟化的安全分析[J].舰船电子工程,2012,32(5):113-115.

[12] VMware INC. VMware ESX and VMware ESXi[EB/OL].(2013-09-17)[2016-12-22].http://www.vmware.com/files/pdf/VMwareESXandvmwareESXiDSEN.pdf.

[13] VMware INC. VMWare vSphere 4.1 security hardening guide[EB/OL]. [2016-04-09].http://www.VMWare.com/resources/techresources/10198,2011.

[14] 郭军.网络管理[M].北京:北京邮电大学出版社,2009.