文献标识码:A

DOI: 10.19358/j.issn.2096-5133.2018.08.006

中文引用格式:张智南,柯贤良,傅爱民.基于SECaaS模式的网络安全监管服务化研究[J].信息技术与网络安全,2018,37(8):23-26.

0 引言

随着信息化进程的不断发展,网络空间已经成为继陆海空天之后的第五战场。我国对网络空间安全日益重视[1]。特别是十九大前后《网络安全法》的颁布实施,标志着网络安全的国家战略地位进一步加强,意味着各行业各单位应进一步做好网络安全工作,确保网络空间安全。而在网络安全建设中,建立自上而下的网络安全监管体系是落实网络安全管理的重要支撑手段[2]。《网络安全法》第五章监测预警与应急处置第五十二条规定:负责关键信息基础设施安全保护的部门,应当建立健全本行业、本领域的网络安全监测预警和信息通报制度。当前,行业领导都已经认识到建立网络安全监管体系的重要性和必要性,但在实践上还存在一些问题。

本文主要讨论了当前安全监管工作中存在的问题,讨论了基于SECaaS模式建立网络安全监管服务化体系的思路和方法,讨论了网络安全监管服务化体系关键技术的实现及在安全事件中的应用。

1 当前安全监管工作中存在的主要问题

在行业内部,许多主管单位的安全部门都会定期评估本级和下级单位的安全状况,发现问题及时通报,初步建立起了安全监管体系。但从实际效果看,还是存在一些问题,主要可以归纳为三个方面:有监管缺落地、有手段缺同步、有覆盖缺层次。

1.1 有监管缺落地

表面上,当前的安全监管体系能够发现问题并及时通报。但是,通报之后下级单位是否处置、如何处置、处置结果如何,缺乏进一步跟踪。对于被监管的下级单位来说,通报下来后有专业安全人才的单位还可以有所动作,但在专业安全人才普遍缺乏的情况下,更多的单位无所适从,不会也不敢对正在运行的承载关键职责的业务信息系统进行安全加固。最终的结果是通报多了也就麻木了,监管完全流于形式,根本没有形成有效结果。

1.2 有手段缺同步

从行业内部看,各单位的网络安全防护水平层差不齐。有的单位配发了网络安全设备,在配发之初还可以起到一些安全作用,及时发现网络隐患并依照加固建议进行处理。但由于缺乏专业管理,一段时间后,设备的安全策略没有及时更新,新的安全威胁无法定位,也就逐步失去效果,成了无用的摆设。对于一些新建单位或者一些小散远单位,网络安全设备还没有来得及配发到位,就更谈不上安全不安全了。最终从全局全网的角度看,网络安全水平发展非常不均衡,处处是弱点,时时有短板,存在严重的“木桶效应”。

1.3 有覆盖缺层级

一般的网络安全评估设备的设计思路是最大化的发现安全隐患。因此设备会将发现的安全问题尽可能全面地报告出来。但是,网络安全的核心目的是保障网络和信息系统顺畅运行。风险评估的最终目标是将风险控制在一个可接受的范围内。如何从设备发现的所有隐患中提取出需要处置的高风险问题,有一个综合评估的过程。在这个过程里,需要根据风险将问题分解为必须立即处置、可以定期处置、仅需定期审查或不需处置等多个层级。而现在的初级网络安全监管体系仅仅只是发现并覆盖安全问题,还远远没有实现精细化分级管理。

2 基于SECaaS模式的安全监管服务化体系设计

当前安全监管体系在运行过程中表现出来的问题从根源上看,主要是两点:一是网络安全专业性强,网络安全人才总体上处于严重缺乏状态[2]。二是网络攻防技术发展变化速度快,网络安全设备在配发上存在缺口问题,在使用上存在同步问题。从行业发展的角度看,人才缺乏是无法通过短期大量资金投入解决的,只能逐步改善。因此在设计安全监管体系时,必须正视这个实际问题。

2.1 基于SECaaS模式思想的安全监管服务化设计思路

在行业人才分布上,多数网络安全专业人员隶属于各上级单位,整体自上而下呈递减模式。但在实际安全需求中,需要保障安全能力在全行业的均衡配置。因此,必须解决网络安全能力从上向下传递的问题。前文已讨论,在安全专业人员总体不足的情况下,即使通过行政命令要求专业人员去下属单位,也不能解决问题,所以必须采取更有效的方法。从行业外的各种安全实践看,采用SECaaS模式处理安全监管问题是一种可行的手段。

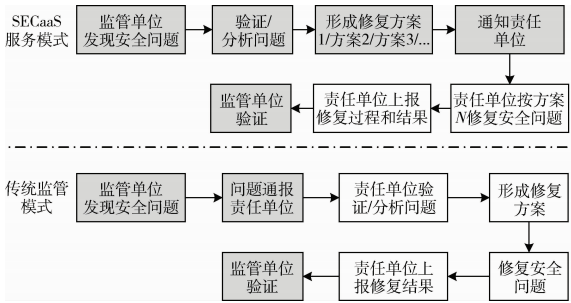

SECaaS是Security as a Service的缩写,直译为安全即服务,其基本思路是以云的模式提供安全服务[3]。应用到安全监管中,也就是将原先以监管为主的管理思路,转变为以服务为主。传统监管模型和SECaaS服务模式如图1所示。

图 1 传统监管模式和SECaaS服务模式

如图1所示,在传统监管模式下监管单位只负责发现和通报问题,以及对问题修复后的验证(图中灰色流程框)。在这种模式下,责任单位即被监管单位需要更多地承担起验证、分析、修复等技术性较强的工作(图中白色流程框)。当缺乏安全人才支撑时,该模式就会陷入困境。在SECaaS服务模式下,监管单位在发现问题后,利用自身的人才优势,对问题进行验证和分析,形成适配多种现实情况的修复方案,再通知到各责任单位。责任单位根据自身网络和应用系统运行状况,选择合适的方案进行修复即可。在SECaaS模式下,验证、分析和形成多种修复方案等安全技能要求高的工作集中在有人才优势的监管单位进行,存在问题的下级单位仅仅需要根据实际情况选择某一方案实施即可,大大降低了对人员方面的要求。

2.2 SECaaS安全监管服务平台设计

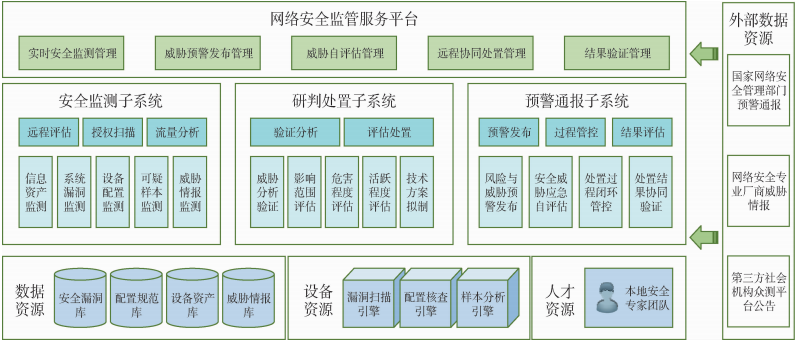

SECaaS安全监管服务平台架构如图2所示。

图 2 SECaaS安全监管服务平台架构

服务化后的网络安全监管平台与传统的监管平台主要有三个方面不同。

(1)增加了研判处置的内容。在平台端对发现的威胁进行验证和评估。一是对发现的威胁进行分析验证,有效排除各种误报;二是对发现的威胁进行整体分析,从影响范围、危害程度、活跃程度等多角度综合考量,全面评估其带来的安全风险。

(2)加强了技术方案的拟制。在技术方案方面,除了描述威胁状况,提供升级版本和补丁信息外,还要增加检测方法、备用防护方法(如禁止某些软件功能、改变某些安全配置、在安全防护设备上增加安全策略等)以及本地验证方法等。

(3)增强了监管端的能力输送。一是设立了威胁自评估机制,通过平台侧的网页检测、插件扫描等方式增强下级单位的威胁自评估能力;二是增加了协同处置机制,平台侧的安全专家在必要时可通过远程方式直接协同下级单位技术人员进行安全加固,实现对风险的全面控制。

3 安全监管服务化体系关键能力的实现和验证

安全监管服务化体系的关键能力已经得到了实现和验证。下面以2017年5月12日爆发的WannaCry病

毒为例,介绍安全监管服务化体系关键能力的实现途径和应用方法。WannaCry病毒是利用微软“永恒之蓝”漏洞(EternalBlue,MS17-010)的蠕虫型勒索病毒。该蠕虫感染计算机后会向计算机中植入敲诈者病毒,导致计算机中大量文件被加密。互联网及部分专网计算机被大量感染,损失十分严重[4]。应对WannaCry病毒,安全监管服务化体系需要具备以下关键能力:病毒和漏洞检测能力、威胁评估和处置能力、防御效果评估和验证能力。

3.1 病毒和漏洞检测能力的实现

WannaCry是蠕虫型勒索病毒,是一种混合型病毒。因此,其检测包括两个方面:一是蠕虫利用的漏洞检测,二是勒索行为检测。

漏洞检测方面,WannaCry利用的是微软“永恒之蓝”漏洞,是已经公开并存在修复补丁的漏洞。从监管角度,漏洞检测的关键在于发现网络中没有打补丁的计算机。在能力实现上,通过监管服务平台将监管体系中的漏洞检测设备进行统一升级,并进行实时检测,在第一时间评估漏洞分布情况。对于未配发漏洞检测设备的单位,平台提供漏洞扫描插件下载,在本地计算机上执行漏洞扫描操作,评估局域网内计算机漏洞分布情报,再向平台集中上报评估结果。

勒索行为检测方面,勒索病毒一般变种较快,传统的基于特征库的检测模式一般难以实现对最新变种的检测。因此,采取基于行为特征的检测模式是一种可行的方法。通过在虚拟化环境中对勒索病毒样本受控执行,分析其工作模式,判断是否有加密文件、释放勒索信息等典型病毒行为,判断其威胁。基于行为的勒索病毒检测分析报告如图3所示。

图 3 基于行为的勒索病毒检测分析报告

3.2 威胁评估和处置能力的实现

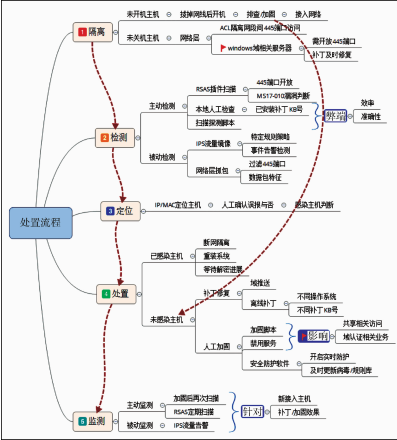

WannaCry的评估和处置从原理上说很简单,直接安装MS17-010补丁即可。但在实际环境中,需要考虑条件和环境不尽相同的因素。具体的评估和处置需要人员、工具和流程相结合。以WannaCry为例,其评估和处置流程如图4所示。

图 4 WannaCry评估和处置流程

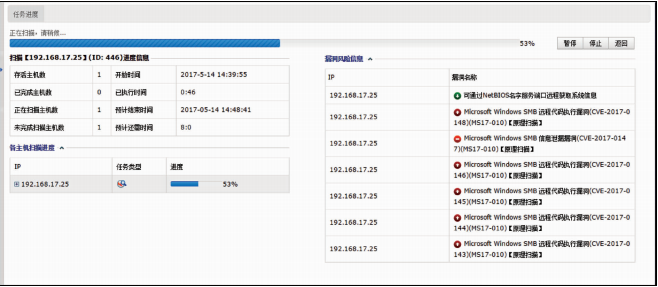

3.3 防御效果评估和验证能力的实现

监管服务平台对WannaCry防御效果的评估和验证主要通过验证扫描方式实现。通过远程扫描管理主机,可以判断漏洞是否继续存在。如果继续存在,其扫描结果如图5所示。也可以通过远程登录方式直接查看是否安装了对应的补丁。

图 5 WannaCry漏洞存在扫描结果

4 结论

监管的目的是更好地、全面地提升网络安全防护水平。为了实现这个目标就必须在有效监管的同时,发现和提升网络中存在的安全薄弱点,特别是安全防护能力方面的薄弱点。通过安全监管的服务化,将技术要求高、分析难度大、人员实力要求强的工作放到人才实力较强的监管平台进行,而下属单位只要结合实际情况选择防护方案按步骤实施即可。只有通过安全服务化的模式,才能有效克服当前网络安全需求旺盛与专业安全人才严重缺乏之间的矛盾,确保行业网络安全水平全面提升。

参考文献

[1] 方滨兴,杜阿宁,张熙,等.国家网络空间安全国际战略研究[J].中国工程科学,2016,18(6):13-16.

[2] 于全,杨丽凤,高贵军,等.网络空间安全应急与应对[J].中国工程科学,2016,18(6):79-82.

[3] HUSSAIN M,ABDULSALAM H.SECaaS:security as a service for cloud-based applications[C].Kuwait Conference on E-Services & E-Systems.ACM,2011:1-4.

[4] ZIMBA A,SIMUKONDA L,M Chishimba.Demystifying ransomware attacks:reverse engineering and dynamic malware analysis of WannaCry for network and information security[J].ZAMBIA Information Communication Technology (ICT) Journal,2017,1 (1):35-40.

(收稿日期:2018-07-10)

作者简介:

张智南(1977-),博士,绿盟科技涉密行业技术总监,主要研究研究方向:网络安全和云计算安全。