物联网安全威胁情报(2021年9月)

2021-10-26

来源:关键基础设施安全应急响应中心

1

总体概述

根据CNCERT监测数据,自2021年9月1日至30日,共监测到物联网(IoT)设备攻击行为2亿1318万次,捕获IoT恶意样本2749 个,发现IoT恶意程序传播IP地址30万4430个、威胁资产(IP地址)342万742个,境内被攻击的设备地址达620万个。

2

恶意程序传播情况

本月发现30万4430个IoT恶意程序传播地址,位于境外的IP地址主要位于印度(38.1%)、巴西(7.4%)、多米尼加联邦(5.6%)、俄罗斯(4.9%)等国家/地区,地域分布如图1所示。

图1 境外恶意程序传播服务器IP地址国家/地区分布

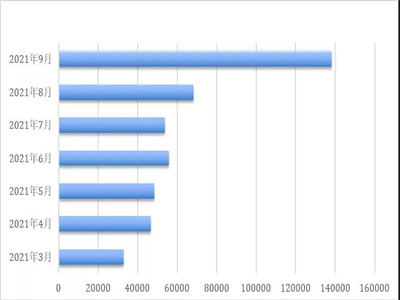

在本月发现的恶意样本传播IP地址中,有13万7469个为新增,其余在往期监测月份中也有发现。往前追溯半年,按监测月份排列,历史及新增IP分布如图2所示。

图2 历史及新增传播IP地址数量

3

攻击源分析

黑客采用密码爆破和漏洞利用的方式进行攻击,根据监测情况,共发现2亿1318万次物联网相关的漏洞利用行为,被利用最多的10个已知IoT漏洞分别是:

表1 本月被利用最多的10个已知IoT漏洞(按攻击次数统计)

发起攻击次数最多的10个威胁资产(IP地址)是:

表2 本月发起攻击次数最多的10个IP地址

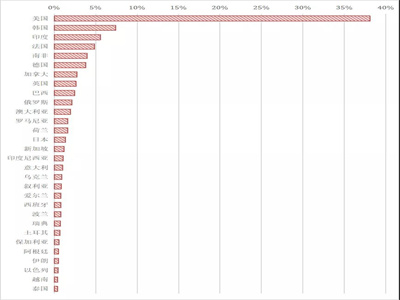

本月共发现342万742个IoT设备威胁资产(IP地址),其中,绝大多数资产向网络中的其他设备发起攻击,一部分资产提供恶意程序下载服务。境外威胁资产主要位于美国(38.1%)、韩国(7.4%)、印度(5.6%)、法国(4.9%)等国家或地区,地域分布如图3所示。

图3 境外威胁资产的国家/地区分布(前30个)

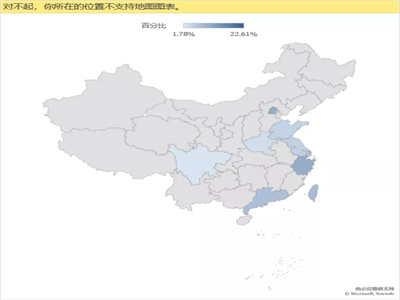

境内威胁资产主要位于河南(16.3%)、广东(16.3%)、香港(15.1%)、北京(6.9%)等行政区,地域分布如图4所示。

图4 境内威胁资产数量的省市分布

4

被攻击情况

境内被攻击的IoT设备的IP地址有620万7667个,主要位于香港(22.6%)、北京(10.8%)、浙江(10.5%)、台湾(8.3%)等,地域分布如图5所示。

图5 境内被攻击的IoT设备IP地址的地域分布

5

样本情况

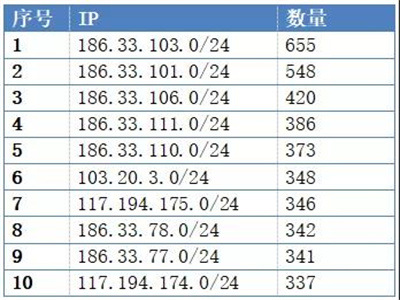

本月捕获IoT恶意程序样本2749个,恶意程序传播时常用的文件名有Mozi、i、bin等,按样本数量统计如图6所示。

图6 恶意程序文件名分布(前20种)

按样本数量统计,漏洞利用方式在恶意程序中的分布如图7所示。

图7 漏洞利用方式在恶意程序中的分布(前10种)

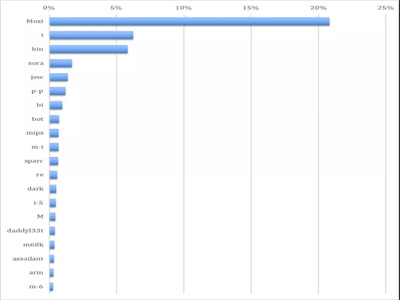

按样本数量统计,分发恶意程序数量最多的10个C段IP地址为:

表3 分发恶意程序数量最多的10个C段IP地址

按攻击IoT设备的IP地址数量排序,排名前10的样本为:

表4 攻击设备最多的10个样本信息

监测到活跃的控制端主机(C&C服务器)地址1821 个,共与3万2705 个IP地址有通联行为。按通联IP数量排序,排名前10的C&C地址为:

表5 通联节点最多的10个控制端主机(C&C服务器)IP地址

6

最新在野漏洞利用情况

2021年9月,值得关注的物联网相关的在野漏洞利用如下:

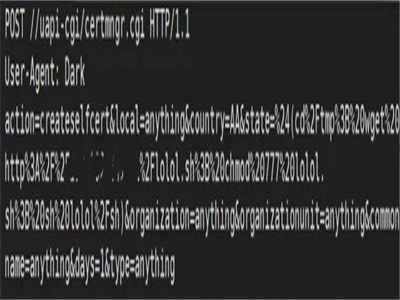

UDP Technology Geutebruck IP Cameras Command Injection(CVE-2021-33544)

漏洞信息:

UDPTechnology公司为许多IP摄像机供应商提供固件,包括:

Geutebruck、Ganz、Visualint、Cap、THRIVEIntelligence、Sophus、VCA、TripCorps、SprinxTechnologies、Smartec、Riva。UDPTechnology提供给GeutebruckIPCamera的最新固件(版本号1.12.0.27)里存在命令注入漏洞。远程攻击者可借助多个参数利用该漏洞执行命令。

在野利用POC:

参考资料:

https://www.randorisec.fr/udp-technology-ip-camera-vulnerabilities/

https://dev2ero.gitbook.io/notes-cs/practice/shi-jian/ru-qin-udp-technology-gu-jian

https://packetstormsecurity.com/files/164036/Geutebruck-Remote-Command-Execution.html

Azure OMIGOD Agent Unauthenticated Remote Command Execution(CVE-2021-38647)

漏洞信息:

OpenManagementInfrastructure(OMI)是微软赞助的开源项目,和Windows管理基础架构(WMI)类似,但适用于UNIX/Linux系统。

微软的Azure服务包括:

AzureAutomation

AzureAutomaticUpdate、

AzureOperationsManagementSuite(OMS)、

AzureLogAnalytics、

AzureConfigurationManagement、

AzureDiagnostics、

AzureContainerInsights

广泛使用该项目。OMI存在未授权远程命令执行漏洞,目前已发现Mirai变种利用此漏洞进行传播。

在野利用POC: