《2022上半年网络安全漏洞态势观察》报告发布 超高危漏洞数量再增长

2022-11-06

来源:安全419

由中国信息安全测评中心牵头编写的《2022上半年网络安全漏洞态势观察》报告(以下简称《报告》)于2022年9月正式发布。据了解,该报告参编单位包括中国信息产业商会信息安全产业分会、奇安信威胁情报中心、360漏洞研究院以及北京知道创宇信息技术股份有限公司。

报告全文共41页,分三大主要板块共计五个章节,其中第一个板块共计三个章节,分别从漏洞的态势、漏洞的现实威胁、漏洞的威胁变革方面对2022年上半年的整体漏洞态势进行了系统性的分析和阐述,第二个板块则针对漏洞防范以及如何做好安全保障提供了相关的对策和建议;最后一个板块则是对报告期内的20余个明星漏洞及其危害性做了回顾。

超高危漏洞数量再增长

开源软件漏洞致供应链安全风险凸显

据国家信息安全漏洞库(CNNVD)的统计数据,2022年上半年新增通用型漏洞信息共计12466 条,其中超危漏洞1927 个,占比16%;高危漏洞4639 个,占比37%;中危漏洞5478 个,占比44%;低危漏洞422 个,占比3%。

通过数据可以看出,新增的漏洞信息中,超高危以及高危漏洞的占比高达53%,无论是危害程度方面还是数量增长方面都令人产生担忧,也令网络安全形势面临极大挑战。报告指出,一些容易被发现且利用难度不高的漏洞是值得关注的热点。另外,由于美国在信息产业方面整体仍然处在领先位置,再加上拥有包括谷歌、微软、甲骨文、Adobe等拥有众多产品以及全球大量用户的企业,因此在遭受漏洞影响方面较为严重。

图片《2022上半年网络安全漏洞态势观察》

报告援引CNNVD 的漏洞收录数据,显示2022年上半年的漏洞数量排名前10的品牌中有8个来自于美国,具体到产品方面,则涵盖了操作系统、数据库、应用、网络设备、开源软件等。报告表示,上述这些美国品牌旗下产品曝出大量漏洞,一方面反映出其产品本身的问题之外,还体现出这些品牌自身对于安全的重视程度较高,除了靠自身力量去发现并修复产品漏洞之外,还各自推出奖励措施鼓励外部人员参与漏洞分析工作,从而在一定程度上也提高了产品的安全性。

与此同时,漏洞对于软件供应链安全造成的威胁也是值得重点关注的一点,基于新思科技针对2400余个代码库的审计数据显示,高达97%的代码中存在开源组件漏洞,而81%的代码库中包含至少一个已公开开源组件漏洞,49%的代码库中包含至少一个高风险漏洞。

由于软件供应链攻击本身具有低成本、高效率的特点,因此具有极强的扩散性和传导性,与之相关的安全事件在近两年来更是被频繁爆出,除了软件开发者自身损失之外,还会对其供应链下游的软件客户/用户群体制造威胁,而随着开源组件在软件开发中的应用趋势持续增长,存在于其中的漏洞也将会对软件供应链安全带来不小的挑战。因此,我们认为企业在软件供应链安全层面需要予以绝对的重视。同时,国内包括悬镜安全、安全玻璃盒、默安科技等企业均推出了相关的安全解决方案,并且在应用落地方面都有着较为丰富的经验,值得企业在进行相关安全建设时采用或借鉴。

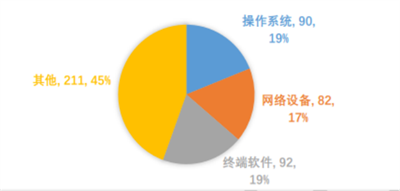

除上述内容之外,报告还指出漏洞POC/Exploit信息的公开,也增加了漏洞被广泛利用的风险,尤其是有效的Exploit信息,将漏洞利用实战化的态势进一步推高。同时,漏洞利用也仍然是APT组织发动攻击的主要手段,尤其是在包括操作系统、终端软件、网络设备、Web应用等方面的漏洞,在野利用情况有增无减,而且大量漏洞攻击工具被APT组织掌握和囤积,潜在风险极高。

图/《2022上半年网络安全漏洞态势观察》

开源组件及软件漏洞波及范围广

协同办公软件漏洞危及企业运行

报告指出,2022年上半年,针对操作系统、开源组件、协同办公软件、云原生及虚拟化软件、网络设备、移动平台等目标对象,均曝光了多个具有较大影响的“明星”漏洞,并在实际网络攻击中产生了较大现实威胁。

在操作系统方面,包括Windows、Linux以及服务器端Microsoft Exchange Server都有多个CVSS评分在7.8以上的漏洞出现,微软共有8个,其中Windows系统有5个(3个评分为9.8分,2个评分为8.8分),Exchange Server有3个评分均为9.0的漏洞披露,相比之下,Linux则为2个(评分均为7.8分)。

在开源组件及软件漏洞方面,报告特别指出Apache Struts2 开源框架及 Apache APISIX 开源组件所披露的安全漏洞。由于Apache Struts2 是全球最流行的轻量级WEB 框架之一,在互联网上对外开放的服务数量达到近 500 万个,因此无论是在影响的范围广度还是深度方面都较为严重,另外,Zabbix所曝出的代码执行漏洞尽管利用难度较高,但由于Zabbix同样具有应用广泛的特点,因此也必须值得重点关注。

在协同办公软件方面,由于近年来疫情影响,此类软件应用数量大幅提升,企业端需求增长迅猛,因此也成为攻击者关注的重要目标之一。尤为重要的是,由于此类办公软件还承载着大量企业的内部信息,甚至包含重要信息、敏感信息,一旦发生泄露,还会造成更深层面的危害,影响到企业的正常运行乃至生存。在这方面,上半年中影响最为严重的是是微软Windows 支持诊断工具MSDT (Microsoft Support Diagnostics Tool) 远程代码执行漏洞,以及Microsoft SharePoint Server 、Atlassian Confluence的多个远程代码执行漏洞,在国内软件方面,报告也列举了两个应用广泛的产品。

除此之外,报告还对边界设备如路由器、交换机以及防火墙、IDS/IPS等网络和安全相关设备的漏洞情况进行了阐述,并强调一旦这类产品因漏洞问题而被攻击者攻破,将会令企业网络的“大门失手”,后果不堪设想。与之情况类似的是移动终端漏洞,如被成功利用,终端设备中的个人隐私及数据安全问题也将会爆发,而且包括苹果、安卓在内的主流移动操作系统在2022年上半年的漏洞情况都不容乐观,均被曝出0day漏洞及在野利用情况。

高价值漏洞层出不穷

漏洞利用实战化需高度警惕

报告指出,漏洞作为网络空间的重要资源,攻防双方对抗的关键核心,漏洞数量持续增长,其受到关注的程度也日益提高,漏洞及其管控措施已经成为网络空间博弈的重要方面。

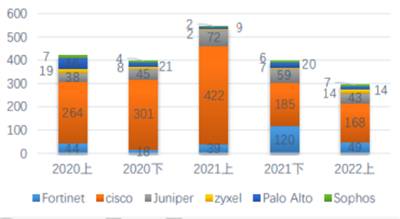

在高价值漏洞方面,由于边界设备在网络中的枢纽作用,决定了其漏洞在网络攻防中愈发受到关注。根据统计发现,2021 年上半年主流网络设备漏洞数量共计546 个,达到近三年的峰值,虽然2022 年上半 年数量有所下降,但也有近300 个之多。

图/《2022上半年网络安全漏洞态势观察》

此外,报告强调道,2022 年上半年漏洞在野利用的形势十分严峻,在野利用漏洞的数量仍呈现整体上升趋势,0day、Nday高可利用漏洞平分秋色,在现实网络攻击中被普遍使用。需要引起注意的是,一些影响范围广、危害程度高的“骨灰级”历史漏洞仍然受到追捧,甚至在APT攻击事件中频繁现身。随着攻防对抗加剧,导致整体对漏洞修复提出了更高的要求。虽然网络安全建设水平不断提升,防护能力也在不断加强,但在阻止漏洞被成功利用方面,仍然体现出一定的不足,报告援引对方数据显示,厂商实际漏洞修复质量不高,很大比例漏洞均是由于厂商没有完全修补造成,漏洞修复从亡羊补牢变成牵萝补屋,导致很大比例已修复漏洞再被利用。

结合上述内容,报告也对漏洞防范和相关安全建设提出了建议和分享,主要有以下几个方面:

01 国家级网络安全漏洞综合运筹能力,加强漏洞管控统筹协调,提升漏洞资源共享共治水平。进一步强化制度要求、加强统筹协调,并通过平台建设、机制建设及资源汇聚共享,加大漏洞检测、防护、消控等工具研发,实现服务国家网络安全保障的现实需求。

02 建设国家级漏洞感知与预警机制,提升漏洞发现与处置能力。在漏洞发现、漏洞情报采集以及漏洞追踪监测以及漏洞快速处置及应用方面都要全面提升,

03 积极推进 ICT 供应链安全治理,完善符合我国情的开源生态。 在法律法规及标准规范的制定方面,要与我国的整体现状相结合,并配套制定行程体系化的ICT供应链安全标准;在法风险管控方面,监管部门应尽快指导建立关键基础设施的 ICT 供应链 台账,理清家底,查摆问题,预判风险;在技术层面,要积极利用技术手段开展 ICT 供应链安全检测,对软件成分、来源及安全漏洞进行准备分析和定位,一方面提前预判风险,另一方面在威胁来临时能够快速处置。

更多信息可以来这里获取==>>电子技术应用-AET<<