【零信任】零信任的SDP技术到底有多能打?

2021-04-14

来源: 白话零信任

SDP是一套开放的技术架构,它的理念与零信任理念非常相似。国内国际很多安全大厂都在推出基于SDP技术的零信任产品。可以说SDP是目前最好的实现零信任理念的技术架构之一。

为什么说SDP技术好呢?

首先,SDP系出名门。

SDP是国际云安全联盟(CSA)推出的一套技术架构。CSA的SDP工作组的组长是原CIA的CTO——Bob Flores。CIA就是美国中央情报局啊,电影里常常见到的那个特工组织。

Bob Flores把CIA、美国国防部(DoD)、美国国家安全局(NSA)里面很多实用技术拿出来,放到了SDP架构里。所以如果你去翻看SDP的白皮书的话,可以看到很多地方会写,SDP中这部分技术源自国防部的某某技术,那部分技术在安全局里是经过验证的……

其次,SDP技术不是纸上谈兵,SDP诞生之初,就经历过重重考验。

SDP技术推出之后,CSA曾经4次组织黑客大赛来检验SDP。大赛有来自100多个国家的黑客们参加,总共发起过几百亿次攻击。4次大赛,没有一次,没有一个人能攻破SDP的防御。

SDP黑客大赛

每次黑客大赛开始之前,CSA都会向黑客们介绍SDP的架构——SDP包括三个组件:

1、网关(Gateway):负责保护业务系统,防护各类网络攻击,只允许来自合法客户端的流量通过;2、客户端(Client):负责验证用户身份,把访问请求转发给网关;3、管控端(Controller):负责身份认证、配置策略,管控整个过程。

黑客大赛 #1

2014的RSA大会上,举办了第一次SDP黑客大赛。CSA给黑客们提供了SDP客户端。黑客们可以模拟一个来自内部的攻击者。黑客只要能登上SDP网关保护的目标服务器,获取服务器上的一个指定文件,就算成功。

比赛持续了一周。黑客们总共发起过超过一百万次端口扫描。因为SDP网关只允许合法用户连接,其他任何探测都会被拦截。所以,黑客们的扫描估计都被网关拦截掉了。从目标服务器的监控日志看,这次比赛,没有任何一个黑客成功连接到目标系统。(这次比赛大多数攻击来自阿根廷)

黑客大赛 #2

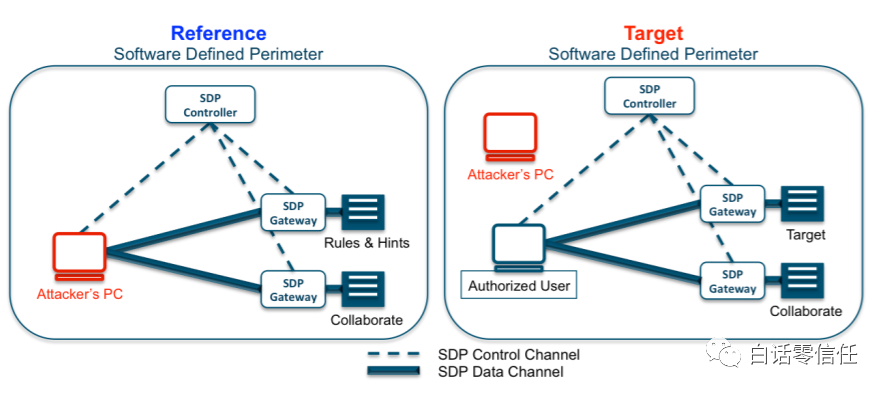

2014 IAPP-CSA大会上,CSA组织了第二次黑客大赛。因为上次黑客们都没摸到攻击目标,SDP多层防护的第一层都没有被攻破。所以,这次CSA特意提供了SDP各个组件的IP地址,作为攻击目标。另外,CSA还提供了一个与攻击目标一模一样的参照环境。黑客们可以随意研究SDP的工作原理。

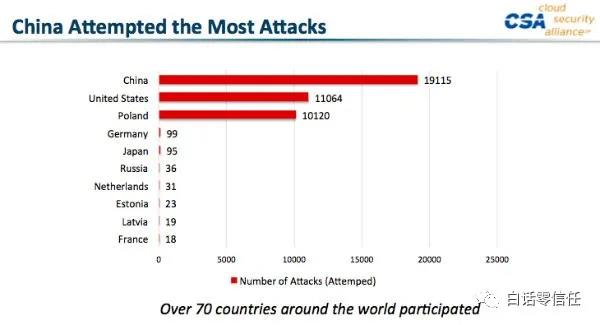

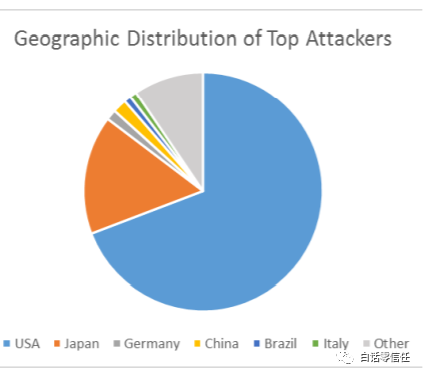

比赛持续了一个月,来自104个国家的黑客发起了1100万次攻击!大多数攻击是DDoS攻击,当然也有端口扫描和直接针对443端口的定向攻击。(攻击大多数来自美国)SDP网关会屏蔽来自攻击者IP的所有请求。被保护的端口只会向合法用户的IP动态开放,对非法用户来说,端口始终是关闭的(后文有实验展示效果)。SDP网关抗住了全部攻击。这次黑客们还是没人能挑战成功。

黑客大赛 #3

2015年的RSA大会上,第三次SDP黑客大赛开始,难度再次降低,不但提供之前所有信息,还提供了Bob Flores老人家的账号密码。另外,CSA还公布了登录目标服务器时捕获的数据包,攻击者可以利用这些数据包进行复制。黑客只需要攻破SDP的设备验证机制就算挑战成功。

比赛持续了1周时间,即便难度降低,依旧没有人能够入侵目标服务器。比赛期间总共探测到了超过1百万次针对SDP管控端的服务器攻击。

其中有3551次,攻击者已经构造了正确的数据包格式,插入了正确的账号ID,但是GMAC认证没有通过。(这次的攻击者来自中国的最多)这次黑客们失败的原因主要是SDP的设备检测功能。攻击者没法伪造设备上独特的密码令牌,无法伪造出数据包中的数字签名。签名检验不过,还是无法建立tcp连接。

黑客大赛 #4

经过前三次的大赛,CSA认为SDP的安全性已经得到很好的证明了。虽然SDP未必能阻挡国家级的黑客组织攻击,但是足以抵抗平时生活中藏在暗处伺机而动的大部分黑客。

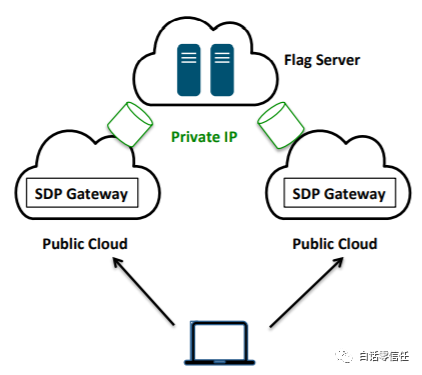

2016年RSA大会的第四次SDP黑客大赛,主要是测试SDP的高可用性,以及SDP的多云架构。(多个云端环境各部署一个SDP网关进行保护。)

如上图所示,两个SDP网关各自保护一个云上环境。用户可以通过任意一个云端转发至最终的业务系统。所以,SDP网关只要保证有一个网关存活,就可以保证整个业务系统的高可用性。如果黑客可以瘫痪两个网关,则会导致业务系统中断。

比赛中有来自191个攻击者的上百万次攻击。业务系统没有产生一次中断。(攻击者大多来自美国)。这次比赛证明了SDP的高可用架构还是相当成功的。

为什么SDP能抵抗这么多黑客的攻击?

总结下来,是因为SDP的5重防御机制:

1、SPA(单包授权认证):网关只有接收到了客户端发出的SPA包,验证合法之后,才对该客户端的IP开放指定端口。这个技术可以屏蔽绝大多数非法用户的网络攻击,让漏洞扫描、DDoS等攻击方式都失效。

2、MTLS(双向认证):网关跟客户端的通信是加密的,而且是双向认证,网关认证用户,用户也要认证网关。双向的认证保证了中间人攻击无法奏效。

3、动态防火墙:经过SPA认证后,网关会放行指定端口。但端口放行是暂时的,几秒内没有操作,端口就会自动关闭。最大限度提高防护强度。

4、设备验证:SDP不止验证用户身份,还要验证用户设备。设备的验证包括设备健康状态的验证,如是否装了杀毒软件等等。设备验证还包括设备证书的验证,只有合法设备才会安装证书,证书参与通信数据的加密过程。保证连接都是来自合法设备的。

5、应用绑定:用户只能访问有授权的应用。这符合“最小化授权”原则,保证了威胁无法横向蔓延。

SDP对抗DDoS

CSA的人做过如下两个小实验,具体说明SDP是如何抵抗各类攻击的。

常见的DDoS攻击有三种:

(1)http攻击:与服务器建立大量http连接,让服务器耗尽精力,无力服务正常用户。

(2)Tcp syn攻击:通过向服务器发送大量syn包,让服务器始终处于等待状态。

(3)udp反射攻击:伪造udp请求发给第三方dns或ntp服务器,把udp包中的发起者改为攻击目标的IP,让第三方服务器反射并放大自己的攻击,对攻击目标造成大量冲击。

SDP针对三种攻击的防护机制分别是:

(1)http攻击:SDP根本不与非法用户建立http连接。

(2)Tcp syn攻击:SDP会把所有非法syn包直接丢掉,不会等待。

(3)udp反射攻击:SDP可以对一些非公开的dns或ntp进行保护,避免恶意udp包触达这些服务。

下面通过一次模拟的syn flood攻击,看看SDP的真实防护效果。

实验环境是这样的:四台虚拟机,一台是好人,一台是黑客,一台SDP网关,一台是被保护的系统。一个流量监测工具,始终监测SDP网关和被保护系统上面的流量。

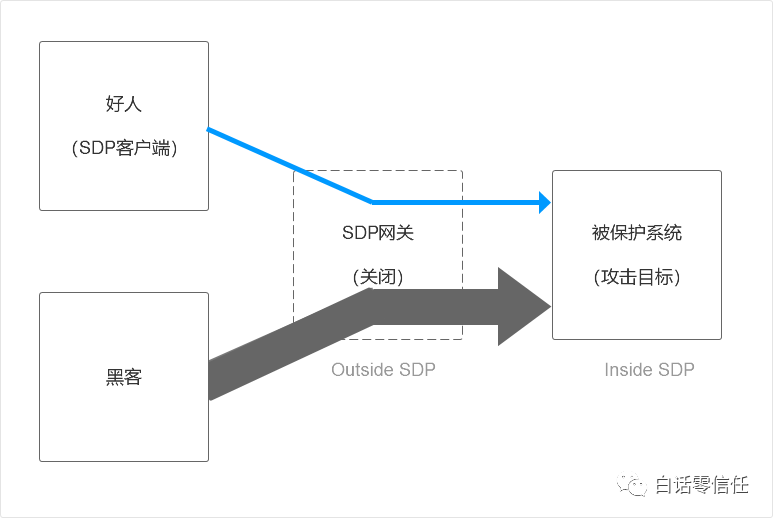

第一回合:关闭SDP网关。

黑客和好人都能通过SDP网关的虚拟机转发到被保护系统。当黑客的大量流量发起之后,被保护系统被淹没,好人根本无法与系统建立连接。

下图是SDP网关和被保护系统的流量图。

可以看到黑客发起攻击之后,SDP网关上的流量猛增(下图中的Outside SDP),同时被保护系统上的流量也猛增(下图中的Inside SDP)。注意下图中两者只是单位不同(Mbps、Kbps),其实所承受的流量是完全一致的。

此时,好人基本上是无法连接到被保护系统的,大量的服务器资源都被黑客占用,服务器已经被瘫痪掉了。

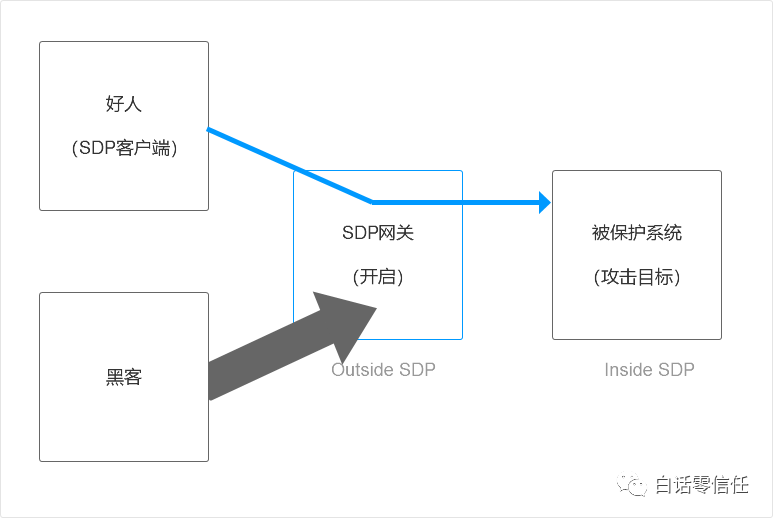

第二回合:开启SDP网关

开启SDP网关之后,由于黑客没有合法的用户身份,没有SDP客户端,所以黑客发起的流量是无法通过SDP网关的。攻击完全接触不到被保护系统。

从下图中可以看出,黑客攻击开始后,只有SDP网关(图中上部的Outside SDP)的流量有一个猛增。被保护系统的流量始终维持稳定。

在SDP网关的保护下,好人能正常连接被保护系统,服务器能正常工作。

从上面的实验可以看出,SDP网关确实具有抗DDoS的效果,可以让合法用户在黑客攻击时,不受影响,继续正常业务工作。

SDP防漏洞扫描

通常黑客的攻击都是从探测端口,收集情报开始的。黑客后续怎么进攻完全依赖于前期收集到的目标的弱点。所以能否扫描到目标的端口,对接下来的进攻是至关重要的。

如果用Nmap扫描工具对SDP网关做一次扫描的话,结果一定是下图这样。图中第三行显示,Nmap对SDP网关的IP地址进行了所有端口的扫描,结果发现,没有一个端口是开放的。

没有端口开放,对黑客来说,就代表了这里根本没有运行任何服务。也就是说,SDP网关在黑客眼里是“隐形”的。没有人能攻击他看不到的东西。

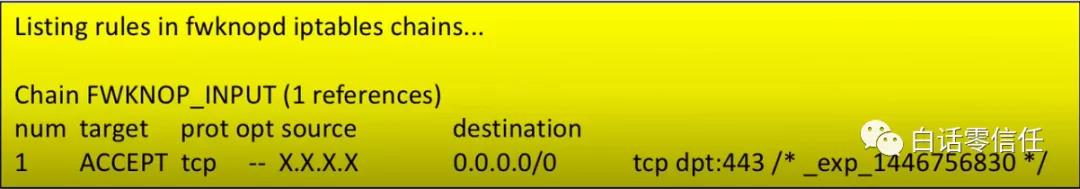

当然,在合法用户的眼里,SDP网关肯定不是隐形的。不然合法用户也无法正常工作了。合法用户来的时候,SDP网关会在防火墙上创建一个特定的规则,如下图所示。他会只针对这个合法用户的IP创建一条放行规则——允许来自合法用户IP的数据包通过。这条规则是针对合法用户的IP的,来自其他IP的非法请求还是无法通过SDP网关。

通过这个功能,SDP网关相当于给被保护系统加了一层隐身防护罩。黑客看不到被保护系统,像SQL注入、漏洞攻击、 XSS, CSRF等等攻击根本无从发起。

这是一个相当简洁有效的防护手段。在SDP网关面前,绝大多数网络攻击都是失效的。

SDP适用场景总结

SDP架构需要用户安装客户端,所以SDP对终端的安全控制更强,客户端和网关联动能产生更严密的防护效果。但客户端也限制了SDP的应用场景。一些公开的网站没法用SDP保护。

SDP特别适用于合作伙伴、供应商、第三方人员、分支机构等等特定人群访问业务系统的场景。这些系统需要在互联网上开放,以便第三方人员访问。但是又不需要向全世界所有人开放,引来黑客攻击。这种场景下,SDP能保证合法用户正常连接,对未知用户“隐形”。SDP在这类场景下是相当能打的。