摘 要: 随着物联网的飞速发展及应用的不断深入,其安全和隐私问题变得越来越突出。本文分析了物联网各层的隐私安全威胁,对现有的物联网隐私保护的技术和方法进行了对比分析,给出了物联网隐私保护的研究方向。

关键词: 物联网;隐私保护;匿名化;加密

0 引言

物联网概念自提出以来,便受到各界的广泛关注。物联网技术是信息产业的又一次浪潮。目前,物联网已经在智慧电力、智能家居、医疗健康、环境监测等领域得到了初步应用,正改变着人类的生活和工作方式。

然而,物联网的安全与隐私保护问题严重阻碍了物联网的发展,因此研究物联网隐私保护,并制定出良好的隐私保护解决方案,对推动物联网技术的普及应用具有十分重要的意义。

目前,业界对物联网隐私保护进行了部分研究工作。参考文献[1]提出了一种基于P2DR2(Policy,Protection,Detection,Response,Restore)的动态安全防御模型,其方法是采用分层设计和多种安全机制的思想来应对安全威胁。参考文献[2]提出从技术和法律两方面应对物联网的安全和隐私问题。但对物联网安全和隐私保护的系统性研究还不多。本文分析了物联网架构结构中各层中的隐私威胁,对现有的物联网隐私保护方法的利弊进行了对比分析和总结。

1 物联网概述

1.1 物联网概念

1999年美国麻省理工学院(MIT)首次提出了物联网(The Internet of Things,IoT)的概念[3]。国际电信联盟(ITU)2005年度报告中提到:物联网将实现任何时间、任何地点、任何人、任何物体之间的信息通信[4]。物联网有3大特征:一是全面感知,即通过RFID(Radio Frequency Identification)和传感器等传感设备随时随地获取物体的相关数据和位置信息;二是可靠传输,即通过将物体接入网络,利用通信网络,将物体的信息进行可靠的传输;三是智能处理,即利用各种智能计算技术,对感知到的海量数据和信息进行分析和处理,实现智能化的决策和控制。

1.2 物联网体系架构

到目前为止,国际上还没有制定出物联网框架体系架构标准。现在被业界广泛认可的是ITU-T建议的三层架构,包括应用层、网络层、感知层,物联网架构如图1所示。

物联网各层的主要任务和功能如下:

感知层:完成节点数据收集、物体感知和控制。感知层包含两个部分:感知节点和感知层网络。感知节点用来采集数据和实现对物体的控制,感知层网络将感知节点采集的数据传送至网关或将指令发送到感知节点控制器。

网络层:把感知层采集的数据传输至处理层,处理层再对数据进行加工处理。数据传输主要通过2G、3G等网络设施实现。处理层采用数据挖掘技术对数据进行分类、聚合和处理。

应用层:根据具体行业和用户需求,实现具体的物联网服务。目前物联网提供的服务有:智慧农业、智慧城市、环境监测、工业控制等。

2 物联网安全隐私威胁

物联网的隐私威胁大致分为两类:基于数据的安全威胁和基于位置的安全威胁。基于数据的安全威胁包括数据传输、中间处理结果等数据丢失泄露,主要发生在感知层和处理层。基于位置的隐私威胁包括RFID阅读器位置隐私、RFID使用者位置隐私,物联网传输节点信息时,节点信息就有可能被跟踪或泄露。

2.1感知层的安全威胁

感知层面临的威胁主要有针对无线传感网络WSN(Wireless Sensor Network)的安全威胁和针对射频识别(RFID)的安全威胁。

(1)针对WSN的安全威胁

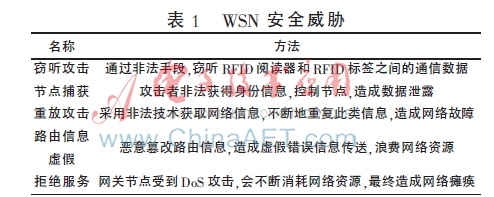

WSN的安全威胁主要是传感节点的数据采集和传输安全。由于传感节点大多部署在无人监控的环境,无线本身存在开放性,因此无线传输易受到外界干扰和非法用户攻击。针对WSN的主要威胁如表1所示。

(2)针对RFID的安全威胁

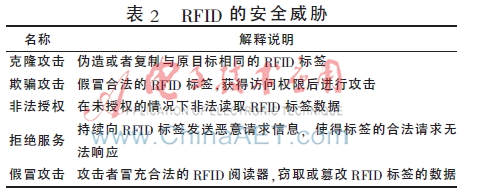

RFID的安全威胁主要指在RFID阅读器和标签进行通信时遭到的攻击,此类攻击通常会导致用户隐私泄露。此外,还由于RFID标签是可擦写的,因此RFID标签数据的安全性和有效性将得不到保证。RFID面临的安全威胁如表2所示。

2.2 网络层安全威胁

网络层主要负责将传感层采集的数据传送到处理层,以便处理层对数据进行智能分析和决策。由于物联网设备通常采用无线技术,而无线数据容易被窃听、修改、插入、删除和重传。

2.3 应用层安全威胁

应用层的安全威胁主要包括数据处理和业务控制、管理和认证机制、个人隐私保护等。由于传感节点大都处于无人值守的状态,所以面临节点业务配置的问题。在物联网具体应用中,传感节点会收集用户大量隐私数据,用户的这些隐私数据极易遭到泄露。

3 物联网隐私保护方法

目前,隐私保护技术在数据挖掘和无线传感网络等领域已得到初步应用。根据前面讲到的隐私威胁分类可以将隐私保护技术划分为三类:

(1)匿名化处理方法

采用匿名化算法,将用户的敏感信息进行修改和隐藏,防止非法用户识别关键信息。

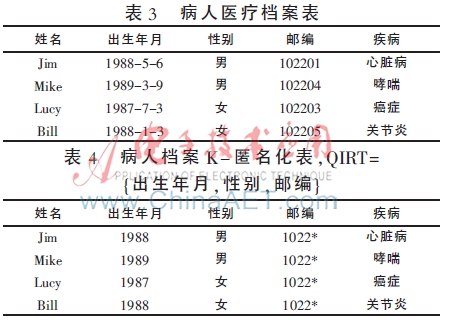

定义1 K-匿名化。设原始数据表为PT(A1,…,An),匿名化后数据表RT(A1,…An),QIRT是与其对应的准标志符。RT的每一条数据记录与其他k-1条数据记录具有相同的准标志符属性值。表3为病人医疗档案表,表4是表3的K-匿名化表。

(2)加密类方法

通过加密技术,将原始数据进行加密处理,以防隐私被泄露或被非法窃取。同态加密技术和多方计算技术(Secure Multi-Party Computation)是常用的加密类方法。

定义2 同态加密是采用同态原理的一种加密函数,不须知道解密函数,直接对数据进行加密处理。它的形式化定义如下:设x和y是明文空间M中的元素,是M上的运算,EK()是M上密钥空间为K的加密函数,则称加密函数EK()对运算是同态的,如果存在一个有效的算法A使得:

A(EK(x),EK(y))=EK(xy)

定义3 安全多方计算(SMC)用于解决一组互不信任的参与方之间保护隐私的协同计算问题,SMC要确保输入的独立性和计算的正确性,同时不泄露各输入值给参与计算的其他成员。可以描述成:

n个成员p1,p2,…,pn分别持有秘密的输入x1,x2,…,xn,试图计算函数值f(x1,x2,…,xn),其中f为给定的函数,在此过程中,每个成员i仅知道自己的输入数据xi,最后的计算结果f(x1,x2,…,xn)返回给每个成员。

(3)路由协议方法

路由协议方法通过对WSN网络中节点路由的协议控制,实现对节点的保护,主要用于无线传感节点位置隐私保护。路由协议方法采用随机路由配置策略,数据包在传送时,传输路由不都是从源节点向汇聚节点传送的,且转发节点的数据包不定时向汇聚节点相反的方向传送。数据包传输过程中所采用的传送路径是随机分配的,以防止节点位置被准确获取。

3.1 匿名化技术在隐私保护中的具体应用

3.1.1 无线传感网络位置的隐私保护

参考文献[5]提出一种基于临时位置信息的伪造位置隐私的改进方案,通过对空间位置的伪装,完成对真实节点位置的掩盖,使得节点的位置信息得到有效保护。实现了WSN数据和位置信息的同时保护。

3.1.2 基于位置服务的隐私保护

如果用户向位置服务器发送服务请求,就需要对用户的位置信息进行保护。参考文献[6]提出基于匿名通信原理和可计算加密算法的一种LBS隐私保护安全模型,采用Onion Routing算法和全同态加密算法实现,实现位置信息和服务内容的隐私保护。经过实验验证,该方法具有很高的匿名性和高安全性。缺点是算法复杂度较高。

3.1.3 数据查询的隐私保护

当用户向服务器请求查询服务时,有可能造成用户数据的泄露。参考文献[7]采用K-匿名算法,通过直接匿名化数据计算标识符对敏感属性效用的方法,保护数据隐私,缺点是算法性能不好。

匿名化方法用途广泛,可同时用于数据隐私保护和位置隐私保护,并且算法简单、网络延时少、网络消耗低。缺点是保护数据隐私时,造成原始数据的丢失,影响数据的准确性。

3.2 加密类方法在隐私保护中的具体应用

3.2.1 RFID的隐私保护

RFID的隐私问题主要有:RFID使用者的隐私信息和RFID阅读器位置隐私等。

参考文献[8]提出一种基于Hash函数的双向认证协议,有效解决RFID系统的安全隐患问题,该协议成本低、负载小,适用于大规模的电子标签系统,具有较高的实用价值。

Hash函数运算量小,资源损耗低,能有效保护RFID信息。缺点是RFID的数目与服务器端的负载成正比。

近年来,国内一些学者还提出了一些其他的RFID隐私保护方法,参考文献[9]在综合硬件设备、安全性和成本因素后,提出一种轻量级加密协议——HB家族协议,实现对RFID系统的高效认证。该协议对计算量和存储量均要求不高,适用于电子标签类的设备。参考文献[10]提出一种使用口令提升RFID协议安全性的方法,须具备口令才可通过用户认证,该方法主要用于低成本被动式电子标签,与高强度加密方法不同的是,没有增加标签成本。

3.2.2 WSN网络的数据隐私保护

参考文献[11]介绍了当前3种典型的数据聚合隐私保护协议,详细分析了基于扰动技术、基于数据分片和基于同态加密等三种方法的数据聚合隐私保护协议的优缺点,能提供很高的数据聚合结果的准确性和隐私保护性,缺点是计算量和通信开销较大。

3.2.3 数据挖掘隐私保护

参考文献[11]提出基于全同态加密协议和数据扰动方法的隐私保护聚类模型,该协议主要针对垂直式分布式数据存储结构,通过添加随机向量扰乱原始数据和全同态加密协议,有效防范了原始数据的泄露,在保护原始数据的同时,也保护了中间计算结果。

此类加密算法采用同态加密协议,对隐私数据加密处理,能同时保护源数据和中间结果的隐私性。缺点是算法性能较差,运算量大,通信开销大。

3.3 路由协议方法的具体应用

参考文献[11]提出一种数据源位置隐私保护策略,利用匿名机制和幻影单径路由协议,实现源节点的匿名,从而提高数据源节点的位置隐私安全。

路由协议方法需要发送大量的信息来实现隐私保护,因此通信开销较大、通信延时长。

4 总结

针对物联网架构和物联网安全隐私威胁,对物联网隐私保护方法如表5所示归纳。

使用匿名化技术、加密技术、路由协议技术对隐私保护的对比分析如表6所示。

我国的物联网研究起步虽晚,但发展迅速,并取得了一些科技成果,但仍有一些问题需要我们去研究解决。首先是技术问题,应该进一步完善现有的隐私保护技术。对于文中提出到的三种隐私保护技术,应该研究如何提高匿名化方法的隐私保护程度、降低同态加密技术的算法复杂度、减少路由协议技术的通信开销等。其次就是异构网络的隐私保护问题。多网融合是未来发展的必然趋势,融合后的网络隐私保护将是一项严峻的技术挑战。

任何事物都有其两面性。物联网技术在给人们带来经济发展和生活便利的同时,又带来一些信息安全和隐私泄露等方面的问题。相信在不远的将来,问题将会得到解决,“感知中国”将不再是梦想。

参考文献

[1] 刘波,陈晖,王海涛,等.物联网安全问题分析及安全模型研究[J].计算机与数学工程,2012,40(11):21-24.

[2] 沈斌,刘渊.物联网应用的安全与隐私问题审视[J].自然辩证法通讯,2011,33(6):77-83.

[3] 张福生.物联网:开启全新的生活的智能时代[M].太原:山西人民出版社,2010.

[4] 蒋林涛.互联网与物联网[J].电信工程技术与标准化,2010(2):1-5.

[5] 武朋辉,杨百龙,毛晶,等.一种WSN位置隐私保护方案分析和改进[J].计算机应用与软件,2013,30(2):312-314.

[6] Lu Hong, Liao Longlong. Privacy-preserving model of LBS in Internet of Things[J]. Computer Engineering and Applications, 2014,50(15):91-96.

[7] 朱青,赵桐,王珊.面向查询服务的数据隐私保护算法[J].计算机学报,2010,33(8):1315-1323.

[8] 李志全,王猛,苑苗苗.基于Hash函数的RFID安全认证协议研究[J].电脑开发与应用,2011,24(7):6-11.

[9] 方炜炜,杨炳儒,夏红科.基于SMC的隐私保护聚类模型[J].系统工程与电子技术,2012,34(7):1505-1510.

[10] 陶振林,刘宴兵,李昌玺.WSNs中基于幻影单径路由的源位置隐私保护策略[J].重庆邮电大学学报(自然科学版),2013,25(2):178-183.

[11] 聂旭云,倪伟伟,王瑞锦,等.无线传感网数据聚合隐私保护协议分析[J].计算机应用研究,2013,30(5):1281-1302.