摘 要: 针对网络结构的多样性和网络数据的复杂性,提出一种基于多层次数据融合的网络安全态势分析方法。该方法将网络结构抽象成层次化结构,采用专家系统的数据融合方法进行数据融合。配合层次化的网络结构提出合理的层次化评价体系,并进行量化计算。最后通过实验数据验证了该方法的合理性和有效性。

关键词: 数据融合;专家系统;网络安全态势感知;层次化结构

0 引言

网络的快速发展带来了巨大的经济效益,随之而来的网络安全问题也越发严重。传统的网络防御以被动式防护为主,只能在安全事故发生后进行防护,阻止再次入侵。为解决日益频繁的网络安全事故,以预测和主动防御为主的网络安全态势感知技术[1]得到了广泛的应用。

态势感知技术主要分为感知、理解、预测三个层次。其作为近几年网络安全领域的一个研究热点,许多学者从不同的角度使用不同方法进行建模,主要包括贝叶斯网络[2]、模糊推理[3]、博弈论[4]、图模型[5]、信息融合[6]等方法,旨在解决网络安全预防的问题。

赖积保等人[7]提出的网络安全态势感知系统结构,系统地分析了多源异构传感器网络的特点,从信息获取、要素提取、态势决策三个层次进行系统的结构模型建立;赵颖等人[8]采用对比堆叠流图进行网络态势的可视化分析,能够帮助用户快速发现异常和识别规律;唐成华[9]等人利用DS融合工具进行态势的融合和推理,建立评估准则并对其方法进行验证。

本文提出的方法采用层次化结构建模,对各类安全数据源进行分类、选取。采用专家系统方法将各类安全数据进行层次化的数据融合,合理分配各类指标的权值,绘制精确的态势曲线。最后进行态势分析,预测态势变化,从而制定相应的防御措施。

1 数据融合概要

1.1 数据融合基本概念

数据融合技术[10]-MSIF是指:对按照时序获取的传感器监测数据,利用计算机技术在相关准则下进行自动分析、综合以完成用户所需的数据抽象而进行的数据处理过程。

根据信息抽象层次的不同,数据融合可以分为三级:数据级融合、特征级融合和决策级融合[10]。

常用的算法有贝叶斯理论、专家系统、D-S证据推理、HIS变换及聚类分析方法。

1.2 数据融合在网络安全方面的应用

数据融合技术的研究起源于军事指挥控制智能通信系统[10]的建设需求,早先的研究多来自于军事方面。

由于该技术在信息处理方面的优越性,不仅在军事和工业控制方面得到应用,近些年在网络安全方面也得到了广泛的应用。许多学者[6]提出了各种不同思路的方法进行网络安全态势的建模。

2 网络安全态势分析建模

2.1 层次化的网络结构

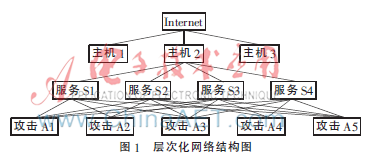

计算机网络的结构多种多样,每种结构都具有其优缺点。为了方便进行态势评估,本文将网络结构抽象成为层次化的结构,并进行相应的结构建模。模型层次结构鲜明,容易理解,并且符合实际的网络结构层次关系。层次化的网络结构自顶向下包括:Internet网络、网络中各主机、主机中运行的各项不同服务,最底层为针对服务进行的网络攻击,如图1所示。

2.2 多源数据的分类和选取

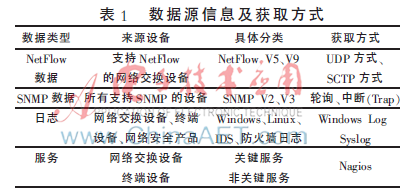

网络系统越发庞大和复杂,拥有种类繁多的设备,并且标准不统一,运行中往往产生海量的多源异构数据。为提高执行效率,减少数据的冗余,应选取那些具有代表性、信息量丰富、可靠度较高、实时性较强的数据作为态势分析的数据源[7]。还需考虑数据的交叉性与互补性。依据选取原则进行数据选取,确定了4类数据源,如表1所列。表中给出了每种数据源对应的数据类型、来源设备、具体分类和信息获取方式。

2.3 利用专家系统方法进行数据转化

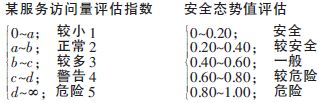

网络安全评估数据包括定量的数据和定性的数据。为了使评估结果能够进行定量分析,需要将日志文件的定性数据进行量化。同时,有些数据也需要进行定性的评估。本文将采用基于专家系统的定性数据量化方法进行数据处理。以下是综合后得到的数据转换映射关系,其中服务访问量评估指数的具体数值视具体的服务类型与时间而定。

2.4 评价体系的建立与计算

按照层次化网络结构模型构建合理的层次化评价体系,自下而上有网络攻击层、主机层、网络整体层三个层次。定义如下:

(1)网络攻击A的威胁指数R

威胁指数R与攻击是否成功和攻击带来的后果有直接关系,是对网络攻击危害程度的直接描述。其量化计算公式如下:

![_ET1L]~(TC][4CD3~X_7~0O.png _ET1L]~(TC][4CD3~X_7~0O.png](http://files.chinaaet.com/images/2016/01/28/6358960631050800001696070.png)

其中,θ为访问量指数,由前面所述的对应关系所得,例如某服务访问量为每小时50次,对应的指数为2(正常);B(t)为网络带宽占有率;D为威胁等级。

(2)主机的安全性H

给予主机中运行的不同服务相应的权值,所有攻击的总和对主机带来的危害程度决定主机的安全性。公式如下:![@[]KOV7EEND2WCU14$SV_YG.png @[]KOV7EEND2WCU14$SV_YG.png](http://files.chinaaet.com/images/2016/01/28/6358960653846300007876813.png)

其中, 为t时刻网络攻击Ai的威胁指数,由式(1)计算所得。

为t时刻网络攻击Ai的威胁指数,由式(1)计算所得。 为所对应服务的权重向量。

为所对应服务的权重向量。

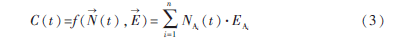

(3)成本函数C

在确定攻击成功后,所有有效的攻击给主机造成的总损失定义为成本C。公式如下:

其中,![$Z]O8~K%1901DL%1`M68_RP.jpg $Z]O8~K%1901DL%1`M68_RP.jpg](http://files.chinaaet.com/images/2016/01/28/6358960721614400003123064.jpg) 其中

其中 为网络攻击Ai发生的次数;

为网络攻击Ai发生的次数; ![8$`G$B`Y]3QI1XCBQG40$T7.jpg 8$`G$B`Y]3QI1XCBQG40$T7.jpg](http://files.chinaaet.com/images/2016/01/28/6358960914294900002008131.jpg) 为单次网络攻击Ai所造成的损失。成本函数C(t)描述的是单个主机在t时刻所造成的损失。

为单次网络攻击Ai所造成的损失。成本函数C(t)描述的是单个主机在t时刻所造成的损失。

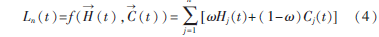

(4)网络安全系数L

用以描述网络整体安全态势的一个指标,在给定主机权重的情况下,反映网络的安全状态。公式如下:

其中,ω为主机安全性 与成本函数

与成本函数 之间的权重参数,用于调节两者之间的重要性权重。

之间的权重参数,用于调节两者之间的重要性权重。

3 实验分析

3.1 实验数据选取

本文将采用可视分析挑战赛VAST Challenge[11]所提供的2012年的比赛数据作为实验数据。实验以60 min为一周期,以不同类型的报警次数为分析对象,通过对各类报警信息进行数据融合,绘制网络安全态势曲线。

3.2 实验分析

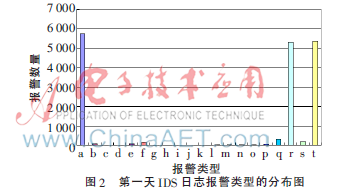

实验数据提供了某虚构的银行公司内部网络2天约4万行IDS日志,包含了多达20种不同的报警类型。

图2所给出的是第一天IDS日志报警类型的分布图,从图中可以看出,只有三种报警类型的数量比较多,其余17种都比较少。其中类型a对应的是“IRC authorization message”,r是“IPC Unicode share access”,t是“NTMLSSP Unicode asn1 overflow attempt”。

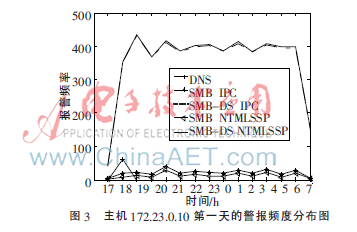

通过数据分析得知,IP地址为172.23.0.10的主机所产生的报警类型有5种,且数量较多,根据其报警类型可知这台主机为中心服务器。对该主机的IDS日志警报进行安全分析,给出主机的警报频度分布曲线图,如图3所示。由图3可知,警报类型“IPC Unicode share access”和“NTMLSSP Unicode asn1 overflow”的频度较高,可能是规则参数设置不合理,形成了大量误报。其余警报的次数较少。只有“DNS Update”在18点左右有较大的变化,可能是外网DNS服务器有变动,也可能是被病毒恶意修改。

对该主机的5种警报类型进行数据融合,取 = (0.1,0.3,0.15,0.3,0.15)得到该主机第一天的安全态势曲线,如图4所示。

= (0.1,0.3,0.15,0.3,0.15)得到该主机第一天的安全态势曲线,如图4所示。

由图4可知,受上述两种警报的影响,态势值保持较高水平。须查看是否是设置问题,并保持高度的警惕。

根据主机172.23.0.1的警报类型可以得知,该主机是银行系统的数据和邮件服务器。图5是其安全态势曲线图,由于在22点至3点该主机中数据库服务器和邮件服务器警报量突然增加,导致网络安全问题严重,很可能被黑客攻入,值得高度关注。

其余主机都是普通用户主机,其IDS日志警报只有一种“IRC authorization”。由于IRC协议容易被僵尸网络利用,大量的IRC报警以及其他报警的关联出现,这种现象说明网络很有可能已经被入侵,僵尸病毒控制了网络中的一些主机,对服务器进行了恶意攻击,有可能窃取了敏感数据。取 =(0.4,0.4,0.2),图6给出了整个银行系统整天的安全态势曲线图。

=(0.4,0.4,0.2),图6给出了整个银行系统整天的安全态势曲线图。

4 结论

本文提出的方法能够合理地利用网络安全日志等原始安全数据进行融合。通过专家系统构建的数据融合方法和层次化的评价体系,能够较准确地反映网络安全态势变化。最后通过实验分析证明了该方法的合理性。后期的工作主要是把该方法应用在各种不同的网络结构中。

参考文献

[1] THEUREAU J. Use of nuclear-reactor control room simulators in research & development[C]. 7th International Federation of Automatic Control Symposium on Analysis, Design and Evaluation of Man-Machine Systems. Kyoto: [s.n.],1998:425-430.

[2] 付钰,吴晓平,叶清.基于改进FAHP-BN的信息系统安全态势评估方法[J].通信学报,2009,30(9):135-140.

[3] Zhao Jinhui, Zhou Yu, Shuo Liangxun. A situation awareness model of system survivability based on variable Fuzzy set[J]. Telkomnika Indonesian Journal of Electrical Engineering, 2012, 10(8): 2239-2246.

[4] 张勇,谭小彬,崔孝林,等.基于Markov博弈模型的网络安全态势感知方法[J].软件学报,2011,22(3):495-508.

[5] JAKOBSON G. Mission cyber security situation assessment using impact dependency graphs[C]. 2011 Proceedings of the 14th International Conference on Information Fusion(FUSION), IEEE,2011:1-8.

[6] 韦勇,连一峰,冯登国.基于信息融合的网络安全态势评估模型[J].计算机研究与发展,2009,46(3):353-362.

[7] 赖积保,王颖,王慧强,等.基于多源异构传感器的网络安全态势感知系统结构研究[J].计算机科学,2011,38(3):144-149,158.

[8] 赵颖,樊晓平,周芳芳.多源网络安全数据时序可视分析方法研究[J].小型微型计算机系统,2014,35(4):906-910.

[9] 唐成华,汤申生,强保华.DS融合知识的网络安全态势评估及验证[J].计算机科学,2014,41(4):107-110,125.

[10] 高翔,王勇.数据融合技术综述[J].计算机测量与控制,2002,10(11):706-709.

[11] VAST challenge homepage in vacommunity [EB/OL].[2012-07-16](2014-12-30).