文献标识码:A

DOI: 10.19358/j.issn.2096-5133.2018.07.003

中文引用格式:刘文懋,刘威歆.基于软件定义安全的企业内网威胁诱捕机制[J].信息技术与网络安全,2018,37(7):9-12,32.

0 引言

当前网络信息技术在国防、社会、经济等各领域的应用日益广泛和深入,随着《网络安全法》的颁布,企业等机构的信息安全保障成为一项重要的任务。同时,各种网络安全事件频发,攻防对抗形势日趋严峻。以往的安全防护思路和实践,如固化边界、过度重视部署安全机制却轻视效果,已被证明不适于当前新型、定向的恶意攻击,故在以企业为代表的内部环境的安全防护中,亟需转换思路,以快对快,以变对变。本文提出了一种基于软件定义的安全协同机制,按需求在终端侧部署诱饵服务,并以服务和应用为粒度建立微分段(Micro-segmentation)围栏,在运行时根据行为分析建立安全上下文(Security Context),并相应调整诱捕服务的地图和边界分布。与传统蜜罐技术相比,该诱捕机制重在控制平面的决策和协同,具有智能、动态和敏捷的特点,及时发现攻击者攻击链中的行为,并进行观察、跟踪,对其影响范围进行隔离和有效控制。

1 相关工作

2012年,文献[1]最先提出软件定义安全,通过分离安全数据平面与控制平面,将安全设备与其接入模式、部署方式、实现功能进行解耦,顶层统一通过软件编程的方式进行智能化、自动化的业务编排和管理,以完成相应的安全功能,从而实现灵活的安全防护机制以应对软件定义数据中心和新型IT系统的安全防护需求。

蜜罐(Honeypot)技术[2]是诱骗攻击者上钩的一种欺骗(Deception)技术,随着虚拟化技术的发展,欺骗技术越来越多地开始使用虚拟机[3],灵活地在网络各处启动虚拟的蜜罐系统。

在异常检测方面,终端侧由于部署的杀毒软件存在如过度依靠样本特征、消耗大量资源、无法有效检测零日威胁等弱点,目前业界已经转向终端检测响应(Endpoint Detection and Response,EDR)[4],通过对终端中进程的行为进行分析,找到异常的行为。此外在网络侧,网络流量分析技术(Network Traffic Analytics,NTA)[5]结合网络上传输数据的统计特征、数据载荷和还原的应用文件等信息,分析其所代表的主机、进程等行为,进而定位到攻击者如侦查、横向移动或窃取数据等阶段。

在边界隔离方面,Google提出了一种零信任模型BeyondCorps[6],在企业内网中实现了无需防火墙即可将访问控制策略应用于内部网络中两点的通信;云安全联盟CSA提出了软件定义边界(Software Defined Perimeter,SDP)[7],并制定了标准2.0。SDP将访问控制的数据平面和控制平面分开,使得任何两点间的访问控制需要集中的SDP控制器决定,从而使访问控制变得全局一致。

无论是欺骗技术,还是访问控制,都是在特定场景下的工作在数据平面的一种具体技术,要快速准确诱捕攻击者,还需在控制平面灵活选择策略并下发到数据平面,因而软件定义是一种可借鉴的思路。

2 诱捕模型

2.1 系统模型

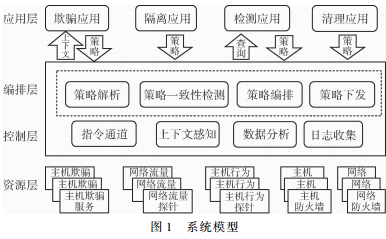

软件定义的内部威胁诱捕框架如图1所示,包含了应用层、编排层、控制层和资源层。其中,应用层包含了不同用途的安全应用,分析攻击者的所处阶段并作出决策;编排层的核心是编排引擎,根据相应应用下发的策略组织逻辑关系,并发送到控制层;控制层提供了资源组织和数据分析的能力,将安全策略发向对应的安全设备或终端代理;资源层包含了部署在网络侧的安全设备,以及部署在终端侧的安全代理,用于诱捕、检测和处置攻击者。

2.2 应用模型

应根据业务重要程度和业务相关程度自动调整诱饵的分布,本节先定义了这两个指标。

设当前网络环境下主机列表{Hi},以及主机上开设的服务{Hi, {sij}},并可通过网络流量探针收集给定网络中的网络流量{P(sij,skl)}和网络连接{C(sij,skl)},如图2所示。

在侦查阶段,攻击者往往会优先寻找有脆弱性的主机或设备,以便利用漏洞入侵到计算资源;在横向移动阶段,攻击者又会尝试寻找具有重要价值的服务,或寻找靠近这些服务的中间主机或设备,所以可通过定义业务吸引度,构造当前阶段对攻击者而言最愿意攻击的诱饵服务。

定义1:业务吸引度是指攻击者试探某个业务系统i的意愿度,定义业务吸引度Ai = ∑ sij ⊕  P(sij,skl)⊕

P(sij,skl)⊕ C(sij,skl)

C(sij,skl)

定义2:设节点Ni有服务{ sij },则与Ni的关联服务为R(i)={C(sij,skl), C(sij,skl)>0}

关联服务刻画了与诱捕服务有网络连接的其他服务,这些服务同样也可以被设置为诱捕服务,以增强欺骗环境的广度和真实度。

3 诱捕机制

本节将介绍整个诱捕机制的各阶段的状态迁移,然后分别介绍每个阶段的处置机制。

3.1 状态迁移图

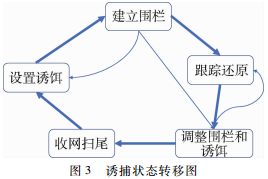

整个诱捕机制分为设置诱饵、建立围栏、跟踪还原、调整围栏和诱饵、守望扫尾五个阶段,如图3所示。图1中的各个应用根据环境上下文下发策略,策略生效后可实现多个阶段之间的动态切换。

例如,应用A可根据收集的信息和分析结果将相应策略P=(S, O, a, t, p) 下发到编排层,其中,S为策略执行主体,O为策略执行对象,a为策略执行动作,t为策略下发时间,p为优先级。编排引擎可根据当前收到的策略集{Pi}决定当前所处处置阶段,并按编排结果下发相关的策略。

整个过程是闭环的,当对一次攻击完成分析取证后,对整个环境进行清理,将策略进行优化后,可重新设置诱饵和建立围栏。

3.2 设置诱饵

设置诱饵主要由欺骗应用完成,包含两个步骤:学习现有系统以及部署诱饵。

对于攻击者而言,业务吸引度高的节点通常为开设服务多或自存有较多信息量的数据,又或与其他节点存在连接,故可启发性地建立若干参数。

欺骗应用通过终端代理收集信息,可选择n个业务吸引度最大的节点N ={ Nk = argmax(Ai) },以及与之连接的节点{ Mj:C( sjm,skn ) > 0 }。将节点集合N合并为m个节点M={ Mk },m≤n。

假设可将正常工作的服务容器化,这样可以选定m个节点,并容易在其上部署M中对应的服务,而这些服务则是诱饵服务。

如N中部署服务与其他节点的服务连接,则也选择额外的节点通过容器启动相关联的诱饵服务R(i)。

由于没有采用传统的网络蜜罐,而是在现有主机上部署基于容器的诱饵服务,因此攻击者并不能简单区分哪些是虚假服务,哪些是真实应用。由于事先做了合并,因此虚假的M个节点吸引度更高,更容易诱使攻击者入侵。

由于使用了容器技术,即便在真实主机上也可以模拟诱捕服务,即便攻击者攻破了诱捕服务所在的容器,也不能破坏真实宿主机上的其他正常业务。

此外,欺骗应用会在网络设备或主机安全代理上设置响铃通知,当攻击者尝试探测诱饵服务,或在攻克诱饵主机进行横向移动时,控制层和上层应用就会得到通知。

3.3 建立围栏

在设置诱饵阶段,除了管理员部署的边界规则外,节点之间并没有额外的访问控制限制。

而当获得节点Ni诱饵服务sij的触铃通知后,隔离应用可启动当前环境启用隔离机制,在触铃主机或服务与其他主机的服务间默认建立围栏,可用两端主机的防火墙下发访问控制策略,以防止攻击者攻破诱饵服务后进一步渗透到正常主机,也避免诱捕服务影响到正常业务。

但同时,隔离应用会允许与sij正常连接的诱饵服务的连接,即将P(i)={ ∪ sij ∪ skl(i)|{ C ( sij,skl ), C( sij,skl ) > 0 }组成的集合边缘作为边界。这样攻击者在攻陷Ni后,还可看到相邻拓扑组成的高真实度业务环境,并继续渗透;同时防守者在下一步跟踪攻击者行迹时减少被暴露的风险。

3.4 跟踪还原

检测应用会在主机侧和网络侧持续分析进程或流量的行为,当欺骗应用通知出现疑似入侵,或检测应用发现某个子网存在异常流量或某个主机上存在可疑进程时,跟踪还原的引擎会被激活。

控制器收集了从终端安全代理记录的所有进程的启动、访问注册表和网络连接等信息,也保留了从在网络侧设备上传的流量信息。因而,检测应用可以根据到受害主机之前的网络连接还原出攻击者的上一个跳板机,以此类推最终还原出攻击者的攻击路径;同时,通过分析终端侧的进程行为,也可以进一步刻画出攻击者使用的攻击手法和攻击武器。由于行为检测主要为EDR(Endpoint Detection and Response)和NTA(Network Traffic Analytics)的研究范畴,本文不做赘述。

3.5 调整围栏

如果检测应用发现攻击者,但还没有收集到足够多的攻击者信息,如可指示攻击者身份的TTP(Tactics, Techniques and Procedures)类型的IoC(Indicator of Compromise),则通知隔离应用扩大诱捕面积。

隔离应用计算与当前攻击者拓扑最近的若干诱饵集合N中其他节点{Nj},将Ni与{Nj}合并,并更新边界为P′=P(i)∪{ P(j)}。但计算时,需确保{Nj}中服务的类型与Ni的服务差异较大。

攻击者在横向移动的时候,会发现更多的诱饵服务,诱饵服务的差异化可诱使攻击者执行不同的指令,以暴露其行为习惯和常用武器库特征。

3.6 收网扫尾

检测应用通过诱使攻击者在端点执行试探指令和攻击载荷,收集到足够的攻击者TTP信息。同时,通过关联攻击者在攻击链不同阶段的行为,完成对攻击的取证和朔源,则可通知清理应用进行收网。一方面,清理应用需要切断攻击者在攻击路径上的所有节点,停止相关的网络连接、数据传输,清除现有或潜在的威胁;另一方面,清理应用通过检测应用整理所有完整性被改变的主机、应用和数据等资产,将其还原为攻击前的版本。

具体地,清理应用首先销毁所有与攻击者有交互的诱捕服务,并删除服务使用的卷或其他持久化数据;然后重新进入设置诱饵阶段,通过微调诱饵服务Ni及Ri和边界Pi,使得整体的诱饵服务业务吸引度依然较高,但诱饵服务sij的拓扑和形态较上次已有全然不同。

3.7 诱捕机制分析

在架构层面,该诱捕机制采取了软件定义的架构,通过编排层解耦了底层欺骗、检测和隔离等安全机制和上层的各类安全应用,使得防守者可以方便地添加或定制安全应用,以增加攻击者感知和逃脱诱捕环境的难度。

在诱捕效果层面,采用了容器技术模拟了真实的业务服务,并部署在企业内网中真实业务主机上,同时通过操作系统层面的隔离可构建无伤宿主机的欺骗环境。

在响应速度方面,通过应用-编排-控制-资源四层接口化的能力抽象,可自动化地从欺骗、检测和隔离三种动作中快速切换,使得在攻击链的中间阶段即可做出快速响应。

在实际效果方面,检测应用通过控制平面的数据分析引擎分析终端的进程行为和网络上的连接行为,而非通过杀毒软件或入侵检测系统的固定规则匹配,具有低误报、可发现业务异常等优点。进而分析不同端点的行为相关性,可还原出攻击者的整条攻击路径。在某次红蓝对抗项目中,成功发现了3条攻击链,总体效果非常明显。从图4可见,3月12日攻击者通过Web扫描并渗透进了某主机,进而持续攻破并利用跳板机进行横向移动,我们的诱饵服务可及时发现攻击者的扫描行为,并在之后持续监控检测攻击者的动作,还原了整条攻击链。

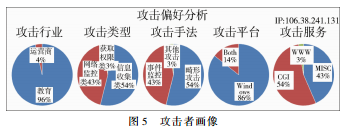

在还原出攻击者的行为威胁指示IoC后,可进一步借助威胁情报和行为分析的技术,从数据层面对攻击者进行画像,找到其战术和战略偏好,如图5所示。今后,当该攻击者对其他目标进行攻击时,可以快速识别其身份,并对其后续的攻击行为进行预测,做出更有针对性的布阵和响应,从而提升了诱捕机制的效率和成功率。

4 结论

本文提出了一种攻击者诱捕技术,通过软件定义安全的架构将欺骗、隔离、检测和清理应用进行编排,并结合终端和网络的行为检测可对攻击链进行还原,借助动态边界实现诱饵环境和重要业务环境的隔离。

在如何利用容器技术实现单节点服务之间的互通及数据共享,以及容器技术对真实业务系统的性能影响,是下一阶段需要完成的工作。

参考文献

[1] MACDONALD N, The impact of software-defined data centers on information security[R], Oct. 2012.

[2] PROVOS N, A virtual honeypot framework[C]//Proceedings of the 13th Conference on USENIX Security Symposium, SSYM'OLL, 2004.

[3] GARFINKEL, T, ROSENBLUM M. A virtual machine introspection based architecture for intrusion detection[C]//Proceedings of Network & Distributed Systems Security Symposium, NDSSI'03, 2003, 3: 191-206.

[4] BROMILEY, MATT. Incident response capabilities in 2016: the 2016 SANS incident response survey[Z].2016.

[5] Gartner. Top 10 strategic technology trends for 2018[EB/OL].[2018-06-20]. https://www.gartner.com/doc/3811368.

[6] WARD R, BEYER B, BeyondCorp: a new approach to enterprise security[EB/OL].[2018-06-20]. https://research.google.com/pubs/pub43231.html.

[7] CSA. SDP Specification v2.0 [EB/OL].[2018-06-20]. https://cloudsecurityalliance.org/document/sdp-specification-v2-0/.

(收稿日期:2018-06-20)

作者简介:

刘文懋(1983-),男,博士,研究员,主要研究方向:云计算、物联网和数据分析。

刘威歆(1987-),男,博士,研究员,主要研究方向:安全大数据。