等保2.0之网络架构管理实践

2020-08-04

作者: e安在线

来源: e安在线

一、基于时间的PPDR模型

PPDR:Policy Protection Detection Response

承认漏洞,正视威胁,采取适度防护、加强检测工作、落实响应、建立对威胁的防护来保障系统的安全,该模型是基于时间的可证明的安全模型。PPDR模型强调控制和对抗,考虑了管理的因素,强调安全管理的持续性、安全策略的动态性。

任何安全防护措施都是基于时间的,超过该时间段,这种防护措施是可能被攻破的,当Pt>Dt+Rt,系统是安全的。

假设S系统的防护、检测和反应的时间分别是

Pt(防护时间、有效防御攻击的时间)

Dt(检测时间、发起攻击到检测到的时间)

Rt(反应时间、检测到攻击到处理完成时间)

(图1:基于PPDR的安全架构)

二、信息保障技术框架(IATF)

紧接着介绍了美国国家安全局(NSA)制定的信息保障技术框架(IATF-Information Assurance Technical Framework),该框架为保护美国政府和工业界的信息与信息技术设施提供技术指南,其核心思想是倡导“纵深防御”的网络安全架构,分别介绍保护网络和基础设施、保护区域边界、保护计算环境、支持性基础设施四类防御中的人员、技术和运维的要求及管理。

(图2:IATF框架)

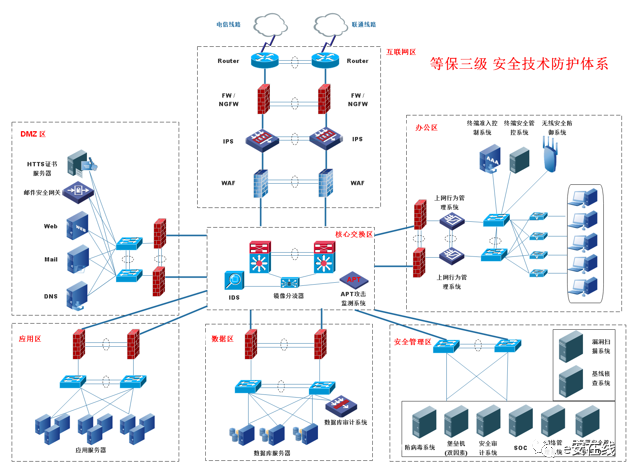

紧接着从满足等保2.0基本要求的角度,分别介绍等保一级,二级,三级的网络安全设计架构,整体网络分区分域,分述互联网区、核心交换区、DMZ、应用区、数据区、安全管理区、办公区的网络拓扑及相应的网络安全设备要求和部署。

( 图3:基础安全防护 – 网络安全设计 – 等保三级)

介绍了网络安全技术和运维,又详细说明了等保框架下的方针,战略,制度,人员的要求。

如此清晰的脉络和层次,连小安这样的网络小白,都学会了如何选择适合企业的网络架构了,在等保2.0的基本要求下,根据企业自身的信息系统等级,选择相应的模型和架构,依据需要分区分域,并在各区域的网络边界设置相应的保护措施。同时加强对人员的管理,对态势的感知,通过安全管理中心做好网络安全管理,通过通信网络安全、区域边界安全、计算环境安全建设纵深防御体系。

(图4:等级保护框架)