物联网安全威胁情报(2020年11月)

2020-12-10

来源: 关键基础设施安全应急响应中心

1 总体概述

根据CNCERT监测数据,自2020年11月1日至30日,共监测到物联网(IoT)设备恶意样本7941个,发现样本传播服务器IP地址17万6249个,境内被攻击的设备地址达699万个。

2 传播IP情况

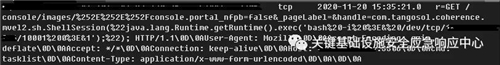

本月共发现17万6249个恶意样本传播服务器IP,其中有16万3135个IP传播Mozi恶意程序。在Mozi僵尸网络以外,境外国家/地区的传播服务器IP主要位于美国(13.2)、巴西(11.2%)、俄罗斯(9.3%)、韩国(7.9%)等,地域分布如图1所示。

图1 恶意程序服务器IP地址国家(地区)分布图

在本月发现的恶意样本传播IP地址中,有104298个为新增,71951个在往期监测月份中也有发现。往前追溯半年,按监测月份排列,历史及新增IP分布如图2所示。

图2 本期传播IP在往期监测月份出现的数量

按样本分发数量排序,分发最多的10个C段为:

表1 样本分发数量最多的10个C段

目前仍活跃的恶意程序传播服务器IP地址中,按攻击设备的地址数量排序,前10为:

表2 攻击设备最多的10个恶意程序传播服务器IP地址

除了使用集中的地址进行传播,还有很多物联网恶意程序使用P2P方式进行传播,根据监测情况,境内物联网两大P2P僵尸网络——Hajime和Mozi本月新增传播IP共11万9109个(其中Hajime有1万9323个,Mozi有9万9786个)。

3 被攻击IP情况

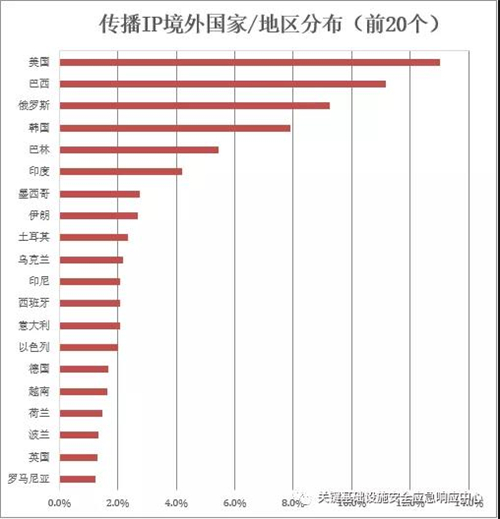

境内被攻击IoT设备地址分布,其中,浙江占比最高,为21.1%,其次是北京(15.9%)、台湾(13.4%)、广东(8.6%)等,如图3所示。

图3 境内被攻击IoT设备IP地址省市分布图

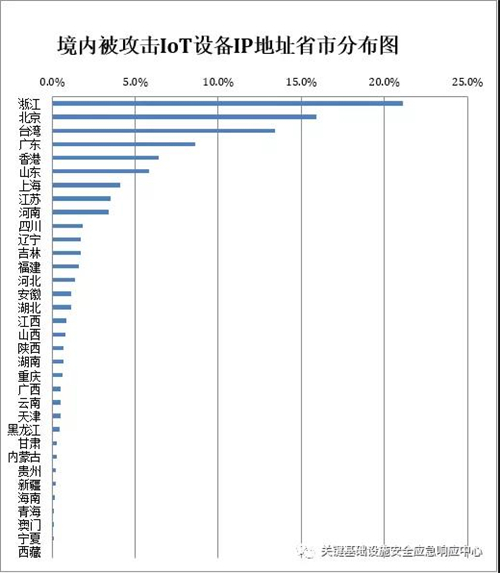

黑客采用密码爆破和漏洞利用的方式进行攻击,根据监测情况,共发现2亿1881万个物联网相关的漏洞利用行为,被利用最多的10个已知IoT漏洞分别是:

表3 本月被利用最多的10个已知IoT漏洞(按攻击次数统计)

4 样本情况

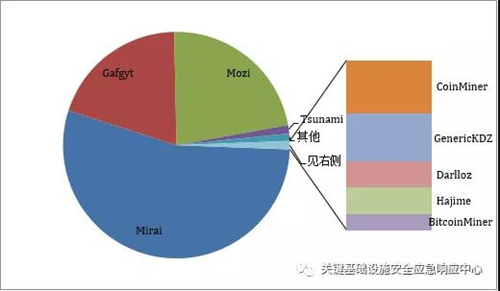

对监测到的7941个恶意样本进行家族统计分析,发现主要是Gafgyt、Mirai、Tsunami、Hajime等家族的变种,样本家族分布如图4所示。

图4 恶意样本家族分布

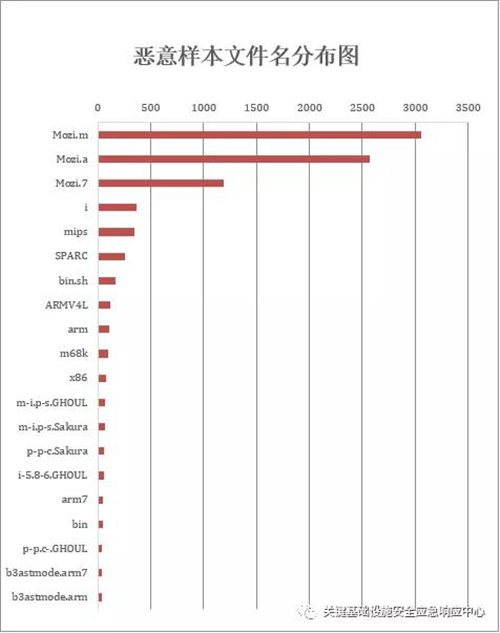

样本传播时常用的文件名有Mozi、i、mips等,按样本数量统计如图5所示。

图5 恶意样本文件名分布

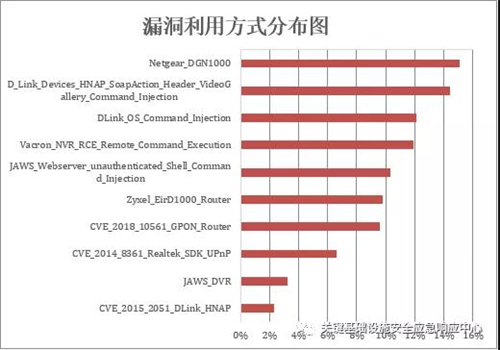

按样本数量进行统计,漏洞利用方式在样本中的分布如图6所示。

图6 漏洞利用方式在恶意样本中的分布

按攻击IoT设备的IP地址数量排序,排名前10的样本为:

表4 攻击设备最多的10个样本信息

5 最新在野漏洞利用情况

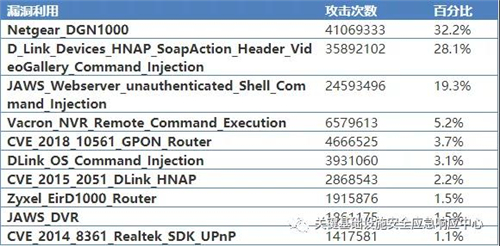

2020年11月,值得关注的物联网相关的在野漏洞利用如下:

Geutebruck_IP_Cameras_RCE

(CVE-2020-16205)

漏洞信息:

Geutebruck IP Camera是德国Geutebruck公司的一款网络摄像机。使用巧尽心思构建的URL命令,远程认证用户可以在G-Cam和G-Code上以root用户身份执行命令(固件版本1.12.0.25及以前版本以及受限版本1.12.13.2和1.12.14.5)。

在野利用POC:

参考资料:

https://www.seebug.org/vuldb/ssvid-98335

https://packetstormsecurity.com/files/cve/CVE-2020-16205

Weblogic 10.3.6.0版本 Console HTTP RCE漏洞(CVE-2020-14882/CVE-2020-14883)

漏洞信息:

在Oracle官方发布的2020年10月关键补丁更新公告CPU中,包含一个存在于WeblogicConsole中的高危远程代码执行漏洞CVE-2020-14882。该漏洞与CVE-2020-14883权限绕过漏洞配合,可以使得攻击者在未经身份验证的情况下执行任意代码并接管WebLogicServer Console。

在野利用POC: