全球超级计算机的“通用后门”曝光,来自一个小型恶意软件

2021-02-04

来源:互联网安全内参

Kobalos恶意软件的代码库很小,但它瞄准的对象却是全球超级计算机。

显然,这是一个此前未被记录的恶意软件,被发现后,该恶意软件被命名为Kobalos——来自希腊神话中的一个小精灵,喜欢恶作剧和欺骗人类。

受感染组织的行业和区域分布

Kobalos的活动可以追溯到2019年末,并且在2020年持续活跃。从某种意义上说,Kobalos是一个通用的后门,因为它包含了广泛命令,也因此无法得知攻击者的真正意图。不过,至少可以确认,目前攻击者并没有利用受感染的超级计算机进行加密货币挖掘。

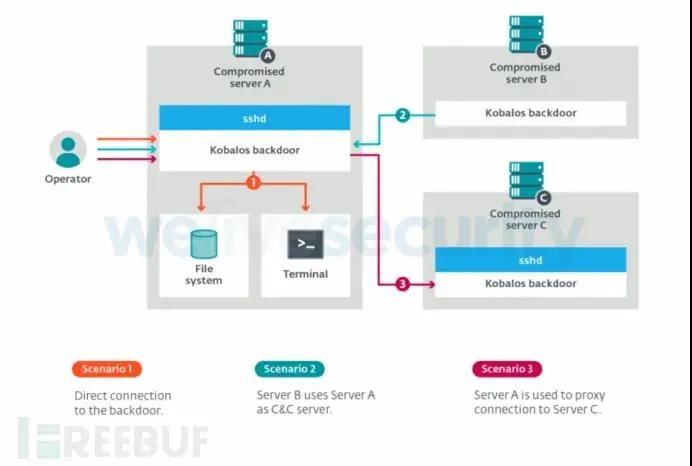

Kobalos本质上是一个后门,一旦该恶意软件安装到超级计算机上,恶意代码就会将自己隐藏在OpenSSH服务器可执行文件中,如果通过特定的TCP源端口进行调用,就会触发后门。此外,Kobalos允许其攻击者远程访问文件系统,生成终端会话,并且还充当连接其他感染恶意软件的服务器的连接点。

从影响范围来看,Kobalos的代码库虽然很小,但很复杂,至少可以影响Linux、BSD和Solaris操作系统,并且有理由怀疑它可能与针对AIX和Microsoft Windows机器的攻击类似。在攻击目标上,集中高性能计算集群(HPC)、端点安全解决方案提供商、政府机构、北美的个人服务器、大学、欧洲的托管公司以及亚洲的主要ISP。

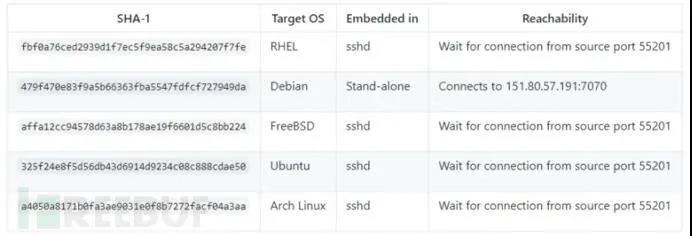

Kobalos功能概述和访问方式

不得不说,这种复杂程度在Linux恶意软件中很少见,而从该恶意软件的众多完备功能以及网络规避技术来看,Kobalos并不像大多数Linux恶意软件那样琐碎,它的所有代码都保存在一个函数中,该函数递归调用自身来执行子任务,此外,所有字符串均已加密,因此与静态查看样本相比,查找恶意代码更加困难。目前,Kobalos可能在低调运行,并且不断改进能力。