一种汽车电子威胁分析与风险评估方法

2021-02-25

来源: 关键基础设施安全应急响应中心

车联网和自动驾驶等技术和产业的出现为汽车行业带来了新的发展机遇,同时也带来了新的挑战。随着汽车向智能化、网联化的方向转型,汽车电子的网络安全问题日益凸显,而因此越来越受到行业的重视,各大厂商纷纷加快了在汽车信息安全方面的研发和布局。威胁分析与风险评估是保障汽车电子系统信息安全的重要活动环节,在J3061、ISO 21434、GB/T 38628等指南中给出了流程和方法的介绍。本文[1]综合现有的研究成果,结合汽车行业实践情况,提出了一套改进的汽车电子威胁分析与风险评估流程,以提升其工作效率。

引言

本文将以NIST风险管理框架、EVITA、HEAVENS等为例介绍典型的威胁分析与风险评估方法,并引出本文的改进方案。

美国国家标准与技术研究所(NIST)推出了风险管理框架(RMF),该框架提供了一个将安全和风险管理活动集成到系统开发生命周期中的过程,这个过程一共分为6步:分类、选择、实施、评估、授权和监控。第一步分类,首先要定义出系统边界,然后基于该系统边界,将与该系统相关的所有信息类型都识别出来;第二步是根据安全分类选择一个初始的安全控制措施,并根据对风险和环境的评估调整和补充安全控制措施,该措施是信息系统内负责保护系统及其信息的手段;第三步是实现并记录在运营环境下是如何实施所选的安全控制措施的;第四步要求以适当的流程来评估安全控制措施实现的正确程度,以及按照预期运行和满足系统预期安全要求的程度;第五步在确定系统运行对组织运营和资产、个人、其他组织及国家带来的风险,并确定该风险可接受的基础上,授权系统运行;最后一步,持续监视安全控制措施,记录系统或运行环境的变化,对相关变化进行安全影响分析,并向相关组织官员报告系统的安全状态。

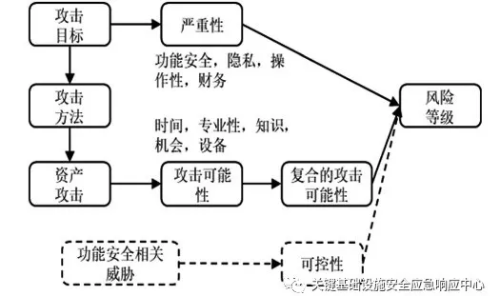

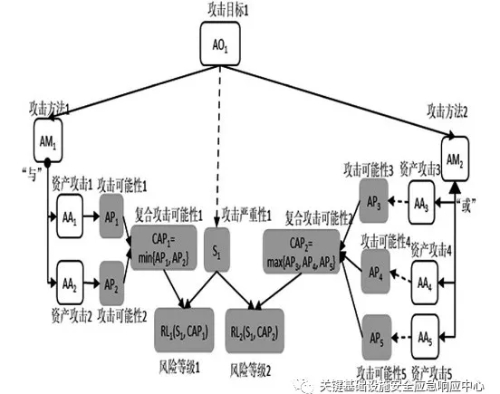

EVITA全称E-Safety Vehicle Intrusion ProtectedApplications,电子安全车辆入侵防护应用,是欧盟第七框架计划资助项目,该项目的主要目标是为汽车车载网络设计、验证和原型架构提供参考。在风险严重性方面,EVITA针对信息安全风险评估方法来源并参考了ISO 26262中的功能安全风险评估方法,将严重性等级分为5个等级,即S0到S4;从评估维度上看,EVITA总共提供了4种评估维度:功能安全、隐私、财产和操作。操作性方面是维护所有车辆和智能交通系统功能所期望的操作性能;功能安全方面是确保驾乘人员和路边人员的功能安全;隐私方面是保护驾驶人员,以及车辆制造和供应商在知识产权方面的私密性;财产方面是保护欺骗性的经济损失和车辆盗窃问题。对于这四个安全目标,EVITA开展三个阶段的工作:威胁识别、威胁分类和风险分析。威胁识别是使用场景和攻击树识别威胁,并获得安全需求;威胁分类是基于威胁的严重性和成功攻击的可能性对威胁进行分类;风险分析是基于威胁的分类,提供建议的措施。其分析流程如图1所示,每个具体资产都有其攻击可能性,而每个攻击目标都有其攻击严重性(包含了功能安全等方面),以概率组合的方法就能分别计算出攻击可能性和攻击严重性,就能进一步计算出风险等级。图2展示了该攻击方法的一个实例。

图1 EVITA-基于攻击树方法的威胁分析与风险评估过程

图2 基于攻击树方法的威胁分析与风险评估过程实例

HEAVENS安全模型侧重于威胁分析和风险评估的方法、过程和工具支持,其目标是提出一个系统的方法来推导车辆电子电气系统的网络安全要求。HEAVENS安全模型的工作流如图3所示,其主要特点如下:

适用于各种道路车辆,例如客车和商用车辆。同时,该模型考虑了广泛的利益相关者(例如,OEM,车队所有者,车辆所有者,司机,乘客等)

以威胁为中心,在汽车电子电气系统中应用了微软的STRIDE方法。STRIDE 是从攻击者的角度,把威胁划分成 6 个类别,分别是 Spooling(仿冒)、Tampering(篡改)、Repudiation(抵赖)、InformationDisclosure(信息泄露)、Dos(拒绝服务) 和 Elevation of privilege (权限提升)。这六类的划分是与信息安全三要素:保密性、完整性、可用性,和信息安全基本的三个属性:认证、鉴权、审计,相关。

在威胁分析期间建立了安全属性和威胁之间的直接映射关系,有利于评估对特定资产的特定威胁的技术影响(除机密性、完整性、可用性外,还关注认证、授权、不可抵赖、隐私性、时效性等安全属性)

将风险评估期间的安全目标(安全,财务,运营,隐私和立法)与影响级别估计进行了映射。这有助于了解特定威胁对相关利益相关者(例如OEM)的潜在业务影响

提供了基于行业标准的影响级别参数(安全,操作,财务,隐私和立法)的估计。例如,安全参数与功能安全标准ISO 26262一致,财务参数基于德国BSI标准,操作参数基于汽车提出的故障模式和效应分析(FMEA),隐私和立法参数与德国BSI标准的“Privacy Impact Assessment Guideline”相关

图3 HEAVENS安全模型的工作流

改进

对于汽车电子电气系统进行威胁分析与风险评估,无疑需要从多个维度和方面进行系统化地考量,以求做到无重复无遗漏。如图4所示,对于资产的识别,一方面是从汽车的纵深结构上入手,而另一方面则可以从设备的软硬件结构上考虑;针对识别出的每一项资产,可以参考STRIDE方法从仿冒、篡改、抵赖、信息泄露、拒绝服务和提升特权这6大方面考虑可能的网络安全威胁或攻击手段,并与并与资产受到影响的安全属性一一对应,以便进一步评估针对特定资产的影响严重程度。在对具体资产的威胁分析过程中,既要考虑类似传统IT系统的脆弱性及攻击手段,也要侧重考虑车辆系统特有的脆弱性及相应可能的攻击手段,并结合具体的功能用例、工作场景或流程进行分析。

图4 面向汽车电子的威胁分析与风险评估维度与要素

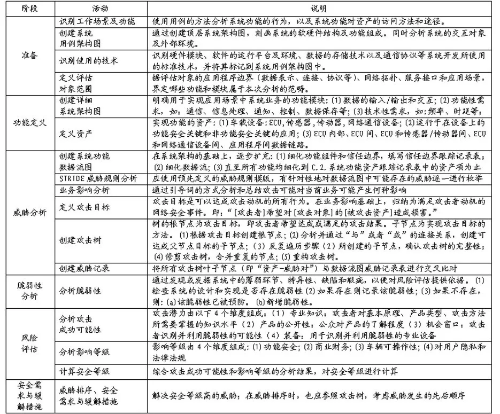

综合上述维度,本文形成了如图5所示的面向汽车电子网络安全的威胁分析与风险评估框架,并细化为表1的具体流程,其主要工作产品及配套支撑环境如图6所示。图5中分别从系统资产的角度使用数据流图进行影响等级分析,以及从攻击者的角度使用攻击树进行威胁等级分析,从而完成对于系统的威胁分析和风险评估。数据流图分析和攻击树分析在“资产-威胁”的映射关系上是相互补充的,从数据流图分析角度得到的“资产-威胁”对可以补充到攻击树分析方法中,同样地,从攻击树分析方法中得到的“资产-威胁”对也可以补充到数据流图分析方法中,直到两者的“资产-威胁”对相匹配为止,如图7所示。

图5 面向汽车电子网络安全的威胁分析与风险评估框架

表1 威胁分析与风险评估流程活动说明

图6 流程活动的工作产品与支撑环境

图7 融合数据流图和攻击树方法的威胁分析过程

实例

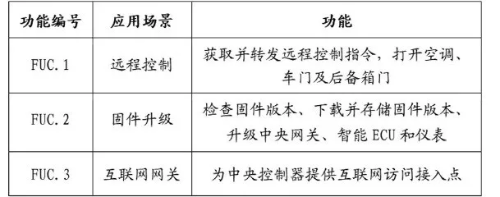

本文以FOTA(Firmware Over-The-Air)网关对上述威胁分析与风险评估流程的应用进行说明。其应用场景和功能如表2所示,其中,远程控制的用例图如图8所示。

表2 FOTA网关的应用场景及功能

图8 FOTA网关远程控制用例图

以用户为核心做功能定义,识别出功能模块和实现这些功能的资产,形成系统架构图和资产跟踪记录,其中资产跟踪记录如表3所示。

表3 FOTA网关远程控制用例的资产跟踪记录表(部分)

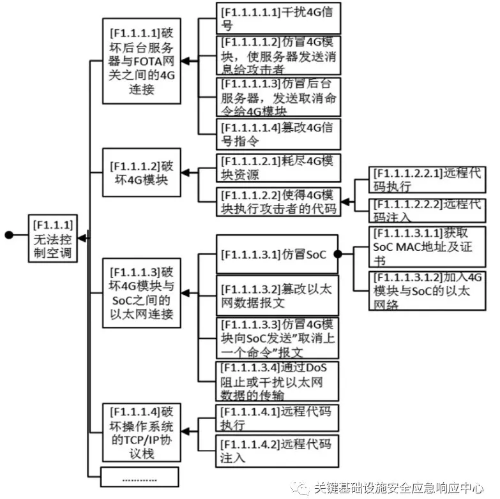

接下来做数据流图分析和攻击树分析,分别如图9、图10所示,并交叉比对,相互补充和完善,归纳并填写相应的威胁记录,如表6所示。

图9 FOTA网关远程控制模块数据流图示例

图10 FOTA网关“无法控制空调”攻击树示例(部分)

表6 威胁综合记录表(威胁跟踪记录表的一部分)

最后,进行风险评估,评估威胁等级(表7)、影响等级(表8),然后根据两者确定威胁的安全等级(表9)。

表7 脆弱性-攻击潜力记录表(威胁跟踪记录表的一部分)

表8 威胁影响跟踪记录表(威胁跟踪记录表的一部分)

表9 威胁-安全等级跟踪记录表(威胁跟踪记录表的一部分)

总结

本文对当前汽车领域的一些威胁分析和风险评估技术方法进行改进,提出了一套结构化、系统性的实施流程,同时应用数据流图(被HEAVENS和STRIDE方法所采用)和攻击树(被EVITA方法所采用)两种方法来分析系统资产可能面临的威胁,使得对威胁的分析更加全面。但是本流程方法的自动化程度还不高,未来需要进一步提升流程的工具化和便利化程度,以及通过知识库的形式,实现分析成果的积累,不断为新的系统分析所复用。