【零信任】零信任成熟度自测表:你们公司处于哪个等级?

2021-04-15

来源: 白话零信任

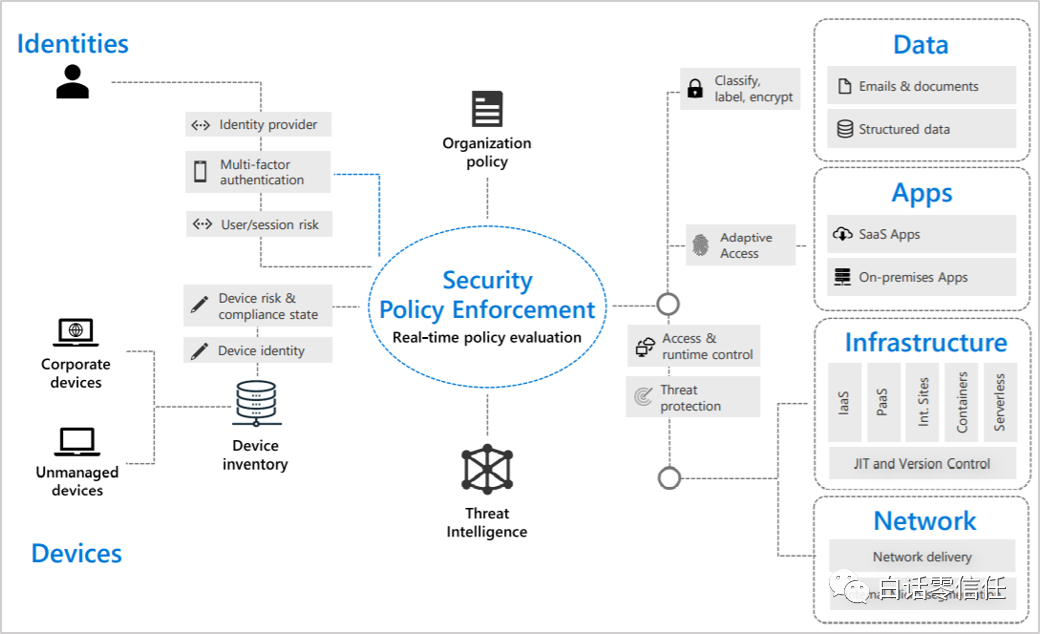

零信任架构分为身份、设备、企业应用、基础设施、数据、网络等六个部分,如下图。如果一个公司的这六个部分都满足零信任的要求,那么可以说这个公司的架构是满足零信任理念的。

零信任不是单一新技术,而是集成了很多现有技术的新架构。你的公司可能已经拥有了部分零信任元素。

怎么确定公司已经做了什么,还需要做什么呢?你可以对比下面这份微软总结的自测表,看看公司在零信任视角下处于哪个阶段。

1.身份

(1)内部用户(员工)访问业务系统是否需要进行“多因子认证”?

(2)外部用户(第三方)访问业务系统是否需要进行“多因子认证”?

(3)内部用户是否允许单点登录?

(4)外部用户是否允许单点登录?

(5)身份管理系统部署在云端还是内网?

(6)企业资源(服务器、数据库、SaaS应用、内网业务系统等)是否有专门的安全策略引擎做访问控制和拦截?

(7)用户登录时,是否做了账号被窃取风险检测?

(8)对用户的各类风险因素,是否做了持续的动态评估?

(9)身份和访问控制系统是否集成了统一安全代理、日志审计警报、终端防护、设备管理、安全策略管理等功能?

(10)访问策略中是否包含如下内容——用户、设备、应用、网络、位置、用户风险等级、登录风险等级?

2.设备

(1)身份管理系统中关联了设备信息?

(2)内部用户的设备是否受移动设备管理系统的管控?

(3)对受控设备授予访问权限之前,是否进行了配置的合规性检测?

(4)是否考虑到了非受控设备连接公司资源的场景?

(5)外部用户的设备是否受移动设备管理系统的管控?

(6)是否对所有设备强制执行数据防泄密措施?

(7)是否通过终端威胁检测工具进行实时的设备风险评估?

3.企业应用

(1)是否做了基于策略的应用访问控制?

(2)是否对所有流量进行了威胁监控?

(3)内网的敏感应用和资源是允许通过VPN或专线访问?

(4)是否存在未经批准擅自运行的应用?是否在不断发现、检测这些影子IT的风险?

(5)是否持续监控所有文件的上传、下载?

(6)是否具备根据用户风险做细粒度访问控制的能力?(可见性控制、只读、阻断)

(7)是否只给用户授予了工作必须的最小权限?

4.基础设施

(1)如果有多云或者混合云架构的话,是否做了统一的防护方案?

(2)是否对不同应用的流量做了标识和区分?

(3)是否隔离了“用户到服务器”和“服务器到服务器”的访问?

(4)安全团队是否有针对终端的特殊类型攻击的检测工具?

(5)安全团队是否有多来源安全事件的统计分析工具?

(6)安全团队是否使用用户行为分析工具检测发现威胁?

(7)安全团队是否使用应急响应工具减少威胁响应的人工成本?

(8)是否定期(至少每半年)检查管理员的管理权限是否合理?

(9)是否只授予了管理员管理服务器及其他基础设施的最小权限?

5.数据

(1)访问授权是基于数据敏感度的,而不是简单的基于网络边界的?

(2)企业是否定义了数据分类方法?

(3)数据访问的授权是否受策略控制?是否由云安全策略引擎执行?

(4)数据是否由机器学习模型进行分类和标记?

(5)是否持续去发现所有数字资产中的敏感数据?

6.网络

(1)网络是否做了分段,以防止横向攻击?

(2)是否有防火墙、DDoS防护、Web防火墙等网络保护措施?

(3)是否建立安全的管理访问权限以保护网段?

(4)是否使用证书对所有网络通信(包括服务器对服务器)进行加密?

(5)是否使用了基于机器学习的威胁防护和基于上下文的安全过滤?

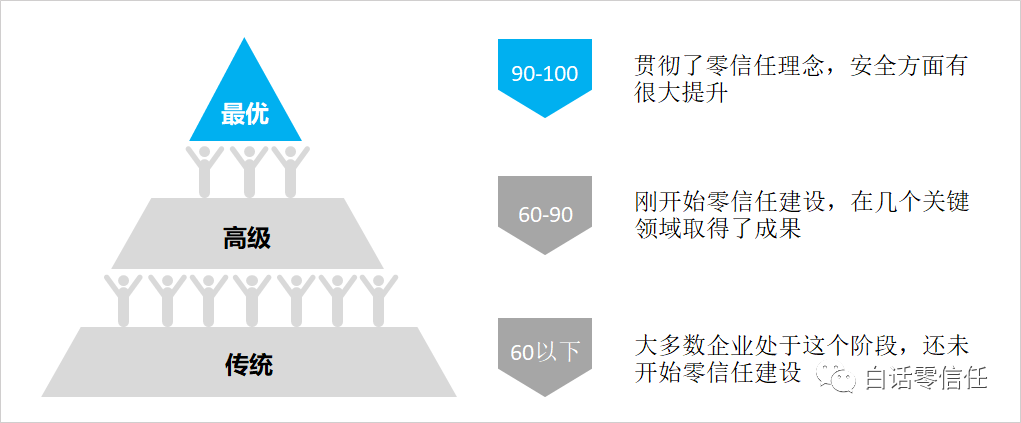

根据公司架构是否满足上述问题,可以算出公司在各个方面的得分。根据总得分不同,零信任成熟度模型将企业实施零信任的路径分为三个阶段:

1、传统阶段:大多数企业处于这个阶段,还未开始零信任建设。身份认证依靠静态规则,网络存在较大风险,设备、云环境等不可控。

2、高级阶段:刚开始零信任建设,在几个关键领域取得了成果。有多种身份验证手段,有细粒度访问控制,设备按策略管理,网络做了分段,开始对用户行为和威胁进行分析。

3、最优阶段:贯彻了零信任理念,安全方面有很大提升。实时分析身份可信级别,动态授予访问权限,所有访问都是加密的、可追踪的,网络不默认授予信任,自动检测威胁自动响应。

改进措施

对照上文的自测表,可以找到差距。要弥补差距,如下技术是一定要优先实施的。

1、强认证。确保以强大的多因素身份验证和风险检测作为访问策略的基础,最大程度地减少身份泄露的风险。

2、基于策略的自适应访问控制。为企业资源定义访问策略,使用统一的安全策略引擎实施这些策略,监控并发现异常。

3、微隔离。使用软件定义的微隔离,从集中式网络边界管理转型为全方位的网络隔离管理。

4、自动化。开发自动警报和响应措施,减少平均响应时间。

5、威胁情报和AI。综合各个来源的信息,实时检测和响应异常访问行为。

6、数据保护。发现、分类、保护和监视敏感数据,最大程度地减少恶意的或意外的渗透风险。

总结

零信任安全模型是当下最有效的一种安全架构。大多数企业都应该分阶段地,根据零信任的成熟度、可用资源和优先级来逐步建设零信任安全。

建设零信任的道路上,向前迈出的每一步都是一个新的高度。