赛捷公司ERP软件Sage X3曝出高危漏洞,制造业可能受影响

2021-07-10

来源:网空闲话

Sage X3 企业资源规划 (ERP) 产品中发现了四个安全漏洞,其中两个可以作为攻击序列的关键部分链接在一起,使攻击者能够执行恶意命令并控制易受攻击的系统。

Sage X3简介

赛捷集团(Sage)是全球第三大管理软件及解决方案专业提供商,并在伦敦股票交易所上市(股票代码SGE),公司目前在全球拥有超过700万家企业用,在全球拥有超过13400名员工,拥有超过3万家专注于各行业解决方案的合作伙伴,拥有超过700万家企业用户。赛捷集团2013财年销售收入达到21.7亿美金,是专为成长型企业提供全线管理软件解决方案以及相关产品和服务的国际领先供应商。

在中国,赛捷软件超过19年的历史,致力于以世界级的优秀软件方案帮助中国成长型企业开展先进企业管理,超过2,000家企业用户在运行赛捷的管理软件,赛捷精细化的管理解决方案覆盖了ERP、CRM、HCM、BI、企业社交、项目管理等功能,并且针对行业特殊需求提供行业解决方案。同时在移动互联、大数据、物联网的发展趋势下,重磅推出移动互联系列解决方案,结合新营销的特性,为企业提供更多元化的服务,致力成为推动新领域发展的智慧企业。赛捷软件(上海)有限公司是赛捷集团在中国的代理商,在北京、杭州、广州设有分支机构,为赛捷集团拓展在华业务。

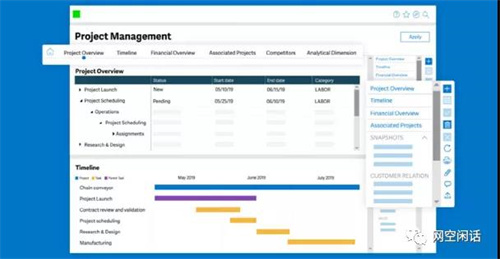

Sage ERP X3是企业首选的企业级整体管理解决方案,是为企业量身定做的全面管理应用系统。它是一套涵盖生产、分销、客户关系管理、财务及商业智能分析在内的完全集成的应用软件系统。Sage ERP X3既可以作为公司业务综合管理系统,也可以按模块运用于特殊的业务流程或分阶段实施。Sage ERP X3支持包括中文简体和繁体在内的多种语言,同时支持多种货币之间的处理,系统的本地化版本保证与当地的政策法规的一致性(比如税法和政府报告等),不仅遵循各种国际会计标准和程序,也适用于中国特殊的会计制度。该产品基于最新的SOA架构,支持B/S和C/S运行方式,支持多个网点运营,支持所有的通用数据库(比如MS-SQL、Oracle等)。Sage ERP X3广泛应用于制造行业、分销业和服务业。

漏洞概述

这些问题是由 Rapid7 的研究人员发现的,他们于 2021 年 2 月 3 日将他们的发现通知了 Sage Group。此后,该供应商在 Sage X3 第 9 版(Syracuse 9.22.7.2)、Sage X3 HR & Payroll 的最新版本中推出了修复程序3 月份发布的版本 9(Syracuse 9.24.1.3)、Sage X3 版本 11(Syracuse 11.25.2.6)和 Sage X3 版本 12(Syracuse 12.10.2.8)。

漏洞如下:

CVE-2020-7388(CVSS分数:10.0)- Sage X3 未经身份验证的远程命令执行 (RCE) 漏洞;

CVE-2020-7389(CVSS评分“5.5)-系统”CHAINE“变量脚本命令注入(未计划修复);

CVE-2020-7387(CVSS评分:5.3)——Sage X3 安装路径名泄露;

CVE-2020-7390(CVSS分数:4.6)- 存储在用户配置文件”编辑“页面上的 XSS 漏洞;

这批漏洞是由Rapid7的研究人员Jonathan Peterson (@deadjakk)、Aaron Herndon (@ac3lives)、Cale Black、Ryan Villarreal (@XjCrazy09)和William Vu发现的。它们是根据Rapid7的漏洞披露政策进行披露的。Cobalt Labs的Vivek Srivastav于2021年1月向供应商报告了CVE-2020-7390。

主要影响

“当CVE-2020-7387 和 CVE-2020-7388 结合利用时,攻击者可以首先了解受影响软件的安装路径,然后使用该信息将命令传递给主机系统以SYSTEM权限上下文中运行,”研究人员说。“这可能允许攻击者运行任意操作系统命令来创建管理员级别用户、安装恶意软件,以及出于任何目的对系统的完全控制。”

最严重的问题是 CVE-2020-7388,它利用可通过Internet访问的管理服务来制作恶意请求,目的是作为“NT AUTHORITY/SYSTEM”用户在服务器上运行任意命令。该服务用于通过Sage X3控制台远程管理 Sage ERP 解决方案。

另外,与Sage X3 Syracuse web服务器组件中的用户配置文件相关联的“编辑”页面容易受到存储XSS攻击(CVE-2020-7390),使在“mouseOver”事件期间在“First Name”、“Last Name”和“Emails”字段中执行任意JavaScript代码。

“然而,如果成功,这个漏洞可能允许 Sage X3 的普通用户以当前登录的管理员身份执行特权功能或捕获管理员会话cookie,以便以后冒充当前登录的管理员,”研究人员说。

另一方面,成功利用CVE-2020-7387会导致Sage X3安装路径暴露给未经授权的用户,而CVE-2020-7389则涉及Syracuse开发环境中缺失的身份验证,该身份验证可用于通过命令注入获得代码执行。

研究人员在漏洞披露中指出:“一般来说,Sage X3安装不应直接暴露在互联网上,而应在需要时通过安全的 VPN 连接提供。”“遵循这一操作建议有效地缓解了所有四个漏洞的利用可能,但仍敦促客户根据他们通常的补丁周期时间表进行更新。”

缓解措施

Sage X3版本9、版本11和版本12的最新本地版本解决了这些问题,并且敦促Sage X3的用户尽早更新他们的Sage基础设施。如果更新不能立即应用,客户应考虑以下补救措施:

对于CVE-2020-7388和CVE-2020-7387,不要将任何运行Sage X3的主机上的AdxDSrv.exe TCP端口暴露到internet或其他不受信任的网络。作为进一步的预防措施,adxadmin服务应该在生产过程中完全停止。

对于CVE-2020-7389,一般来说,用户不应该将此web应用程序接口暴露给互联网或其他不可信的网络。此外,Sage X3的用户应该确保开发功能在生产环境中不可用。有关确保这一点的更多信息,请参考供应商的最佳实践文档。

在由于业务关键功能而导致网络隔离不到位的情况下,只有受托管Sage X3的机器的系统管理信任的用户才应该被授予登录访问web应用程序的权限。