施耐德电气Modicon PLC高危漏洞再爆ICS认证和加密老大难问题

2021-07-15

来源:网空闲话

施耐德电气的Modicon可编程逻辑控制器(PLC)存在一个高危漏洞,可以绕过认证机制,让攻击者完全控制目标设备。

该漏洞被追踪为CVE-2021-22779,并被命名为ModiPwn,是由企业物联网安全公司Armis的研究人员发现的。它可能被具有对目标PLC的网络访问权的未经身份验证的攻击者利用。

MODICON系列 PLC高危漏洞可被攻击者用来发动多种攻击

Armis演示的攻击链还涉及过去几年发现的其他几个漏洞。这些旧问题——它们被追踪为CVE-2018-7852、CVE-2019-6829和CVE-2020-7537——与施耐德的UMAS(统一消息应用服务)协议有关,该协议用于配置和监控这家工业巨头的PLC。

根据Armis的说法,UMAS通过Modbus工业通信协议运行,该协议“缺乏加密和适当的认证机制”。施耐德表示,过去一直计划采用Modbus安全协议,但在更安全的协议版本被广泛采用之前,旧版本将继续构成与安全相关的风险。

Armis的研究人员发现,与未文档化的UMAS命令有关的老漏洞实际上可以被用于远程代码执行和信息泄露,而不仅仅是施耐德最初声称的DoS攻击。

供应商通过添加认证机制修补了这些旧的缺陷,该机制应该可以防止它们被滥用。然而,Armis发现的新的ModiPwn漏洞可以被利用来绕过这种身份验证机制。

攻击者可以利用ModiPwn漏洞绕过身份验证,然后利用未记录的命令——基本上是较老的漏洞——执行各种操作。

黑客可以使用这种方法“接管PLC,并在设备上获得本机代码执行,可以用来改变PLC的操作,同时对管理PLC的工程工作站隐藏这些改变。”

“针对工业控制器的恶意软件已经在野外被发现,例如Triton恶意软件,它针对的是来自SE的Triconex安全控制器。这个恶意软件是一个运行在工业控制器上的恶意软件,可以通过获得本机代码执行来实现的潜在破坏性的例子。这个最新的漏洞显示了攻击者在类似的控制器上获得本机代码执行的潜力。

ModiPwn漏洞最初于2020年11月中旬报告给施耐德电气。该供应商当地时间7月13日发布了一份安全建议,为这个漏洞提供缓解措施,但一个补丁尚未发布。Modicon M580和M340 PLC将会受到影响。

攻击步骤如下:

使用CVE-2021-22779绕过认证,预留PLC

上传一个没有配置应用程序口令的新项目文件

释放PLC预留,断开与设备的连接

用基本预约方式重新连接PLC,不需要口令认证

Armis公司和施耐德分别给出了的缓解措施和安全建议

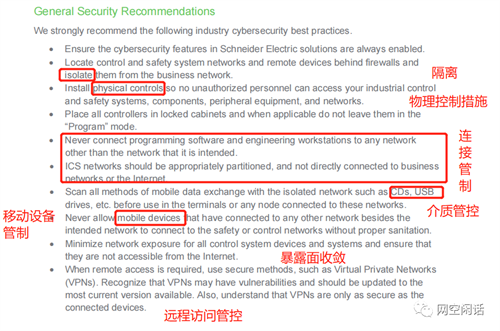

Armis强烈建议使用施耐德电气的Modicon PLC安全配置指南,例如在项目文件中使用口令验证,正确使用网络隔离,实现访问控制列表,以保护工业控制器免受不必要的通信和攻击。

该研究强调了第三方解决方案的重要性,能够监控设备,识别风险,并防止攻击脆弱的工业控制器。

Armis操作技术(OT)平台支持识别和监控OT设备风险的高级功能。这包括检测脆弱的PLC、ICS协议中的异常、检测可能破坏未加密ICS协议安全性的中间人攻击,以及识别主动的利用尝试。

Armis平台还支持广泛的集成,这些集成可以帮助组织执行安全策略——例如,根据严格的普渡级OT设备识别应该使用的正确边界,并通过与网络基础设施解决方案的集成配置这些边界。

“施耐德电气致力于公开和透明的合作,”施耐德电气发言人托马斯·艾克(Thomas Eck)在一份声明中写道。公司鼓励客户遵循公司发布的缓解指导意见。

认证和加密是ICS环境下的老大难问题

工业控制系统(ICS),即工业过程的操作生态系统,已经成为勒索软件团伙和其他网络罪犯以及国家黑客日益流行的目标。2017年,一种名为Trisis或Triton的恶意软件破坏了沙特阿拉伯的一家石化工厂。恶意软件被设计用来渗透施耐德电气的安全仪器系统。

专家们说,施耐德控制器的脆弱性表明了一个更广泛的行业问题。工业环境中的许多遗留系统在设计时并没有使用加密协议,而加密协议是保护数据的最强形式之一。

该漏洞可用于部署各种攻击,从启动勒索软件到修改命令到机械。“这是一个非常广泛的范围”,Armis公司研究副总裁本。斯里(Ben.Seri)表示。“它确实触及了民族国家和这种规模的复杂攻击的一端,但它也可能只是勒索软件攻击者的下一个合乎逻辑的步骤。

”施耐德和其他制造商很难为这些可编程逻辑控制器创建安全保护,因为他们使用的底层协议没有加密或认证,斯里说“

他补充说:”无论他们在此基础上添加什么,试图模拟安全通信结果在各种方面都达不到要求,因为底层协议并不安全。“

IT安全公司Scythe的首席执行官布莱森·伯特(Bryson Bort)表示,尽管漏洞很严重,但施耐德电气远非唯一一家面临未加密系统风险的制造商。

”整个行业面临的挑战是,加密和认证不是操作技术设备的标准,“他说。

但斯里说,施耐德电气的PLC是说明加密为何重要的最好例子。

”他们试图使用其他身份验证,但如果没有适当的加密,几乎不可能做到,“斯里说。”我确实认为这是一个长期的问题。这个领域必须有需求,这是一个要求,这是我们应该努力去做的事情。“

认证和加密技术是拜登政府对联邦政府使用的软件进行改革的行政命令的核心。美国能源部(Energy Department)也敦促电力行业采取类似行动,以加强其网络安全防御,但这一努力在很大程度上是电力行业自愿的。

彻底解决老大难问题遥遥无期

Bort和Seri都表示,由于时间和过程的复杂性,行业在加密环境方面一直进展缓慢。

正如上面的深入技术探讨,很明显,UMAS和Modbus的底层设计缺陷目前仍未得到修复。虽然正在尝试加强对某些命令的访问,但这些设计缺陷给开发人员带来了重大挑战——这可能会在未来导致更多的漏洞。

除了上面详细介绍的两个CVE(它们允许完全绕过增强的保留机制)之外,ARMIS还能够识别出另外两个暂时尚未修复的攻击场景。

1、Man-on-the-Side认证绕过

如上所述,当成功预订发生时,PLC将返回一个1字节的令牌。这个令牌稍后会在所有需要预留的命令中使用。如果攻击者已经驻留在一个网络内,以这样一种方式,某些工程工作站和PLC之间的数据包被他(他可以用那个位置)注入一个TCP RST包到PLC,它将断开工作站和PLC之间的Modbus TCP连接。PLC将保留保留令牌的状态,以便在几秒钟内重用。如果在这个时间范围内攻击者连接到PLC,他可以重用令牌,而不需要重新验证。这可以通过使用观察到的令牌(在人站的场景中)或简单地强制255个可能的值(PLC将拒绝错误的令牌,并且在多次尝试时不会重置令牌)来实现。

尽管这种攻击场景可以一定程度上减轻使用更长的道理,或企图拒绝暴力事件,潜在的威胁再次预约机制缺乏加密允许man-on-the-side攻击者获取信息,可用于绕过身份验证机制。

2、中间人身份验证绕过

不幸的是,更直接的攻击,也很容易实施——是中间人攻击。例如,使用ARP欺骗,攻击者可以在工程工作站和Modicon PLC之间设置一个中间人。

利用这个位置,攻击者可以从工作站伏击预订尝试,并获取合法用户使用的凭证和\或令牌。虽然在预订机制的当前设计中,口令哈希是通过MemoryBlockRead命令不加密传递的,但预计该命令在未来将不会使用,口令哈希将不会通过UMAS\Modbus连接以明文方式传递。然而,由于目前还没有为协议来检测一个中间人攻击,只是身份验证数据包转发到PLC将让他获得预订比滥用令牌,他可以运行任何非法命令可以用来改变PLC配置,或触发命令,可能会导致远端控制设备。

再次,修复这个MiTM认证旁路需要在工程工作站和PLC之间建立一个安全连接——既能加密通信,又能验证双方,验证连接没有通过MiTM。

虽然目前端点中的安全通信被认为是一个已解决的问题,但以类似的方式解决它给工业控制器提出了一个挑战。在传统端点中,使用证书对服务进行身份验证,并以安全的方式定义信任的根。在工业控制器中,不存在允许验证证书的用户界面,而且缺乏Internet连接(设计上的)防止使用CA(证书颁发机构)。在没有这些手段的情况下创建安全通信需要对控制器的物理访问,通过这些控制器,密钥可以与外部网络交换。这将给部署带来挑战,而且制造商和供应商似乎还没有准备好采取这一步。

不幸的是,如果没有这种对Modicon PLC通信方式的基本修复,上述详述的安全风险暂时仍与这些控制器有关。