移动设备安全--从美国的这个《政府提供的移动设备国际旅行指南》能得到什么启示?

2021-10-26

来源:网空闲话

移动设备已经发展成为连接远程用户和家庭、办公室的关键纽带,为旅行者提供了访问业务应用程序和数据的不可或缺途径。确保这条通信线路的私密性和安全性是至关重要的。随着各机构面临越来越多针对移动设备的网络安全挑战,美国一个跨部门委员会出台了新的指导意见,指导员工在海外旅行时确保政府移动设备的安全。这份由美国联邦移动集团(Federal Mobility Group)的《政府提供的移动设备国际旅行指南》(International Travel guide for Government-Furnished Mobile Devices)报告草案,概述了智能手机和平板电脑在海外面临的风险,以及确保它们安全的最佳做法。新 FMG报告的内容和发展的贡献来自于国土安全部 (DHS)、 国土安全部科学技术局、 国土安全部网络安全和基础设施安全局、国防部、教育部、能源部、内政部、国务院、财政部、总务管理局以及美国国家航空航天局。

FMG在10月19日的一篇博文中写道:“随着国内和国际旅行的增加,GFE移动设备……将促进政府雇员在国外旅行期间的工作效率,包括与办公企业网络和数据库的远程连接。”

FMG开发的国际旅行指南报告包含有关配置和使用 GFE 移动设备以在OCONUS旅行时保护信息、后端企业系统和用户的最佳实践。该指南还解释了GFE面临的各种物理和网络安全威胁;旅行者在旅行前、旅行中和旅行结束后应采取的安全程序;以及临时出国旅行的联邦雇员的其他注意事项。

“然而,FMG的报告强调,前往外国或美国大使馆的政府雇员应该意识到,由于他们的便携性和始终处于开启状态的移动设备很容易受到损害、盗窃、物理损坏和丢失,”该文章继续写道。

该指南文件将公开征求公众意见,截止时间为12月底。

指南的概要总结指出:

本安全指南适用于在公共网络中使用政府提供的商用移动设备(政府提供的设备[GFE])的美国政府人员、细节人员或承包商,他们在进出外国和在外国境内旅行时。本报告的目的是最小化对手通过GFE移动设备获取敏感数据的能力,并在设备受到损害时限制损害。这些缓解措施与最佳做法缓解措施一起解决了在外国可能遇到的一系列威胁。

移动设备具有与其软件和硬件相关的固有漏洞。外国经常利用他们的安全设备——尤其是机场安检、海关和与旅游业的联系——对移动设备进行物理攻击。此外,在许多国外政府对商业蜂窝基础设施有直接或代理控制,这给了他们一个远程管道来攻击连接的移动设备。蜂窝网络的攻击尤其具有破坏性,因为大多数移动设备——从设计上来说——信任来自蜂窝网络的信号/管理通信。

成功的利用可以让对手远程激活麦克风和摄像头,定位和跟踪特定的设备,并窃取设备处理或存储的信息。一个被破坏的设备也可以被用作矢量来攻击连接的企业网络。美国政府高级官员是首要目标,如果他们在海外旅行时需要携带移动设备,他们应该携带或使用一次性或租借的商用移动设备,以便在高威胁环境中旅行。他们不应该携带移动设备出现在这些高威胁环境中,商业旅行时移动设备在美国大陆(OCONUS)及其领土,某些对策可以用来减轻一些漏洞。

外国大使馆和领事馆也被认为是外国领土,无论在哪里,因此,本指南文件中建议的缓解措施也适用于前往美国大使馆或领事馆的人员。在国际旅行期间用于进行公务的个人设备不在本指南的范围内,但是,概述的威胁也适用于个人设备。因此,当用户携带个人设备旅行并在旅行中使用这些设备执行政府职责时,应考虑类似于本文所述的防护措施。

该指南概述了关于配置和使用GFE移动设备以在国际旅行中保护信息、后端企业系统和用户的最佳实践。它包括旅行前、期间和后的检查清单样本,并概述了在国外旅行时过境和进入安全区域的考虑。机构可以使用本文件中描述的程序和最佳做法,根据其风险承受能力制定机构特定政策。指导考虑来自以下联邦机构的文件:国土安全部(DHS)、国务院、国防部(DoD)和国家安全局(NSA),参见本文。

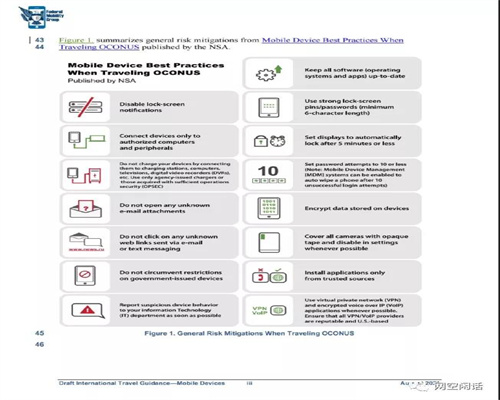

指南引用的美国本土外移动设备最佳实践列出了15条最有效的措施:

使锁屏通知失效

仅连接到授权的计算机和专用设备

不要用充电站、计算机、电视、DVRs等给你的设备充电;仅能使用联邦机构配发的充电器或者那些要求充足的运营安全的设施;

不要打开任何不明的邮件附件;

不要解除政府配备设备的限制;

尽可能快的向你的IT部门报告恶意的设备行为;

保持所有的软件(操作系统和APPs)是最新的;

使用较强的锁屏码/口令(至少6个字符);

自动锁屏时间应当在5分钟以内;

口令深度次数据设置了10以下(如果出现10次不成功的登录尝试,移动设备管理系会自动 清除电话上的数据);

数据加密存储在设备上;

可能的情况下遮挡所有摄像头或者设置为失活;

只从可信的来源安装应用程序 ;

可能的情况下使用VPN和加密的VoIP;确保所有的VPN/VoIP供应商有良好声誉且是美国的;

还有移动设备可能遭到攻击的信号,如下图:

FMG是通过首席信息官理事会特许成立的。它由来自网络安全和基础设施安全局(CISA)、总务管理局(GSA)和国家标准与技术研究所(NIST)的移动领导者共同主持。

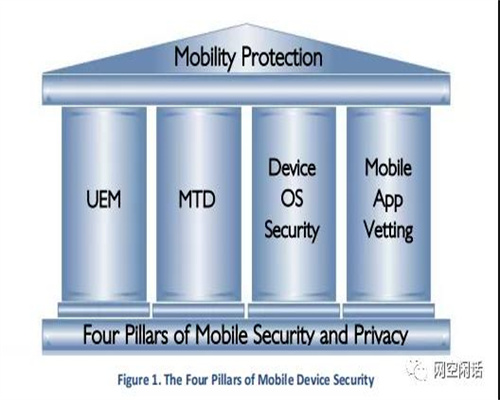

该组织还发起了一个联邦信息安全现代化法案(FISMA)移动性指标工作组(FMMWG),专注于从今年开始更新FISMA移动性指标。今年9月,工作组与美国先进技术学术研究中心(ATARC)联合发表了《移动安全生态系统概述》报告。针对网络和IT决策者,该文件确定了机构保护其移动设备的方法。下图标出了移动设备安全的四个方面,分别是UEM-统一的终端管理;MTD-移动威胁防御;原生设备操作系统安全;移动应用(APP)审查;

该报告指出:“最近的COVID-19大流行事件增加了与流动性相关的攻击面,因为政府已经过渡到一个高度流动和分散的劳动力状态。”

GSA企业技术解决方案办公室技术客户管理主管Kevin Gallo表示,FMG目前正在“处理一些政府范围内的数据,以便更好地帮助机构获得安全的移动解决方案。”

他说,机构通过GSA的多个奖励计划以及企业基础设施解决方案购买许多移动解决方案,包括安全工具和产品。Gallo表示,GSA正在通过EIS扩展无线解决方案。

Gallo在近日ATARC主办的一场活动中表示:“我们可以了解库存支出和杠杆合同,然后通过使用这些数据,FMG能够确定影响政府采购行为的最佳做法。”“因此,这些数据是了解威胁状况和评估每个机构的威胁准备水平的关键之一。”

在美国总统拜登(Joe Biden)今年5月发布网络安全行政命令之前,该机构报告的移动设备需求近年来有所增加。例如,去年,机构必须开始报告他们的移动设备中被移动威胁防御能力覆盖的百分比。

与此同时,白宫管理和预算办公室(White House Office of Management and Budget)在8月份发布了新的日志记录要求,包括针对移动环境的日志。

内政部安全架构师David Harris领导FMG的移动安全工作组,负责更新FISMA报告要求。他说,情报机构在考虑自己的移动安全战略和潜在的未来需求时,重要的是要理解“移动设备不是凭空存在的”。

哈里斯说:“我们有网络、操作系统、移动应用程序,还有配套的云服务。”“我们试图思考,从OMB和CISA的角度来看,什么是能够真正捕捉到真正需要关注的领域的最佳指标。”

CISA网络质量服务管理办公室主任Vincent Sritapan说,FMG正在寻求尽可能多的行业反馈,以进一步完善新的国际旅行证件等指导意见。

“在很大程度上,这是我们希望与业界接触的领域,”他表示。“你想告诉我们最近发生的事情。”

【闲人闲话】到境外公干的人员,多长点心吧!不怕贼偷,就怕贼惦记。基本的移动设备网络安全卫生,还是得讲究讲究。