摘 要: 针对移动Ad hoc网络中节点自私性问题,提出了一种基于节点状态的节点协作激励机制NSIM。利用虚拟货币来激励中间节点转发数据,节点的报价是综合考虑节点状态计算得出的,避免资源紧张的节点参与数据转发;在节点中引入安全模块和加密机制,防止节点篡改其他节点的报价和非法增加虚拟货币。仿真实验表明,NSIM机制减小了时延,提高了分组投递率。

关键词: 移动Ad hoc网络;自私性;激励机制;虚拟货币

在Ad hoc网络[1]中,由于节点自身的处理能力、电池容量和存储空间等各种资源都是有限制的,因此节点往往表现出一定的自私性,即不愿意帮助其他节点转发数据,以达到节省自身资源的目的,从而影响了网络的性能。激励自私节点进行合作是Ad hoc网络迫切需要解决的问题,目前已有的节点激励策略主要可以分为基于信任度的机制和基于合作博弈的机制两类。但是这些激励机制只是盲目地激励节点参与消息转发,并没有进一步考虑节点状态,即节点自身的资源以及对节点行为的影响,比如资源有限但负载相对过大的节点会因能量耗尽而过早地“死亡”,或因发生拥塞而造成丢包,因此不考虑节点状态的激励机制具有一定的盲目性,会造成资源的过度使用而导致网络性能退化。参考文献[2]提出的基于买卖模型的节点激励策略,虽然考虑到了节点自身的状态,但是这个策略实现的前提是节点根据定价机制真实地定价和报价,因此不具备防策略性。

本文综合考虑网络中节点拥有的有限资源,提出一种基于节点状态的节点协作激励机制NSIM(Node Status based Incentive Mechanism)。

1 基于节点状态的激励机制

NSIM机制中,节点各自管理自己的虚拟货币。为了避免资源紧张的节点参与数据转发,节点的报价是根据节点的剩余能量、剩余空间及财富状态综合计算得出的。源节点发送数据时选择一条转发价格最低的路径,并且在发送的数据包中携带虚拟货币用以支付报酬给该路径上的节点。源节点至少要保证节点自身的财富值为正数,才可能有足够的货币支付中间节点的报酬。中间节点可以通过转发数据包获得报酬,这样就能激励每一个节点去增加其财富值。节点中设置了安全模块管理虚拟货币,并且在路由发现和数据包发送过程中引入加密机制,防止节点篡改其他节点的报价以及防止节点随意增加虚拟货币值,保证数据包的完整性和正确性。

本文采用参考文献[3]中的安全模块及公钥机制。

2 节点成本价格计算

节点的成本价格受节点的剩余能量、缓存空间及节点的财富三方面的影响。节点的报价越高,节点被选中的机会越小。当节点的剩余能量过低时,应尽量减少节点被选中的机会,防止节点因能量过早耗尽而退出;当节点缓存空间较小时,也应尽量避免节点被选中,防止丢包发生;当节点财富值较低时,应增加节点被选中的机会,因为只有帮助其他节点转发信息才能积累财富值,才能支付其他节点帮忙转发信息的报酬。因此,节点的成本价格综合这三个方面考虑。

2.1 剩余能量百分比

节点的剩余能量情况用剩余能量百分比表示,定义为:

其中,Ei是节点i的剩余能量百分比;Bi是节点i的剩余空间百分比;Vi是节点i的财富状态;是三个权重值,表示节点i的剩余能量百分比、剩余空间百分比、财富状态对于成本价格计算的重要性。

3 数据转发

3.1 安全模块维护信息

安全模块(假设用A表示)存储了以下几个数据:A的标识符,A所在节点的货币计数器,A的私钥,由A的制造商签发的A的公钥证书,由A的制造商签发的所有其他安全模块制造商的公钥证书,A的制造商的公钥。

另外,安全模块维护一个表,用来表示与邻居节点的关系。这个表包含标识符、会话密钥、序列号。

3.2 钱包头和确认信息说明

(1)钱包头

每个包必须携带一些虚拟货币值,以支付中间节点转发包的报酬。这些货币值存在钱包头PH(Purse Header)中,PH位于MAC层头部和网络层头部之间。PH被安全模块创建和操作。为了防止伪造货币值和非法修改货币值,PH被加密保护。

假设一个节点的安全模块A创建了一个PH,PH中包含idA、idB、cA→B、n、PAC。其中,idA为当前节点安全模块A的标识符;idB为下一跳节点安全模块B的标识符;cA→B为发送序列号;n为虚拟货币值;PAC为钱包认证码(Purse Authentication Code),其值是g(idA、idB、cA→B、n、network PDU),其中network PDU表示网络层的协议数据单元,g是带密钥的哈希函数,密钥为kAB,是安全模块A、B的对称会话密钥。

(2)确认信息

当节点nB收到来自节点nA的一个包,它必须发送一个确认信息ACK,确认信息被nB的安全模块B创建,被放在MAC层确认信息里。ACK包括idA、idB、cA→B、AAC。其中,cA→B指PH中收到的发送序列号;AAC即确认信息认证码,值为g(PH)。

3.3 包发送协议

假设节点nB收到从nA发来的一个包,并且知道下一步是节点nC。nB首先将收到的PH、下一跳安全模块C的标识符及network PDU的值交给它的安全模块B。

B首先验证PH,通过重新计算PAC,并将计算出的值和收到的值进行对比,如果一样,则B知道这个PH确实是被A创建的,并且没有被修改。然后验证PH中的发送序列号cA→B是否比它收到的接收序列号cB←A大,如果是,则这个PH不是重复的,B将cB←A的值设置为PH中的发送序列号cA→B的值。

成功认证之后,B创建一个新的PH,包括:B和C的标识符、发送序列号cB→C、虚拟货币值(PH中货币的值减去nB的报价值)、新的PAC。B存储新的PH,并将其复本交给节点nB。

nB将新的PH附加到包上,传送给nC。nC必须确认接收到这个包。nC将PH交给它的安全模块C,C创建ACK并交给nC。nC发送ACK给nB。

当nB收到ACK,交给B,通过ACK中C的标识符和发送序列号,B在内存中寻找到相应的PH,如果B找到相应的PH,则验证ACK,通过对PH重新计算AAC,并将其与ACK中的值进行对比,如果相等,则B增加货币值。将PH从内存中删除。

4 实验仿真与结果

4.1 实验场景和性能指标

本文以ONE[4]作为仿真平台,验证NSIM机制的有效性。设置以下三种方案,对比其网络性能。

(1)SC方案。网络中没有自私节点,所有节点都会转发接收到的消息。

(2)SS方案。网络中全是自私节点,中间节点拒绝转发消息,只有当源节点和目的节点在通信范围内时,才能将消息发送给目的节点。

(3)SS+NSIM方案。网络中都是自私节点,但是每个节点收到消息后会按照NSIM机制转发。

4.2 仿真结果及分析

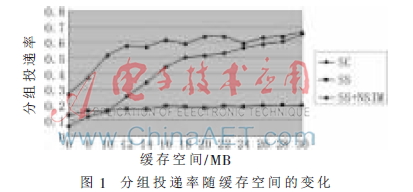

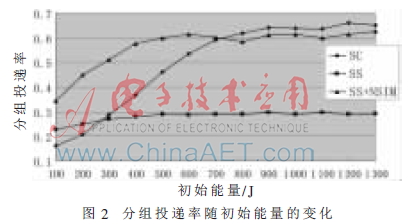

(1)缓存空间、初始能量对分组投递率的影响

分组投递率随缓存空间和初始能量的变化如图1和图2所示。由图1、图2可见,SC、SS和SS+NSIM的分组投递率均随缓存空间、初始能量的增加而增大;当缓存空间和初始能量分别受限时,SS+NSIM可以获得较高的分组投递率。此外,当缓存空间和初始能量较少时,SC的分组投递率低于SS的分组投递率,或几乎与SS的分组投递率相同。

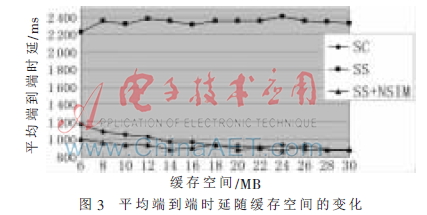

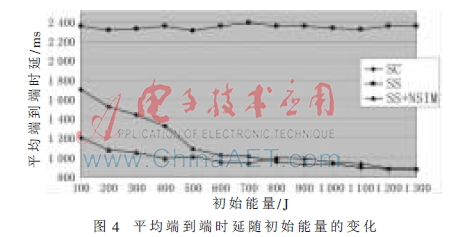

(2)缓存空间、初始能量对平均端到端时延的影响

平均端到端时延随缓存空间和初始能量的变化如图3和图4所示。由图3、图4可见,SC和SS+NSIM方案中,随着缓存空间和初始能量的增加,平均相对时延降低;SS的时延最大,SS+NSIM的时延最小。

本文针对Ad hoc中节点自私性的问题,综合考虑网络中节点自身状态,提出一种基于节点状态的节点协作激励机制NSIM。仿真实验表明,NSIM机制能够有效地激励节点参与消息转发,同时又能解决节点无条件合作带来的网络性能退化的问题,从而达到减小时延、降低耗能、提高分组投递率的目的。

参考文献

[1] RFC2501.Mobile Ad hoc networking(MANET):routing pro-tocol performance issues and evaluation considerations[S].1999.

[2] 李云,于季弘,尤肖虎.资源受限的机会网络节点激励策略研究[J].计算机学报,2013,36(5):947-956.

[3] BUTTYAN L,HUBAUX J.Nuglets:a virtual currency to stimulate cooperation in self-organized ad hoc networks[R].Technical Report EPFL,DSC,2001.

[4] KERIFANEN A,OTT J.The one simulator for DTN protocolevaluation[C].Proceedings of the 2nd International Confer-ence on Simulation Tools and Techniques,Brussels,Belgium,2009:1-10.