文献标识码: A

文章编号: 0258-7998(2015)02-0026-05

0 引言

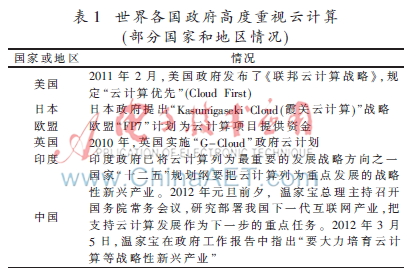

云计算环境中,用户不需投资基础设施就可获得强大的计算能力[1],只要向服务商提出请求和交纳低廉的费用即可。它使得用户从基础设施投资、管理与维护的沉重压力中解放出来,可以更专注于自身核心业务发展[2]。因此,云计算具有美好的前景和优势。以云计算为驱动力的绿色低碳和公共效用IT已受到世界各国政府的极大关注和重视[2],世界各强国都把云计算作为未来战略产业的重点,如表1所示,云计算已成为国家战略需要。

1 可信性已成为云计算发展的桎梏

然而,虽然云计算有很好的前景和优势,但是,目前用户对其接受程度很低,更多人抱以观望态度,它在应用推广上遭遇到了巨大困难,这种谨慎来自于对云服务安全性和可信性的考虑。云计算意味着数据、应用均被转移到用户掌控范围之外的云服务提供商手中,如何保证所提供的服务是可信的?这种担心从来没有停止过。由于对云服务可信性的质疑,很多人不愿接受云计算平台。一些研究者对云服务可信性问题的研究结论如表2所示。

可见,云服务的可信性问题已经成为云计算发展的桎梏,是很多人不愿意采用云计算服务的重要原因[3]。

2 云计算可信性研究现状

2.1 综述

(1)可信平台、框架与模型

Nuno Santos等人设计提出了可信云计算平台,包括一系列信任结点、信任协调者、非信任云管理者和外部信任实体[4]。陈海波从计算机硬件、操作系统与应用级三个方面对云计算系统平台可信性进行研究,以提高云计算平台的可用性、可维护性、可信性、安全性与容错性[5]。KO R K L等人探讨了通过使用侦探控制方法实现可信云的关键问题和挑战,并提出了一个可信云框架[6]。Jemal Abawajy研究混合云环境中信任建立问题,提出一个能使云消费者与云服务提供者基于信任进行交互的完全分布式框架[7]。Rosa Sanchez Guerrero提出一个基于隐私和声誉的信任意识体系结构IdM[8]。Edna Dias Canedo等人讨论了云计算环境中的信任、声誉等安全问题,提出了一个信任模型,以确保私有云中用户文件交换的可靠性[9]。Li等人给出云应用过程中基于域的可信性模型,并建立了基于可信管理模块的云安全性监管框架[10]。谢晓兰等人针对云计算环境下存在的信任问题,提出基于双层激励和欺骗检测的信任模型(CCIDTM)[11]。任伟等人提出一种云计算中可信软件服务的通用动态演变鲁棒信任模型[12]。

(2)可信机制

Mahbub Ahmed介绍了一个SaaS中信任与安全保障机制,它采用信任入场券来帮助数据所有者建立云服务提供商与注册用户之间的联系[13]。胡春华等人针对当前云计算中因服务提供者(SP)的信任保障机制缺失而容易被不可信服务消费者(SC)滥用的现象,提出面向SC 实体的服务可信协商及访问控制策略[14]。王小亮等人通过计算可信机制减少的攻击危害以及产生的性能代价来量化和评估云可信机制的有效性[15]。孔华锋等人提出了一种云计算环境中柔性易扩展的信任协商机制[16]。Gaofeng Zhang等人探讨了有噪声困惑情况下的云计算可信机制[17]。Wei Wang等人在贝叶斯感知模型和社会网络信任关系的启发下,提出了一个基于感知信任模型的新贝叶斯方法,设计了一个可信动态级调度算法Cloud-DLS,它集成了现有的DLS[18]。

(3)可信技术

Christian Cachin等人研究可信云,探讨了关于密码技术和分布式计算的最新研究[19]。Hwang Kai等人研究安全资源的可信云计算,提出用数据着色和软件水印技术保证云计算环境中数据的隐私和完整性[20]。Khan Khaled M等人研究云计算环境中云服务提供者如何获得用户的信任,指出通过改进新兴可信保障技术来提升客户的信任度[21]。Son T.Nguyen等人综述了云计算的安全挑战,探讨了不可信云服务商中的可信数据共享问题[22]。Rajagopal、Chitra研究基于协同安全协议的格和云计算信任问题,认为格和云计算环境中的安全协议不必分开[23]。吴吉义等人总结了云安全领域的最新研究进展,指出云计算与可信计算技术的融合研究将成为云安全领域的重要趋势[24]。李虹、李昊系统地叙述了采用可信云安全技术解决云计算可信和安全问题的方法,重点介绍了可信密码学技术、可信融合验证技术、可信模式识别技术等[25]。吴遥、赵勇分析了可信云计算平台中可信实体可能遭到的威胁,提出了通过应用可信计算技术处理威胁的解决方法[26]。季涛、李永忠针对云计算环境下数据处理时敏感数据易受非授权访问和非法篡改的问题,利用可信平台模块在云计算环境中建立可信根,提出一种基于可信计算机制的盲数据处理方法[27]。

(4)可信管理

HABIB S M,RIES S,MUHLHAUSER M提出一个多元可信管理系统体系结构,它根据不同属性鉴别云服务提供商的可信性[28]。Kai Hwang等人从客户的角度分析了公有云的安全性问题,提出了考虑信任管理的集成云服务系统架构[29]。ZISSIS D、LEKKAS D认为云计算环境中的可信性很大程度上取决于所选择的部署模型,并建议引入可信第三方的服务机制[30]。信任管理是云安全的重要组成部分,Mohamed Firdhous等人总结了现有各种分布式系统的信任模型,提出一个能用于度量云计算系统性能的可信计算机制[31]。Zhang Hengxi回顾了信任、动态信任以及基于本体的动态信任管理模型,对典型的PTM和TMV动态信任模型作了评论和对比分析[32]。Sun Xiaodong等人介绍了一个基于模糊集理论的信任管理模型,该模型涉及直接信任度量和推荐信任链的计算等[33]。

(5)可信评估

Sun Dawei指出信任问题阻碍着云计算发展,建立云计算信任评估框架十分必要[34]。Foster等人强调云计算环境中的可信机制评估十分重要[35]。ALHAMAD M等人提出了基于SLA准则和客户经验的可信评估模型,用于支持多种云应用模式下云消费者的计算资源选择[36]。Guo Qiang介绍了云系统可信性的定义,分析了可信性的属性,基于这些属性和可信语义,提出了一个可扩展信任评估模型ETEC[37]。田立勤、林闯等人研究云计算环境中用户行为的可信性,建立了包含可信层、子可信层和行为证据层的可信评估指标系统[38]。周茜、于炯结合可信云的思想,提出一个云计算下基于信任的防御系统模型和一种新的基于模糊层次分析法的用户行为信任评估方法[39]。高云璐提出一种信任评估和信任协商方法,用于构建用户与云计算服务提供商之间的信任关系[40]。高云璐、沈备军等人提出一个基于服务等级协议(SLA)与用户评价的云计算信任模型[41]。王磊、黄梦醒以灰色系统理论为基础,将层次分析法与灰色评估法相结合,提出一种基于灰色AHP 的云计算供应商信任评估模型[42]。

(6)其他

DYKSTRA J等人建立了一个模型,以显示云中需求的可信层[43]。Sheikh Mahbub Habib等人将可信性和声誉的概念集成到云计算中,给出了较为具体的定义和可信性参数[44]。

2.2 评论

(1)云计算可信性研究起步不早,但已有很多论文和著作发表。在可信平台、框架与模型,可信机制,可信技术,可信管理,可信评估等方面均有较多研究。

(2)较多文献往往借鉴传统信任管理和可信计算理论与方法。传统的信任管理理论已经较为成熟,尤其是E-commerce、Ad Hoc Networks、P2P、Social Networks等领域,典型的模型有基于声誉的信任模型、基于证据理论的信任模型、基于模糊数据的信任模型、基于概率论的信任模型、基于主观逻辑的信任模型等。在可信电子服务领域,典型的代表作有Elizabeth[45]的著作,它对服务环境下的信任与信誉进行了全面的介绍,被潘云鹤院士推荐、浙大陈德人教授翻译为中文。将可信计算理论融入云计算是解决云计算信任问题的途径之一,有很多学者已采用可信密码学、可信融合验证、可信模式识别等可信云安全技术解决云计算可信性问题。

(3)针对云服务提供商的可信性评估研究极为罕见。可信评估已成为目前研究热点之一,很多学者已认识到云计算可信服务度量与评估的重要性和紧迫性,但这些文献往往针对用户行为的可信性进行评估,如Edna Dias Canedo[9]、田立勤[46]和林闯等[47]所作文献,专门评估云服务供应商的极为罕见,笔者仅发现Habib[28]、高云璐[41]和王磊[42]的3篇,而且存在不足。

3 结束语

云计算的优势和前景毋庸置疑,云服务的可信性问题严重阻碍着云计算的发展,其根源在于云计算的特点和云计算可信服务理论研究的不完善[13]。云计算的核心模式是服务,服务的前提是用户和服务提供方建立信任,但目前云计算信任机制还不健全[48]。用户缺乏对云计算服务可信性和服务质量的了解,自然对云计算服务缺乏信任,而云计算服务是否可信需要一套有效的测试系统对其可信性进行度量与评估[7],但这方面的研究工作尚展开不多。因此,要大规模应用云计算技术与平台,发展更多用户,推进云计算产业发展,就必须开展云计算可信服务理论研究,度量和评估云服务可信性刻不容缓[7,35]。

总之,云计算可信服务机制的不健全已严重制约着云计算的发展和应用,可信服务度量与评估是云计算领域亟待突破的重要研究课题。

参考文献

[1] WARD B T,SIPIOR J C.The Internet jurisdiction risk of cloud computing[J].Information Systems Management,2010(27):334-339.

[2] 冯登国,张敏,张妍,等.云计算安全研究[J].软件学报,2011,22(1):71-83.

[3] MACKAY M,BAKER T,Al-Yasiri A.Security-oriented cloud computing platform for critical infrastructures[J].Com-puter Law & Security Review,2012(28):679-686.

[4] Santos Nuno,Gummadi Krishna P,Rodrigues Rodrigo.Towards trusted cloud computing[C].Proceedings of the 2009Conference on Hot Topics in Cloud Computing 2011.Berkeley,CA,USA:ACM,1-4.

[5] 陈海波.云计算平台可信性增强技术的研究[D].上海:复旦大学,2009.

[6] KO R K L,JAGADPRAMANA P,MOWBRAY M.Trust-Cloud:A framework for accountability and trust in cloud com-puting[C].Proceedings of 2nd IEEE Cloud Forum for Practi-tioners,2011:584-588.

[7] Abawajy Jemal.Establishing trust in hybrid cloud computingenvironments[C].Proceedings of 2011 IEEE 10th InternationalConference on Trust,Security and Privacy in Computing andCommunications,Changsha IEEE Computer Society,2011:118-125.

[8] GUERRERO R S.Trust-aware federated IdM in consumer cloud computing[C].Proceedings of 2012 IEEE InternationalConference on Consumer Electronics,2012,Las Vegas,NV,USA IEEE Computer Society,53-54.

[9] Edna Dias Canedo,Rafael Timóteo de Sousa Junior,Robsonde Oliveira Albuquerque.Trust model for reliable file exchange in cloud Computing[J].International Journal of Computer Science and Information Technology,2012,4(1):1-18.

[10] Li Wenjuan,Ping Lingdi,Pan Xuezeng.Use trust manage-ment module to achieve effective security mechanisms in

cloud environment[C].Proceedings of 2010 International Conference on Electronics and Information Engineering,2010:1-14.

[11] 谢晓兰,刘亮,赵鹏,面向云计算基于双层激励和欺骗检测的信任模型[J].电子与信息学报,2012,34(4):813-817.

[12] 任伟,雷敏,杨榆.DRT:一种云计算中可信软件服务的通用动态演变鲁棒信任模型[J].小型微型计算机系统,2012,33(4):679-683.

[13] Ahmed Mahbub,Xiang Yang.Trust ticket deployment: A notion of a data owner's trust in cloud computing[C].Proceedings of 2011 IEEE 10th International Conference on Trust,Security and Privacy in Computing and Commu-nications.2011.Changsha IEEE Computer Society,p.1-7.

[14] 胡春华,陈晓红,吴敏,等.云计算中基于SLA的服务可信协商与访问控制策略[J].中国科学:信息科学,2012,42(3):314-332.

[15] 王小亮,刘彬,王春露.云计算可信机制的有效性评估方法研究[J].中国科技论文在线,2012(12):1-9.

[16] 孔华锋,高云璐.云计算环境柔性易扩展的信任协商机制研究[J].系统工程理论与实践,2011(31):38-42.

[17] Zhang Gaofeng,Yang Yun,Yuan Dong,et al.A trust-basednoise injection strategy for privacy protection in cloud[J].Journal of Software Practice and Experience,2012,42(4):431-445.

[18] Wang Wei,Zeng Guosun,Tang Daizhong,et al.Cloud-DLS:Dynamic trusted scheduling for cloud computing[J].ExpertSystems with Applications,2012(39):2321-2329.

[19] Cachin Christian,Keidar Idit,Shraer Alexander.Trusting the cloud[J].ACM SIGACT News,2009,40(2):1-6.

[20] Hwang Kai,Li Deyi.Trusted cloud computing with secure resources and data coloring[J].IEEE Internet Computing,2010,14(5):14-22.

[21] Khan Khaled M,Malluhi Qutaibah.Establishing trust in cloud computing[J].IT Professional,2010,12(5):20-27.

[22] Rong Chunming,NGUYEN S T,JAATUN M G.Beyond lightning:A survey on security challenges in cloud comput-ing[J].Computers and Electrical Engineering,2013,39(1):47-54.

[23] Rajagopal,Chitra.Trust based interoperability security proto-col for grid and cloud computing[C].Proceedings of 2012 Third International Conference on Computing Communica-tion & Networking Technologies.2012.Coimbatore,Tamil-nadu,India IEEE Computer Society,1-5.

[24] 吴吉义,沈千里,章剑林,等.云计算:从云安全到可信云[J].计算机研究与发展,2011(48):229-233.

[25] 李虹,李昊.可信云安全的关键技术与实现[M].北京:人民邮电出版社,2010.

[26] 吴遥,赵勇.可信云计算平台中外部信任实体的安全性研究[J].计算机仿真,2012,29(6):156-158.

[27] 季涛,李永忠.基于可信计算机制的云计算盲数据处理[J].山东大学学报(工学版),2012,42(5):30-34.

[28] HABJB S M,RIES S,MUHLHAUSER M.Towards a trust management system for cloud computing[C].Proceedings of2011 IEEE 10th International Conference on Trust,Securi-ty and Privacy in Computing and Communications.2011.Changsha IEEE Computer Society,933-939.

[29] Hwang Kai,Kulkareni Sameer,Hu Yue.Cloud security with virtualized defense and reputation-based trust mangement[C].Proceedings of DASC′09 Proceedings of the 2009 Eighth IEEE International Conference on Dependable,Autonomic and Secure Computing 2009.Chengdu:IEEE Computer Society:717-722.

[30] ZISSIS D,LEKKAS D.Addressing cloud computing securityissues[J].Future Generation Computer Systems,2012(28):583-592.

[31] Firdhous Mohamed,Ghazali Osman,Hassan Suhaidi.Trust management in cloud computing:A critical review[J].International Journal on Advances in ICT for Emerging Regions,2011,4(2):24-36.

[32] Zhang Hengxi.Comparison of dynamic trust management model in cloud computing[C].Proceedings of 2012 Inter-national Conference on Computer Science & Service System,2012.Nanjing,China IEEE Computer Society:699-701.

[33] Sun Xiaodong.A Trust management model to enhance security of cloud computing environments[C].Proceedings of 2011 Second International Conference on Networking and Distributed Computing.2011.Beijing:IEEE Computer Society,244-248.

[34] Sun Dawei,Sun Lina,Wang Xingwei.Surveying and ana-lyzing security,privacy and trust issues in cloud com-puting environments[J].Procedia Engineering,2011(15):2852-2856.

[35] Foster,Zhao Yong,Lu Shiyong,Cloud computing and gridcomputing 360-degree compared[C].Proceedings of Grid Computing Environments Workshop,2008.GCE′08.2008,IEEE:Austin,TX.p.1-10.

[36] ALHAMAD M,DILLON T S,CHANG E.SLA-based trustmodel for cloud computing[C].Proceedings of 2010 13th International Conference on Network-Based Information Systems,2010:321-324.

[37] Guo Qiang.Modeling and evaluation of trust in cloud com-puting environments[C].Proceedings of 2011 3rd Interna-tional Conference on Advanced Computer Control,China IEEE Computer Society,2011:112-116.

[38] Tian Liqin,Lin Chuang,Ni Yang.Evaluation of user behavior trust in cloud computing[C].Proceedings of 2010 International Conference on Computer Application and System Modeling,2010:567-572.