张宇阳,高媛媛,杨保峰,郭明喜,沙楠

(解放军理工大学 通信工程学院,江苏 南京 210000)

摘要:模拟网络编码(Analog Network Coding, ANC)和协作干扰(Cooperative Jamming, CJ)都能够提高无线通信系统的物理层安全性能。文章基于物理层安全理论,针对同时面对内部和外部窃听者的双向ANC中继系统,提出了一种CJ策略。所提策略通过一个外部干扰节点来实施干扰,先优化受限的总干扰功率在各通信时隙间的功率分配,再优化受限的系统总功率在系统各合法节点间的功率分配,使双向ANC中继系统实现更好的物理层安全性能,并通过相应的理论分析和对特定场景的数值仿真进行了验证。

关键词:模拟网络编码;协作干扰;物理层安全;功率分配

中图分类号:TN918.91文献标识码:ADOI: 10.19358/j.issn.1674-7720.2017.07.019

引用格式:张宇阳,高媛媛,杨保峰,等.基于双向ANC中继系统的协作干扰策略分析[J].微型机与应用,2017,36(7):63-66.

0引言

*基金项目:国家自然科学基金资助项目(61301157,61501511)模拟网络编码(Analog Network Coding, ANC) [1]是物理层网络编码(PhysicalLayer Network Coding, PLNC)的一种,它主要基于放大转发型中继,充分利用无线电磁波信号的天然叠加,将该叠加看作编码的一部分,而不需要相应的调制解调与映射机制实现编码与解码。因此,ANC的简洁性和高效性受到了极大的关注。已有文献[2]证明了PLNC还可以大幅提高无线通信系统的物理层安全性能。协作干扰(Cooperative Jamming, CJ) [34]作为一种主要的物理层安全技术之一,其基本思想是通过发送人为的噪声或干扰信号,使其对窃听节点的损害大于对合法接收节点的影响,从而达到提高无线通信系统物理层安全性能的目的。因此ANC和CJ的联合应该可以进一步提高无线通信系统的物理层安全性能。现有的关于CJ策略的研究基本都是以系统总功率受限为前提,若是由外部干扰节点实施干扰,则通过优化系统各合法节点间的功率分配[3];若是由信源实施干扰,则通过优化信源发射有用信号和干扰信号间的功率分配[4],使系统的物理层安全性能最大化。然而,文献[3]设定仅在第1时隙发射干扰信号,文献[4]设定在第1、2时隙以相同功率发射干扰信号,它们都忽略了总干扰功率在各通信时隙间的功率优化分配问题。

本文的贡献首先是对现有CJ策略研究的补充,考虑了干扰信号发射时隙的选择和总干扰功率的优化分配问题,并在此基础上研究了系统各合法节点间的功率优化分配问题,使CJ策略能达到真正意义上的最优;其次是本文所提策略对节约能源、提高系统能效大有帮助;最后是本文研究了同时存在外部窃听者和内部窃听者的模型,更具现实意义。

1系统模型

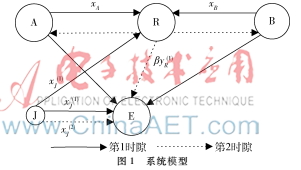

本文的系统模型是在文献[1]的双向ANC中继系统模型基础上同时加入了内部和外部窃听者两个元素。如图1所示,A、B是信源节点,R是中继节点,此外R还具有另一个隐藏身份——内部窃听者,即R同时行使中继转发和被动窃听的功能,但A和B都不知道它的隐藏身份。该模型还考虑了一个外部窃听者E。干扰信号由外部干扰节点J发射。每个节点都配备1根全向天线,信道是半双工。

hUV(U,V∈{A,B,R,E,J},U≠V)表示各节点间的信道衰减因子,假设信道对称,即hUV=hVU。 e(n)i(i∈{A,B,R,E})表示第n时隙各节点处的加性高斯白噪声,并且e(n)i~(0,σ2i),i∈{A,B,R,E}。A、B、J和R的发射功率分别为PA、PB、PJ和PR,且PA=PB。干扰信号和系统的信道状态信息对系统的合法节点A、B、J和R来说是提前已知的,对非法节点E来说是未知的。系统模型具有对称性,即dAR=dBR,因此本文只研究窃听者们窃听信源A的情况[2]。

2物理层安全性能分析

2.1联合CJ的ANC传输机制

传统传输机制完成一次双向通信需要4个通信时隙:

(1)A→R:xA;(2) R→B:xA

(3) B→R:xB;(4) R→A:xB

不联合CJ的ANC传输机制完成同样的一次双向通信需要2个通信时隙:

(1)A→R:xA,B→R:xB;(2) R→{A,B}:xA+xB

联合CJ的ANC传输机制完成同样的一次双向通信需要2个通信时隙:

(1)A→R:xA,B→R:xB,J→R:x(1)J,J→E:x(1)J

(2)R→{A,B}:xA+xB,J→E:x(2)J

如图1所示,采用联合CJ的ANC传输机制分2个时隙完成一次双向通信。第1时隙,A和B分别向R发射信号xA和xB,J在第n时隙以功率P(n)J发射干扰信号x(n)J。因此,R和E接收到的信号分别为:

y(1)R=hARxA+hBRxB+hJRx(1)J+e(1)R(1)

y(1)E=hAExA+hBExB+hJEx(1)J+e(1)E(2)

第2时隙,由于R已知信道状态信息hJR和干扰信号x(1)J,所以R进行滤除处理后得到的信号为hARxA+hBRxB+e(1)R,之后进行ANC后广播给A、B,发射功率为PR,放大系数β为:

相应地A、B、E接收的信号可分别表示为:

![CZ5[G}PJB9`T]MF00S5_7Q3.png CZ5[G}PJB9`T]MF00S5_7Q3.png](http://files.chinaaet.com/images/2017/05/03/6362944088539480707350385.png)

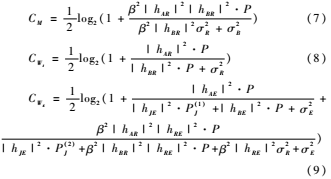

因此,可以得到主信道、内部窃听信道和外部窃听信道的信道容量分别为:

所以该系统的安全容量可以表示为:

CS=[CM-CWI-CWE]+(10)

其中,[x]+表示max{0,x}。

2.2基于通信时隙的干扰功率优化分配

采用联合CJ的ANC传输机制分2个时隙完成一次双向通信,实施CJ的策略可大致分为三类:仅在第1时隙实施干扰;仅在第2时隙实施干扰;在第1、2个时隙都实施干扰。下面,假设外部干扰节点J发射干扰信号的总功率受限为PJ,即P(1)J+P(2)J=PJ,令ρ为基于通信时隙的干扰功率分配因子,那么J在第1和第2时隙的发射功率可以表示为:

P(1)J=ρ·PJ(11)

P(2)J=(1-ρ)·PJ(12)

将式(11)、(12)代入式(10)可得系统的安全容量为:

CS(ρ)=[CM(ρ)-CWI(ρ)-CWE(ρ)]+(13)

优化受限的总干扰功率在各通信时隙间的功率分配的目的是使系统的安全容量最大化,因此基于通信时隙的最优干扰功率分配因子为:

ρopt=argmax0≤ρ≤1CS(ρ)(14)

3实验仿真

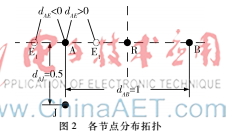

为了计算和讨论更加方便,假设信道衰减因子hUV满足hUV=1dn2UV(U,V∈{A,B,R,E,J},U≠V)的路径损耗模型[5],其中路径损耗因子n=4,dUV是节点U、V之间的距离。各节点处的加性高斯白噪声方差均为σ2i=10-3 W,i∈{A,B,R,E}。各节点的分布如图2所示, R位于A和B的中点,且A、B之间的距离归一化为1[5],即dAR=dBR=0.5,J位于A的正下方且dAJ=0.5,E在ARB直线上移动,当dAE<0时,E在A的左侧移动,当dAE>0时,E在A右侧移动。

根据文献[6]的窃听信道重要理论,当某区域安全容量CS>0时,在该区域内总是存在一种合适的编/解码方案来实现安全通信,本文将该区域定义为安全区域。类似的,当某区域安全容量CS<0时,在该区域内,任何编/解码方案均无法实现安全通信,本文将该区域定义为不安全区域。

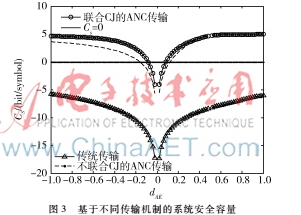

3.1基于不同传输机制的物理层安全性能分析

假设采用不同传输机制时系统总功率Ptotal保持3 W不变。图3是以A、E间的距离dAE为X轴,系统的安全容量CS为Y轴的仿真图,由图3可知,采用传统传输机制时系统的不安全区域范围最大,采用不联合CJ的ANC传输机制时系统的不安全区域范围则大幅减小,而采用联合CJ的ANC传输机制时系统的不安全区域则进一步减小。由此可知,相较于传统传输机制,采用ANC传输可以大幅提高系统的物理层安全性能,在此基础上再联合CJ技术可进一步提高其物理层安全性能,因此在双向ANC中继系统中采用CJ是有效可行的。

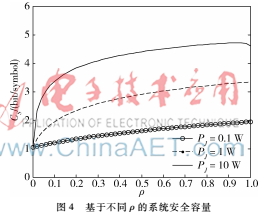

3.2基于通信时隙的干扰功率分配分析

假设J的发射功率不受系统总功率的限制,已知E停留在A的左侧且dAE=-0.25,系统总功率Ptotal=3 W。图4是以基于通信时隙的干扰功率分配因子ρ为X轴,系统的安全容量CS为Y轴的仿真图,由图4可知当总干扰功率相对较小时(PJ=0.1 W,1 W),系统的安全容量是单调递增函数,所以最优因子ρopt=1;当干扰功率相对较大时(PJ=10 W),系统的安全容量是凸函数,存在一个非常接近于1的最优因子,并且其所对应的安全容量值与1所对应的安全容量值相差很小,所以可以近似地认为此类情况下的最优因子也为1。当最优因子为1时,协作干扰也更易操作实施。因此,本文认为基于通信时隙的最优干扰功率分配因子ρopt=1,提出了将有限的总干扰功率尽量集中在第1时隙来发干扰的CJ策略,这样双向ANC中继系统的物理层安全性能可达到或趋近最高。

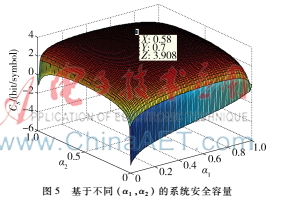

3.3基于系统合法节点的功率分配分析

在3.2节中,假设J的发射功率不受系统总功率的限制,是为了方便分析总干扰功率在各通信时隙的优化分配问题。然而,J作为系统中的一个合法节点,其发射功率应该受到系统总功率的限制,本次实验就是对系统总功率受限和仅在第1时隙发干扰的情况下,对系统各合法节点间的功率优化分配问题进行仿真分析。假设系统总功率Ptotal保持不变,令(α1,α2)为基于系统合法节点的功率分配因子,系统各合法节点的发射功率和基于通信时隙的干扰功率分配因子可以表示为:

PJ=α1·Ptotal(15)

PR=(1-α1)·α2·Ptotal(16)

PA=PB=(Ptotal-PJ-PR)2(17)

ρ=ρopt=1(18)

将式(15)~(18)代入式(13)中可得系统的安全容量为CS(α1,α2),基于系统合法节点的最优功率分配因子为:

(α1,α2)opt=argmax0≤α1,α2≤1CS(α1,α2)(19)

假设系统总功率Ptotal=3 W,外部窃听者E停留在A的左侧且dAE=-0.25。由图5可知,当(α1,α2)=(0.58,0.7)时,系统的安全容量达到最大。也就是说,基于系统合法节点的最优功率分配因子(α1,α2)opt=(0.58,0.7)。在本文所提CJ策略的基础上以(α1,α2)opt=(0.58,0.7)进行系统各合法节点的功率分配可使双向ANC中继系统的物理层安全性能最大化,实现CJ策略真正意义上的最优。

4结论

本文首先对在双向ANC中继系统中采用CJ技术的可行性和有效性进行了验证;其次通过寻求基于通信时隙的最优干扰功率分配因子,针对该系统提出了一种CJ策略,即将有限的总干扰功率尽量集中在第1时隙来发干扰,并对所提策略的意义进行了分析,发现其可以大幅提高系统能效,减少资源浪费,又便于操作实施;最后仅在第1时隙发干扰的基础上对系统各合法节点的功率优化分配问题进行了研究,通过仿真分析得到了基于系统合法节点的最优功率分配因子。本文的分析思路和方法也适用于其他系统模型。

参考文献

[1] KATTI S, GOLLAKOTA S, KATABI D. Embracing wireless interference: analog network coding[J]. Acm Sigcomm Computer Communication Review, 2007, 9(4): 397-408.

[2] LU K, FU S, QIAN Y, et al. On the security performance of physicallayer network coding[C]. International Conference on Communications, Dresden: IEEE Press, 2009: 1-5.

[3] ZHANG R, SONG L, HAN Z, et al. Physical layer security for two way relay communications with friendly jammers[J]. Global Telecommunications Conference,FL: IEEE Press, 2010: 1-6.

[4] LONG H, XIANG W,WANG J, et al. Cooperative jamming and power allocation with untrusty twoway relay nodes[J]. IET Communications, 2014, 8(13): 2290-2297.

[5] 原泉. 基于网络编码的无线协同中继技术研究[D]. 北京:北京邮电大学,2012.

[6] WYNER A D. The wiretap channel[J]. Bell System Technical Journal, 1975, 54(8): 1355-1387.