漏洞预警,VMware远程代码执行漏洞的严重等级达到9.8(满分10)

2021-02-28

来源:机器之心

就在几天前,一些互联网公司监测到 VMware 官方发布安全公告,披露了包括 CVE-2021-21972、CVE-2021-21973 和 CVE-2021-21974 在内的高危漏洞。攻击者可以通过发送精心构造的恶意数据包造成远程执行代码,获取接管服务器权限,存在极大的安全隐患。

公告中披露的最显著的漏洞是 CVE-2021-21972,vCenter Server 中的一个关键远程代码执行(RCE)缺陷。

2 月 24 日,国家信息安全漏洞共享平台(CNVD)收录了 VMware vCenter Server 远程代码执行漏洞(CNVD-2021-12322,对应 CVE-2021-21972)、VMware ESXi OpenSLP 堆溢出漏洞(CNVD-2021-12321,对应 CVE-2021-21974)。

VMware 高危漏洞

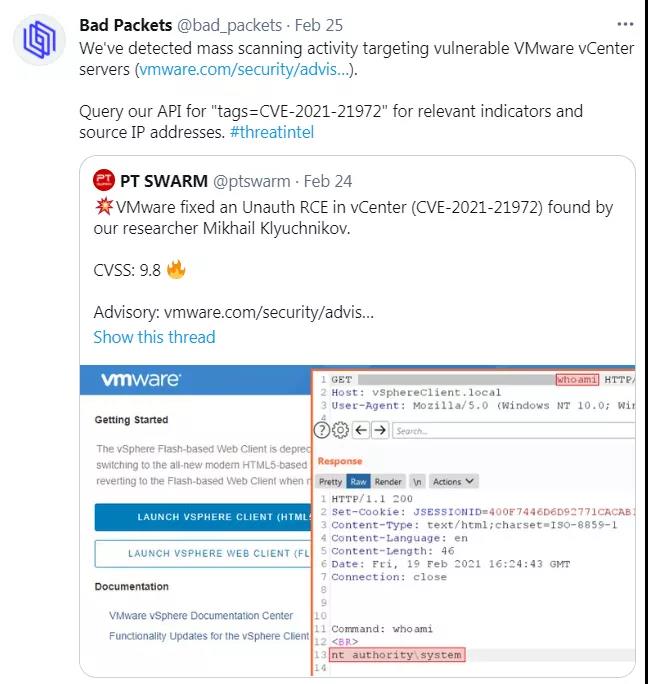

黑客们正在大规模的扫描互联网,寻找 VMware 服务器的代码执行漏洞,该漏洞的严重等级为 9.8(满分 10)。

在 VMware 官方发布安全通告中,披露了 vSphere Client、ESXi 的两个高危漏洞。

CVE-2021-21972:vSphere Client(HTML5)在 vCenter Server 插件 vRealize Operations 中包含一个远程执行代码漏洞,CVSSv3 评分 9.8。受影响的 vRealize Operations 插件为默认安装。

CVE-2021-21974:ESXi 中使用的 OpenSLP 存在堆溢出漏洞,CVSSv3 评分 8.8。与 ESXi 处于同一网段中且可以访问 427 端口的攻击者可触发 OpenSLP 服务中的堆溢出问题,从而导致远程执行代码。

其中 CVE-2021-21974 是 VMware vCenter server 中的一个远程代码执行漏洞,该漏洞是一个 Windows 或 Linux 应用程序,管理员使用它来启用和管理大型网络的虚拟化。在 VMware 发布补丁的一天之内,至少有六个不同的源出现了概念验证漏洞。该漏洞的严重程度,再加上 Windows 和 Linux 机器都有可用的可利用漏洞,使得黑客们争先恐后地积极寻找易受攻击的服务器。

一天之内检测到 CVE-2021-21972 的质量扫描活动2 月 24 日,即 VMware 发布其通告的第二天,Bad Packets 首席研究官 Troy Mursch 发推文说,已检测到大规模扫描活动,正在搜索易受攻击的 vCenter Server。

Mursch 说,BinaryEdge 搜索引擎发现了近 15000 个暴露在 Internet 上的 vCenter server,而 Shodan 搜索发现了大约 6700 个。大规模扫描的目的是识别尚未安装该补丁的服务器,VMware 已于周二发布了该补丁。

漏洞导致不受限制的远程代码执行权限

网络安全公司 Tenable 发文表示道,CVE-2021-21972 允许黑客在没有授权的情况下将文件上传到易受攻击的 vCenter server 上,这些服务器可以通过 443 端口公开访问。成功利用漏洞将导致黑客在底层操作系统中获得不受限制的远程代码执行权限。该漏洞源于默认安装的 vRealize 操作插件中缺少身份验证。

在通用漏洞评分系统(CVSS)3.0 版上,该漏洞的严重性得分为 9.8 分(满分为 10.0 分)。来自 Positive Technologies 公司的 Mikhail Klyuchnikov 发现了该漏洞,并私下向 VMware 报告了该漏洞,他将 CVE-2021-21972 与 CVE-2019-19781 的风险进行了比较,而 CVE-2019-19781 是 Citrix 应用程序交付控制器中的一个关键漏洞。

去年年初,研究人员在 Citrix ADC 和 Citrix 网关设备中发现一个严重漏洞——CVE-2019-19781。未授权的攻击者可以利用该漏洞来入侵设备。虽然没有公布漏洞相关的细节,但 Citrix 发布的公告中仍然给出了该漏洞类型的一些线索。

CVE-2019-19781 漏洞存在于路径 / vpns / 中,因此这可能是一个目录遍历漏洞。

在早些时候,Klyuchnikov 在文章《VMware fixes dangerous vulnerabilities that threaten many large companies》中写道:

我们认为,vCenter Server 中的 RCE 漏洞所造成的威胁不亚于 Citrix 中漏洞(CVE-2019-19781)。该错误允许未经授权的用户发送专门的 crafted 请求,此请求稍后将使他们有机会在服务器上执行任意命令。在获得这样的机会后,攻击者可以发起攻击,成功地通过公司网络进行移动,并获得对存储在被攻击系统中的数据(如有关虚拟机和系统用户的信息)的访问权限。如果可以从 Internet 访问易受攻击的软件,这将允许外部攻击者穿透公司的外部边界,并访问敏感数据。我想再次指出,这个漏洞是危险的,因为它可以被任何未经授权的用户使用。

漏洞修复

CVE-2021-21972 会影响 6.5、6.7 和 7.01 版本的 vCenter Server 。用户在使用其中一个版本时应尽快更新到安全版本:

vCenter Server 7.0 版本升级到 7.0.U1c;

vCenter Server 6.7 版本升级到 6.7.U3l;

vCenter Server 6.5 版本升级到 6.5 U3n。

那些不能立即安装补丁的用户应该采用《VMware vCenter Server Workaround Instructions for CVE-2021-21972 and CVE-2021-21973 (82374)》给出的变通办法,其中包括更改兼容性列表文件并将 vRealize 插件设置为不兼容。将 vCenter Server 直接暴露给 Internet 的管理员应强烈考虑遏制这种做法,或者至少使用 VPN。