Xstream公开多个高危漏洞,可被实施远程代码执行

2021-03-16

来源:互联网安全内参

风险通告

近日,奇安信CERT监测到XStream官方发布漏洞公告,公开了多个高危漏洞的详细信息。这些漏洞可允许未授权攻击者进行远程代码执行、拒绝服务、文件删除以及服务端请求伪造攻击。鉴于这些漏洞影响较大且POC已公开,建议客户尽快自查修复。

当前漏洞状态

漏洞描述

近日,奇安信CERT监测到XStream官方发布漏洞公告,公开了多个高危漏洞的详细信息。这些漏洞可允许未授权攻击者进行远程代码执行、拒绝服务、文件删除以及服务端请求伪造攻击。鉴于这些漏洞影响较大且POC已公开,建议客户尽快自查修复。

XStream 远程代码执行漏洞:

XStream 存在远程代码执行漏洞,本次共公开5个(CVE-2021-21344 、CVE-2021-21346 、CVE-2021-21347 、CVE-2021-21350 、CVE-2021-21351)。XStream 在解组时,处理的流包含类型信息,其基于这些类型信息创建新的实例。攻击者可以操纵处理后的输入流并替换或注入对象,从而导致从远程服务器加载的任意代码的执行。

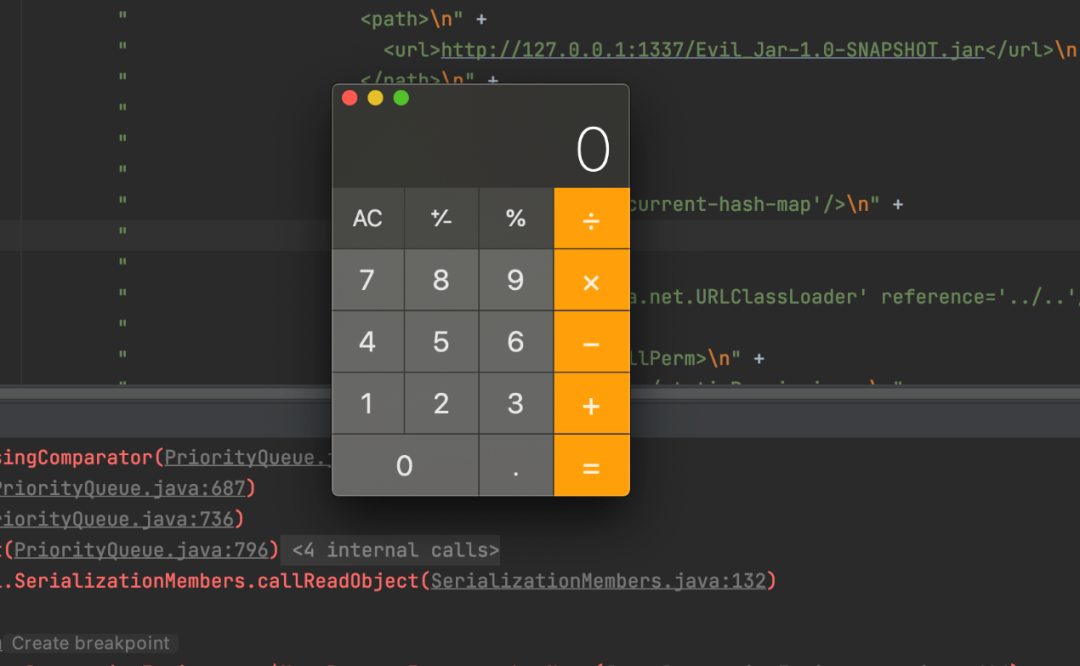

以下为CVE-2021-21347的复现截图:

XStream 远程命令执行漏洞:

XStream 在解组时,处理的流包含类型信息,其基于这些类型信息创建新的实例。攻击者可以操纵处理后的输入流并替换或注入对象,从而导致服务器上执行本地命令。

XStream 拒绝服务漏洞:

XStream 在解组时,处理的流包含类型信息,其基于这些类型信息创建新的实例。攻击者可以操纵处理后的输入流,并替换或注入操纵后的ByteArrayInputStream(或派生类),这可能导致无限循环,从而导致拒绝服务。

XStream 正则表达式拒绝服务漏洞:

XStream 在解组时,处理的流包含类型信息,其基于这些类型信息创建新的实例。攻击者可以操纵处理后的输入流并替换或注入对象,从而导致对恶意正则表达式的执行,从而导致拒绝服务。

XStream 服务端请求伪造漏洞:

XStream 存在服务端请求伪造漏洞(CVE-2021-21342、CVE-2021-21349)。XStream 在解组时,处理的流包含类型信息,其基于这些类型信息创建新的实例。攻击者可以操纵处理后的输入流并替换或注入对象,从而导致服务器端进行伪造请求。

XStream 任意文件删除漏洞:

XStream 在解组时,处理的流包含类型信息,其基于这些类型信息创建新的实例。攻击者可以操纵处理后的输入流并替换或注入对象,从而删除本地主机上的文件。

风险等级

奇安信 CERT风险评级为:高危

风险等级:蓝色(一般事件)

影响范围

使用了默认配置的以下版本的XStream受这些漏洞影响:

XStream version <= 1.4.15

遵循以下链接设置了XStream安全框架,且设置了最小化的白名单的用户不受影响:

https://x-stream.github.io/security.html#framework

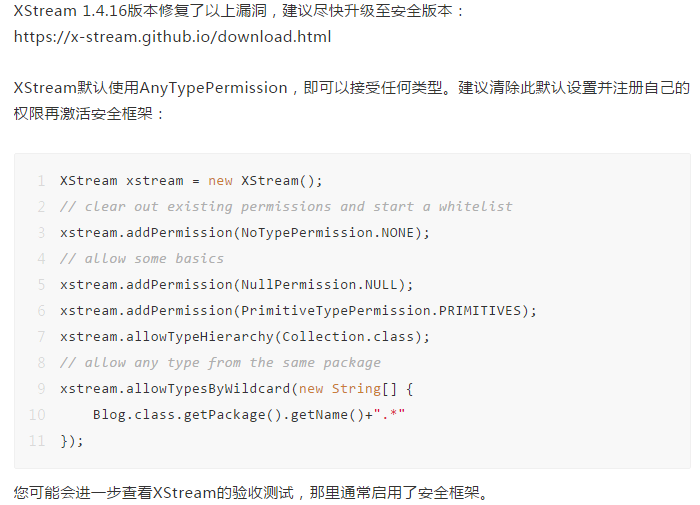

处置建议