医学和工业领域将成为2022年攻击组织重点目标

2022-01-26

来源:安恒信息

近日,国内网络信息安全领域领军企业安恒信息发布《2021年度高级威胁态势研究报告》(以下简称“报告”)。根据对2021全年攻击事件的检测和分析,报告基于高级威胁攻击、攻击团伙活动、重大攻击事件、在野0day利用情况四方面进行分析总结,并提供了对2022攻击态势的七点研判预测。

(报告出品方:安恒威胁情报中心、猎影实验室)

主要结论:

安恒威胁情报中心研究分析了2021年全球发现和披露的高级威胁事件、灰黑产行业的主要团伙以及2021 在野0day的披露情况,得到了以下发现:

1.根据2021年对全球高级威胁攻击事件的统计,来自东亚地区的Lazarus组织、Kimsuky组织以及来 自东欧的APT29组织的攻击数量位列前三,这几个组织的攻击受地缘政治因素影响,体现出高度针对性和复 杂性。此外,来自印度Bitter组织的攻击事件占比排名第七,该组织在2021年多次针对我国军工行业发起定 向攻击。

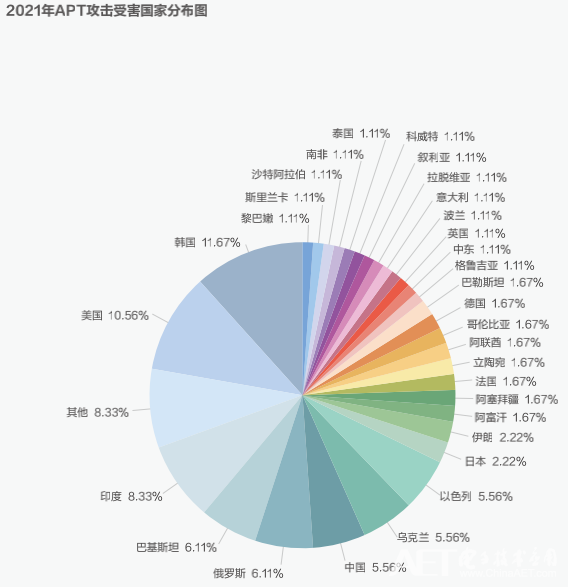

2.从受害者的国家分布分析,韩国、美国遭到的攻击占比最高,比重分别为11.67%、10.55%。APT组 织正尝试扩大攻击范围,因此出现了一些新的受害国家。从受害者的行业分布来看,与2020年相同,政府部 门、国防部门和金融行业仍是APT组织的主要攻击目标,总占比达到27.59%。

3.根据地域分布的APT组织活动具有以下特点:南亚地区的APT组织2021年整体处于较为活跃的状 态,且主要围绕着地缘政治冲突展开;越南国家背景的海莲花组织是东南亚地区最主要的APT威胁;东亚地 区的APT组织数量较多,其中朝鲜背景的Lazarus和Kimsuky组织最为活跃;中东地区APT组织主要针对 政府、国防、学术等行业;东欧地区APT 组织的攻击活动主要以中东、欧洲以及北美地区作为主要目标。

4.2021年,灰黑产行业高速发展,其中以勒索软件团伙和间谍软件供应商最为突出。上半年发生多起针 对关键基础设施的勒索攻击,给全球实体造成了巨大的经济损失。此外,间谍软件攻击体现出高复杂性、难追 溯性等特点,成为当今最危险的网络威胁之一。

5.2021年披露的在野0day数量达到58个。按漏洞类型划分,占比最多的是远程代码执行漏洞,其次是 权限提升漏洞,分别占比57%和35%。

基于2021网络态势的特点,报告得出对于2022攻击态势的预测:

由于医学研究和工业部门为国家发展的基础部门,且具有高价值情报,因此将成为攻击组织的重点目标;

APT组织和勒索团伙正积极发展供应链攻击能力,因此预计软件供应链攻击也将在2022年变得更频繁、更具破坏性;

此外,随着数据泄露事件频繁出现,攻击者将利用获取的敏感信息进一步发起更具针对性的攻击。

重点内容摘取:

高级威胁篇

APT组织整体攻击情况:

报告指出,根据威胁情报中心的监测情况来看,2021年发生了约201起APT攻击事件。从披露报告的统计来看,今年APT组织活动主要集中在南亚和中东,其次是东亚地区,东南亚地区的APT组织攻击有所放缓。另外,来自东欧的APT29组织今年非常活跃,该组织有着是俄罗斯国家背景,同时被美国白宫认为是SolarWinds攻击事件的始作俑者,自事件发生后该组织仍在活跃,并持续针对各行业进行网络间谍活动。

根据攻击事件中的受害地区分布来看,出现了一些新的受害地区,例如阿富汗、哥伦比亚、格鲁吉亚、拉脱维亚等国家。这可能表示APT组织正尝试扩大其活动范围。

根据行业分布来看,政府部门和国防部门仍是其主要的针对目标,其次是金融、航空,以及医疗卫生部门。

地域组织攻击活动情况:

报告认为,东南亚地区的APT活动在今年有所减少。而东亚地区的APT活动在今年持续活跃,尤其是Lazarus组织,该组织除了常规的间谍活动外,还针对加密货币交易所及安全研究人员进行定向攻击。中东地区由于其复杂的地缘政治问题,该地区的APT活动一直处于活跃状态,在阿富汗国家被塔利班占领后,该地区的APT活动有所增加。中东地区的间谍活动所使用的有效负载也从之前的Windows客户端慢慢过渡到Android移动端,其披露的很大部分攻击都是来自移动平台。南亚地区在APT攻击中所使用的诱饵文件通常与新冠疫情相关,这可能与南亚部分地区严重感染新冠疫情有关,该地区的APT活动比较明显的变化是其背后支持者对间谍活动加大资源投入,使其攻击能力得到明显提升,其中一个例子就是Bitter组织配备0day漏洞。东欧地区的间谍活动主要聚焦在APT29,该组织是SolarWinds事件的幕后黑手,即使被美国制裁后该组织仍处于高度活跃状态,并在后续进行了多起攻击事件。

攻击团伙活动篇

报告指出,灰黑产行业在2021年飞速发展,一些网络犯罪团伙甚至表现出APT组织的攻击能力,其中以勒索软件组织和间谍软件供应商最为突出。以Colonial Pipeline攻击事件为例,针对关键基础设施的勒索攻击会给全球实体造成巨大影响,大型勒索软件团伙的实力不容小觑。另外,间谍软件也是在2021年引起高度关注的威胁,其具有高复杂性、难追溯性等特点。商业间谍软件行业能够提供丰厚的利润回报,因此间谍软件服务逐渐成为复杂、国际化、具有巨大潜在威胁的产业。2021年披露了多起间谍软件攻击事件,引发了各界强烈的恐慌。

勒索软件团伙:

2021年发生了约2000多起勒索软件攻击事件,攻击者的活动主要集中在上半年,下半年披露的勒索事件数量有所放缓,这可能与5月份美国管道勒索事件有关,自该事件发生以来,各国政府就拟定多种政策,打击以勒索软件为主的网络犯罪活动,一些勒索团伙因担心被执法部门逮捕而宣布解散退出,其中包括Avaddon、BABUK、DarkSide、REvil和BlackMatter。勒索团伙宣布解散很可能是一种策略,以分散执行人员的注意力或逃避经济制裁,这些组织的成员通常会在解散后再次重组,并以新的名称、新的目标、新的勒索规则完成品牌重塑,并继续进行勒索攻击活动。例如DarkSide在解散后重组成BlackMatter,在DarkSide美国管道事件后的不久,该组织就宣布解散,但一个月后,就出现了名为BlackMatter的新勒索组织,研究人员发现BlackMatter与DarkSide在攻击中使用的是相同的特殊加密方法,虽然不能完全确认BlackMatter是DarkSide的品牌重塑,但BlackMatter组织的部分成员很可能来自DarkSide。11月份,BlackMatter组织因执法压力宣布解散,但不排除未来该组织会以新的品牌重塑再次卷土重来。

报告给出了过去几年勒索软件组织品牌重塑的大致时间线:

间谍软件供应商:

商业间谍软件是当今最危险的网络威胁之一,据估计,全球的商业间谍软件行业每年利润约增长20%,丰厚的利润回报将助长行业发展,并促使更多的供应商诞生。间谍软件供应商都遵循低调、保密的处事方式,还存在很多尚未被曝光的供应商,本篇报告重点介绍了三个提供间谍软件服务或监视产品的间谍软件供应商:NSO Group、Candiru以及Cytrox。

新披露组织:

此外,今年披露了一些新的黑客组织,包括雇佣黑客组织Void Balaur、针对中东地区的Agrius组织以及以打击以色列犹太复国主义政权为目标的Moses Staff组织,本篇报告也详细介绍了这三个新型攻击团伙。

2021年重大网络攻击事件回顾

2021年,网络攻击的速度和规模以惊人的速度发展,从针对个人的社会工程攻击到针对基础设施的勒索攻击,网络攻击对个人、企业和政府都构成了重大威胁。回顾2021,报告整理了6件重大攻击事件,并提供了相应的分析研判,其中包括:Solarwinds软件供应链攻击事件、黑客入侵佛罗里达水厂系统投毒事件、DarkSide组织攻击美国输油管道运营商事件、Revil组织利用Kaseya产品漏洞发起大规模供应链勒索攻击、Lazarus组织持续针对安全研究人员、Log4j漏洞事件。

2021在野0day总结

根据安恒威胁情报中心的统计,2021年全年一共披露主流厂商的在野0day58个。其中CVE-2021-1732和CVE-2021-33739两个在野0day由安恒威胁情报中心捕获并披露。从2018年到2021年披露的在野0day的数量趋势图来看,近年来在野0day数量逐年增多,2021年这一趋势最为明显,2021全年披露的在野0day数量超过了2020年的两倍。

从在野0day涉及厂商的分布情况来看,2021年被披露在野0day最多的厂商是微软,其次是谷歌和苹果。

此外,报告还梳理了2021年在野0day和具体使用组织的关联情况:

重点事件:

在2021年披露的58个在野0day中,报告梳理了若干最值得关注的漏洞及8个与之相关联的重点事件。其中包括:蔓灵花组织首次使用0day、朝鲜APT组织使用社会工程学和浏览器0day攻击安全研究人员、多个Exchange 0day横空出世、Chrome 0day数量连续第二年大幅增加、Windows提权0day数量较往年翻倍、苹果产品的0day数量爆发式增长、IE 0day数量依然较多,与Office结合更为深入、AdobeReader 0day重现江湖。

2022年在野0day趋势预测:

在总结了2021年的在野0day后,报告对2022年在野0day趋势做如下预测:

Chrome浏览器的0day攻击仍会持续出现

Windows提权0day会伴随Chrome 0day或AdobeReader 0day一起出现,而且非win32k漏洞占比会较高

Exchange 0day在2022年会有很大概率继续被用于攻击

针对Safari浏览器的0day攻击和针对iOS、MacOS的提权0day攻击会继续出现

针对iOS等移动设备的零点击漏洞可能还会出现,但由于其技术壁垒极高以及使用成本高昂,即使被披露也只可能有零星案例

DarkHotel组织有较大概率在2022年上半年继续使用新的IE 0day进行攻击

朝鲜APT组织有很大可能会继续结合社会工程学对安全研究人员进行攻击,且有较大可能会配合0day漏洞一起进行攻击

2022年攻击态势研判预测

基于对2021年高级威胁攻击、攻击团伙活动、重大攻击事件、在野漏洞利用情况的分析,报告得出对2022攻击态势的七点研判预测,包括2022年易受攻击的行业、流行的攻击手法、攻击特点等。

医学研究将持续成为威胁攻击者的目标

ICS工业环境面临的威胁将持续增长

可能会出现更多的软件供应链攻击

雇佣间谍软件服务将更加流行

垃圾邮件活动将更具针对性

勒索软件将继续主导威胁格局

针对移动设备的攻击或会增加

*** 温馨提示:点击此处即可下载报告全文(请在微信端打开链接)***

注:本文图片均来源于报告