中电海南创新院黄明:PKS体系助力工业互联网发展

2021-04-26

作者:韦肖葳

来源:电子技术应用

2021年4月10日,CITE2021 工业互联网发展与安全峰会在深圳召开,中电(海南)联合创新研究院技术总师黄明在会上发表了题为《PKS体系助力工业互联网发展》的报告。

中电(海南)联合创新研究院技术总师 黄明

黄明表示,2016年总书记的“419”讲话将网络安全提到了一个前所未有的高度。中国电子根据自己国家网络安全信息国家队的定位,经过十年磨一剑,构建了基于飞腾CPU和麒麟操作系统的PK体系。PKS是基于PK构建的一个开放的安全架构,体现了安全和可信,主要是要解决现有计算机先天缺乏免疫的问题及漏洞和效率问题。其中P为CPU、内存、网络交换芯片内置可信核安全机制,内置密码体系;K为操作系统、数据库等基础软件内置白名单、访问控制、未知漏洞防护等安全增强机制;S为可信策略管理、安全控制中心、安全软件应用商店等立体防护和管控体系。

PKS核心理念

黄明指出,PKS第一个核心理念是“双体系架构”,也是基于CPU隔离的技术。

双体系架构有如下几个特征:

· 计算与防护双体系结构:软件定义物理隔离,全程动态可信度量控制;

· 内存内置物理防护技术,使得关键区域不能篡改,关键数据保密存储;

· 兼容性好,可以实现不修改应用程序,同时使性能损耗不超5%(64核)。

第二个核心理念是“内生内置”(Build In)。

“内生内置”有如下四点特征:

· CPU内置可信计算3.0主动防御架构

· OS内置安全控制台,直观配置和状态展示

· 安全内存保护核心内存区域免受攻击

· 未知漏洞防护引擎拦截可信程序的漏洞攻击

PKS优势特点

黄明指出,PKS的主要优势特点有三个:

· 国际首次采用CPU的内置可信技术

飞腾CPU隔离出可信核用于可信计算,将白名单机制嵌入麒麟OS,实现计算和安全防护的双体系结构;

· 国际首次采用内存内置物理防护技术

在内存缓存控制器内置硬件防护芯片,对关键代码和关键数据按需实时权限策略管理;

· 未知漏洞指令流检测技术和终端云端统一安全管控

基于内存指令流的未知漏洞检测技术、安全软件与PK核心一体化,终端云端统一安全管控

黄明表示,“这是我们的三大核心技术,三大核心技术构筑了最底层的安全底座,基于三大核心技术研制出来的产品有八个技术点,把完整点分散于整个信息系统的所有关键地方。“那么黄明所指的八大控制点又有哪些呢?

PK体系的八大控制点

第一, 基于飞腾CPU通用核的可信核。CPU内置PSPA安全平台架构,将密钥管理、可信执行等放入CPU内,是可信和安全运行的起始点。

第二, 基于麒麟OS的安全及可信控制。将多种核心安全组件以OS内核内置驱动的方式深度融合,形成高强度基础安全防护能力。

第三, 基于芯片的内存安全防护。安全内存模组内置安全控制芯片,兼容通用内存标准的同时提供对关键代码区、关键数据区的内存访问权限动态管理。

第四, 基于安全固件的整机防护。安全可信固件形成可信启动、软件定义安全资源、防止固件被恶意篡改等能力。

第五, 安全隔离环境(可信运行区)。可信运行具备整系统的动态可信监控、安全策略动态收发等能力,将“被动防御”变为“主动免疫”。

第六, 基于双体系的开放安全架构。含通用API和安全API的开放式安全开发框架,兼容既有PK应用程序,保障PK生态开放安全、高效开发。

第七, 基于内存指令流的未知漏洞防护引擎。漏洞防护摆脱对文件、流量、数据、行为的依赖,采用内存指令控制流检测技术,从更低层提供对各种未知和已知漏洞的防护能力。

第八, 云端一体的安全管控。前端运行状态与后台监控分析相互联系、相互作用,在整体上具备单个产品和服务所没有的安全功能,从而有效保障复杂系统的安全。

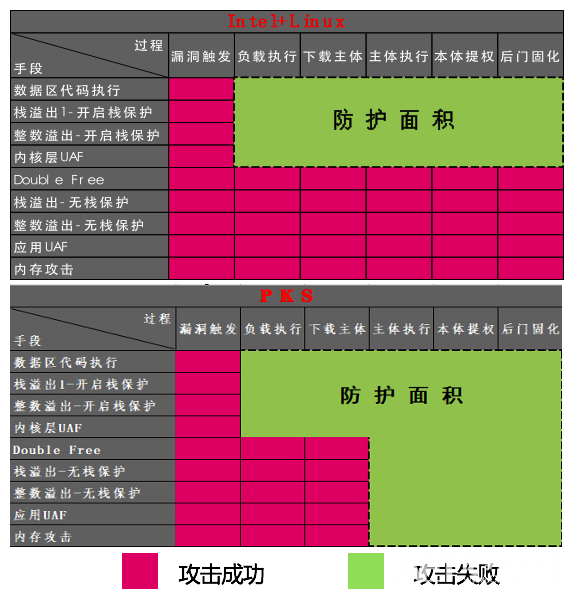

在谈及PKS的防护优势时,黄明表示,在2020年的网络攻防演练中,以PKS为核心的安全防护体系在一天之内成功检测并拦截120余支战队的攻击71298次,攻击无一成功。在2020年数字中国创新大赛虎符网络安全赛道,“PKS立体安全防护体系”成功应对了攻防大赛681支安全攻击团队的挑战。下图所示,绿色代表防护成功;红色代表攻击成功。图表上半部分是基于Intel+Linux,下半部分是基于PKS的防护成果。

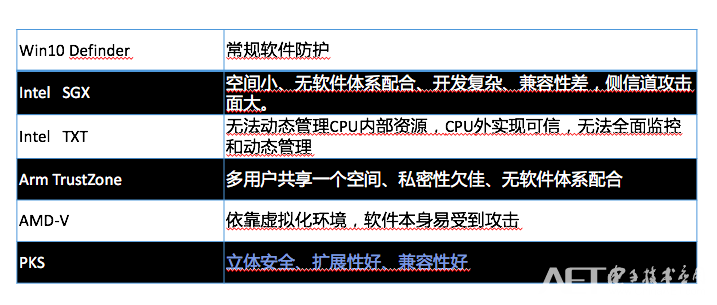

PKS的体系优势同样重要。“这些核心的技术不是凭空短时间内产生的,是CEC有一个信创产业链深度的融合,也是十年磨一剑的结果。“,黄明表示,“与国外商用平台的对比,它们其实是在一个CPU封装两套系统,真正应用CPU计算资源的空间是看不到,只是在外围围绕通过总线来逐步查看。手机上应用的技术包括支付、人脸识别都是在这里完成的,但是这些程序之间一旦进入这个空间,里面是没有私密性的,但是PKS利用前面的三大技术是完全隔离私密性的。这是一个体系的优势。”

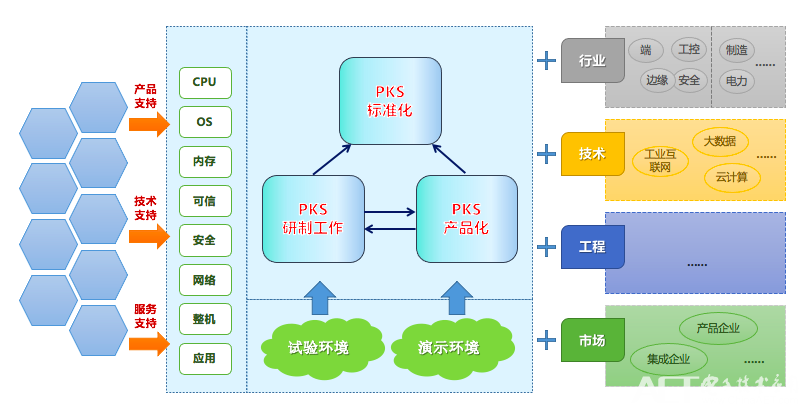

PKS在工业互联网上怎么用?

PKS是安全、兼容、低损耗的。“第一个优势是完全兼容已有用户的软件(不需要做开发),使用过程中用户完全感知不到这一块安全保护的存在;它的性能损耗控制在5%以内,只有一个度量的损耗,硬件上如果是基于PK的主板也不需要换主板,我们完成通过软件定义(从固定级到操作系统级),已有的数据和软件不需要重新安全,完全做到了兼容和低损耗。另外双体系的第二个体系也不做可信,因为工业控制也很多实时性要求和安全要求,我们可以把实时做到第二个关键里面,把安全要求做到第一个区域,可以有更多的变种实现数据的一体机,在一个开放的环境里面实现非常私密和高效的安全。” 黄明表示。

“我们这个工业互联网可以在中后台,比如说边缘的网关、数据平台和云平台上使用,可以在局部的关键部位来使用,也可以在全网来使用,安全控制平台可以越级直达后台的管控中心。另外我们的管控中心是可有可无的,对于前端的安全策略进行配置之后也可以把它关掉。”黄明补充道。

同时,PKS体系也是开放、标准、可控的。“PKS完全符合ARM和Linux的标准,我们基于PK体系,除了核心架构之外还有相应的标准、场景和生态。是基于这个标准化的框架进行我们产品的研发。”